低速率拒绝服务(low-rate denial of service, 简称LDoS)攻击是一种降质服务攻击[1], 它能以很小的速率占用正常的TCP连接带宽, 降低合法用户的服务质量.LDoS攻击只需要周期性地发送窄脉冲, 就能达到很好的攻击效果.LDoS攻击流混合在合法的TCP流中, 具有很好的隐蔽性.由于网络数据传输中的流量有80%以上是TCP协议的数据[2], 这就使得LDoS攻击具有巨大的破坏力.为了提高网络的安全性, 保证正常用户能够取得高质量的服务, 对LDoS攻击的防御措施进行研究具有重大意义.

本文从网络测量的角度出发, 研究LDoS攻击的机制及其主要特征, 然后分别提取正常网络和有LDoS攻击时网络数据包的特征进行定量分析, 提出基于网络测量的LDoS攻击检测方法.该方法通过小波变换对包过程进行分解重构, 得到网络流量的小波能谱熵, 并以此作为隐半马尔可夫模型(hidden semi-Markov model, 简称HSMM)的输入.设计采用HSMM网络模型的LDoS攻击判决分类器, 设置决策指标, 从而进行LDoS攻击检测.

本文第1节是相关工作, 主要介绍现有的研究成果, 并对它们进行对比分析.第2节从网络流量的角度对LDoS攻击的特点进行分析, 得到网络流量的小波能谱熵.第3节介绍利用HSMM模型建立的LDoS攻击检测分类器.第4节是实验验证, 分别在NS-2和Test-bed网络环境下对提出的方法进行测试, 并对实验结果进行比较分析.第5节对全文工作进行总结, 并指出本文研究中的不足之处和今后的研究思路.

1 相关工作美国Rice大学的Knightly教授领导的研究团队在2003年的SIGCOMM会议上第一次提出了针对TCP协议的低速率拒绝服务攻击[3].此后, 针对LDoS攻击检测的研究一直都是网络安全方向的一个热点.根据是否建立关于攻击模式的特征数据库, 将LDoS攻击的检测方式分为两类:特征检测和异常检测[4].近些年也有研究人员从改进网络和服务协议角度着手, 提出基于网络协议的检测和防御方法等.

(1) 特征检测及防御方法

虽然LDoS攻击具有平均速率低、隐蔽性强的特点, 但是其脉冲强度、持续时间和攻击周期等特征也非常突出.根据LDoS攻击的周期性和短时高速脉冲的特征, 可以比较准确地检测LDoS攻击[4].当网络中有LDoS攻击时, 可以导致链路带宽的使用率变低, 同时, 队列抖动变大, 丢包率增加, 网络的拥塞情况可以通过路由器队列的变化反映出来.因此, 很多学者研究了基于路由器队列的LDoS攻击检测方法.香港大学的Kwok教授[5]改进了路由器队列管理算法来检测LDoS攻击, 称为加权窒息中断异常法.国防科技大学的张静等人[6]提出了基于平局队列长度的检测方法.中国船舶重工集团公司第七一三研究所的吴娜等人[7]对基于数据流量势能特征的分布式拒绝服务(distributed DoS, 简称DDoS)攻击中的隐蔽流量运用了支持向量机的方法来实现分类和检测.电子科技大学的Luo和北京科技大学的Yang[8]根据TCP协议对低速率DoS攻击进行研究.

(2) 异常检测及防御方法

网络中正常的流媒体点播以及VoIP等业务也会产生突发的数据流, 这些正常的数据流很容易被特征检测误报为攻击流量, 利用特征检测的方法就会产生较高的误报率.采用异常检测的方法进行检测就可以避免上述问题.目前常用的异常检测方法分为基于统计学分析和基于数字信号处理的时频变换等等.南加州大学洛杉矶分校的Hwang[9]教授领导的团队通过研究攻击数据流与合法数据流的时域和频域特征.根据其归一化功率谱密度分布的差异来检测LDoS攻击.华中科技大学的陈凯等人[10]提出运用加权指数移动平均算法来检测LDoS攻击.中国民航大学吴志军教授的研究团队[11]通过对网络中流量的多重分形特性进行分析, 根据网络中LDoS攻击流量的多重分形特征来检测LDoS攻击.

此外, 还有一些专家根据网络协议研究LDoS攻击.Chang等人[12]就反馈控制网络对LDoS攻击的脆弱性进行了研究.杨义先教授等人[13]研究了针对路由器协议的LDDoS攻击策略.

本文首先研究LDoS攻击的机制及其主要特征, 然后分别提取正常网络和有LDoS攻击时网络数据包的不同特征并进行定量分析, 提出基于网络测量的LDoS攻击检测方法.该方法首先利用小波能谱熵表征TCP流量和LDoS攻击流量, 再将其作为HSMM的输入特征向量.利用HSMM的网络流量状态分类器判断当前网络所处的状态.

2 面向LDoS攻击检测的网络流量测量与分析本节对到达路由器节点的数据包的数量进行测量分析, 根据包过程[9, 14, 15]对其进行描述.

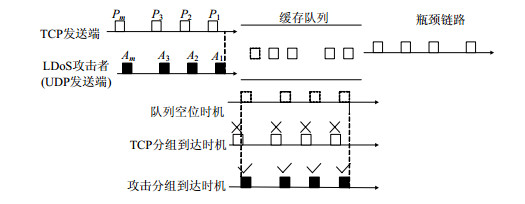

2.1 网络流量分析本研究中作为背景流量的正常流量采用TCP协议, LDoS攻击流量采用UDP协议.在下面的实验中, TCP流量数据由Linux TCP核源码产生, LDoS攻击流量由软件工具产生[3].LDoS攻击模型的原理如图 1所示.

|

Fig. 1 LDoS attack through UDP 图 1 基于UDP的LDoS攻击 |

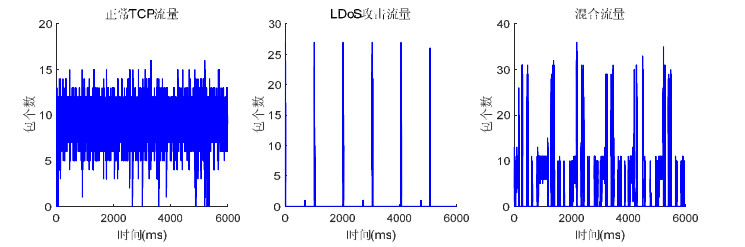

LDoS攻击通过周期性发送UDP分组来占据路由器缓存队列.当缓存队列被占满后, TCP分组无法进入缓存队列, 从而导致合法用户的TCP协议分组被队列丢弃.由于TCP提供可靠的服务, 当发生分组丢失时, TCP链接会降低发送速率, 最终导致服务质量的下降.在NS-2仿真环境下, 以1ms的采样间隔对网络中的正常流量、攻击流量和混合流量数据包个数进行统计, 结果如图 2所示.当网络中存在LDoS攻击时, 正常的TCP流量下降明显, 网络流量的平均值也降低.

|

Fig. 2 Packets number of traffic 图 2 流量的包个数 |

2.2 基于小波变换的网络流量特征提取

本节的检测方法从网络流量的包过程出发, 用小波变换的方法重构网络正常状态和异常状态的数据流并计算其能谱熵, 利用小波变换理论定义归一化小波能谱熵来提取LDoS的攻击特征, 分析网络数据流在正常状态和有攻击状态时不同的分布情况.图 3是用NS-2软件模拟的LDoS攻击的包过程, 其中, 前100s网络处于正常状态, 100s~150s网络受到LDoS攻击.

|

Fig. 3 Packets process of LDoS attack simulated by NS-2 图 3 NS-2模拟LDoS攻击的包过程 |

定义随机过程{X(t), t=nΔt, n∈Z+}为包过程[16], Δt表示采样时间的间隔, X(t)为在(t-Δt, t]的时间段内通过路由器的数据包数量.小波变换是一种时-频窗面积固定、形状可自适应调整的信号分析工具, 在时域和频域局部化方面具有独特优势, 非常适合于信号的异常检测[17, 18].

首先, 通过小波函数

| $X(t) = \sum\limits_k {{c_{J, k}}{\varphi _{J, k}}(t)} + \sum\limits_k {\sum\limits_{j = 1}^J {{d_{j, k}}{\psi _{j, k}}(t)} } $ | (1) |

其中, Cj, k为近似系数, 表示尺度J上的逼近信息; dj, k为小波系数, 表示尺度j上的细节信息.公式(1)中的小波分解是可逆的, 根据近似系数和细节系数可以重构原信号X(t).在小波分解下, 不同的尺度大小会使信号具有不同的时间和频率分辨率, 选择特定尺度上的小波系数和近似系数重构信号可以分离出相应的频率成分[17].这里采用Db4小波对网络流量的包过程{X(n)}进行5层小波分解.提取波形趋势, 结果如图 4所示.

|

Fig. 4 Wavelet coefficients of process of network traffic packets 图 4 网络流量包过程的小波系数 |

经过小波变换分解后, 可以看到网络流量在攻击前后波动性差异.根据网络数据包的小波系数在LDoS攻击前后的这种波动性, 从能量变化的角度, 可以求出其小波能量在攻击前后的变化.E=(E1, E2, …, En)是信号X(t)在尺度j上的小波能谱.设pk=Ek/E, 其中, E为信号的总功率.定义小波能谱熵WEE[19]为

| ${W_{EE}} = - \sum\limits_k {{p_k}\log {p_k}} $ | (2) |

正常的网络中, 能量集中在高频部分, 低频部分的能量很小, 其对应的小波能量值就会相对集中.当正常的网络受到LDoS攻击后, 其高频分量因为受到攻击的抑制而减少, 低频部分的能量增加, 其对应的小波能量值就会相对分散.小波能谱熵可以反映信号在每个小波尺度值上的分布是否均匀:熵值小, 表示能谱分布相对集中; 熵值大, 则表示能谱分布相对分散.所以, 处于正常状态的网络流量的小波能谱熵较小.反之, 当受到LDoS攻击时, 网络流量的小波能谱熵就会增大.因此, 小波能谱熵能较好地表征LDoS攻击的存在.对网络流量的数据包数量进行采样, 并设置一个滑动窗口, 窗口长度W设置为2 500, 滑动大小δ=10.按照前面的介绍的方法对网络在正常状态和有LDoS攻击时的包个数进行统计, 并计算25组小波能谱熵值, 其分布情况如图 5所示.从图 5可以看出, 网络处于正常状态时的小波能谱熵值较小, 而当网络中有LDoS攻击时, 小波能谱熵值较大.

|

Fig. 5 Changes in wavelet energy spectrum entropy under normal network conditions and in the presence of LDoS attacks 图 5 网络正常状态和有LDoS攻击时的小波能谱熵变化情况 |

3 基于HSMM模型LDoS攻击检测方法

HSMM是隐马尔可夫模型(hidden Markov model, 简称HMM)的扩展形式, 其在HMM模型的基础上增加了状态的驻留时间参数.通过这个驻留时间参数, 能够更准确地描述HMM中的状态转移关系.所以, HSMM模型可以更客观地描述网络状态.

3.1 HSMM模型的定义一个典型的HSMM模型可以由四元组λ=(π, A, B, Pi(d))来表示, 其中, π是初始状态, A是各个状态间的状态转移矩阵, B是输出概率矩阵, Pi(d)是状态驻留参数.图 6为HSMM的示意图[19].

|

Fig. 6 Schematic diagram of HSMM 图 6 HSMM模型示意图 |

HSMM各个参数的最大似然参数估计公式如下.

| $\bar \pi = {\gamma _1}(i)$ | (3) |

| ${\bar a_{ij}} = \frac{{\sum\limits_{t = 1}^{T - 1} {{\zeta _t}(i, j)} }}{{\sum\limits_{t = 1}^T {{\gamma _t}(i)} }}(1 \leqslant i \leqslant N, 1 \leqslant j \leqslant N)$ | (4) |

| ${\bar b_j}(k) = \frac{{\sum\limits_{t = 1, s.t.{O_t} = {v_k}}^T {{\gamma _t}(j)} }}{{\sum\limits_{t = 1}^T {{\gamma _t}(j)} }}(1 \leqslant j \leqslant N, 1 \leqslant k \leqslant M)$ | (5) |

| ${\bar p_i}(d) = \frac{{\sum\limits_{t = 1}^T {{\omega _{t, d}}(i)} }}{{\sum\limits_{\tau = 1}^D {\sum\limits_{t = 1}^T {{\omega _{t, \tau }}(i)} } }}$ | (6) |

其中, γt(i)是在给定模型参数λ和状态观测序列O={O1, O2, …, Ot}情况下, 在时刻t的状态是Si的概率; ξt(i, j)表示在给定模型参数λ和状态观测序列O情况下, 在时刻t的状态是Si, 而在t+1时刻的状态为Sj的概率; ωt, τ(i)表示给定模型λ和观测序列O情况下, 在当前时刻t(1≤t≤T)系统处于状态Si(1≤Si≤N)且系统还将在Si上驻留τ(0≤ τ≤D)个时间单位时的概率.

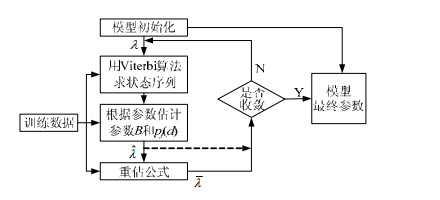

3.2 HSMM模型训练用已知正常行为的小波能谱熵训练确定HSMM的参数λ=(π, A, B, Pi(d)), 建立正常主机行为的HSMM模型, 训练过程如图 7所示.

|

Fig. 7 Training process of HSMM 图 7 HSMM模型的训练过程 |

HSMM模型的状态数N取2分别表示正常状态和受到LDoS攻击状态, 观测序列长度T取26.训练时, 把状态转移概率矩阵初始值设定为π={1, 0}.当训练迭代的次数等于25时训练停止.网络状态的训练曲线如图 8所示, 纵轴为输出似然概率的对数值.当训练步数达到15步时, 模型就开始收敛.

|

Fig. 8 Training state curve 图 8 训练状态曲线 |

3.3 HSMM模型的LDoS攻击检测方法

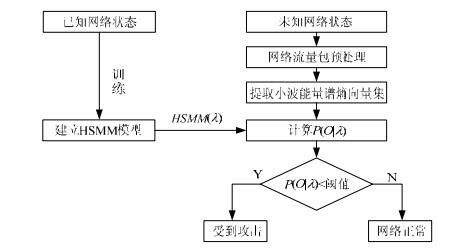

HSMM网络状态判别模型含有两个状态:正常状态和异常状态.首先对提取的网络流量信息进行处理采样, 然后把采样的数据通过小波分解与重构得到小波能谱向量, 将提取的特征向量作为HSMM的网络流量状态分类器的输入.最后提取经过预处理的数据的特征作为观测向量, 利用已经训练好的网络状态模型来判别网络状态的情况.即把观测向量输入到训练好网络状态的分类器, 利用Viterbi算法求出各个观测向量在不同模型下的似然概率, 似然概率值最大的状态就是当前网络所处的状态.基本的流程图如图 9所示.

|

Fig. 9 Flow chart of LDoS attack detection by HSMM 图 9 HSMM检测LDoS攻击流程图 |

HSMM定义P(O|λ)×Pi(d)为时间状态乘积, 时间状态乘积是这个观测值序列对于HSMM的偏离度.因为在正常网络状态的基础上构建的HSMM模型, 所以偏离度越大就表示网络中遭到LDoS攻击的几率越大[19].定义变量aT(j)和bj(Oi), 其中, aT(j)=P{O1, O2, …, Ot, Sj|λ}(1≤j≤N, 1≤t≤T), N是隐藏的状态数目.aT(j)表示HSMM参数为λ并且t时刻的观测值序列为O时, HSMM的隐藏状态为Sj的概率; bj(Oi)表示在隐藏状态为Sj时, 观察值为Oi的概率.对P(O|λ)的求解利用前向算法[20], 其具体的过程如下.

| $p(O|\lambda ) = \sum\limits_{j = 1}^N {{a_T}(j)} = {a_T}(1) + {a_T}(2) = {a_T}(1)$ | (7) |

其中, aT(1)=b1(OT)b1(OT-1)…b1(O3)b1(O2)b1(O1).公式(7)可以化简得到:

| $P(O|\lambda ) = \prod\limits_{i = 1}^T {{b_1}({O_i})} = {[P({V_1}|{S_1})]^a}{[P({V_2}|{S_1})]^{T - a}} = {[1 - P({V_2}|{S_1})]^a}{[P({V_2}|{S_1})]^{T - a}}$ | (8) |

其中, T表示整个观测序列中观测值的总个数, a表示在观测序列中正常状态的观测值数目, P(V2|S1)表示虚警率.使用小波能谱熵的检测方法对网络状态进行初检测, 将虚警率记作rfp.为了方便, 用ξ表示观测值序列对于HSMM的偏离度, 可得:

| $ \xi=P(O | \lambda) \times P_{i}(d)=\left(1-r_{f p}\right)^{a}\left(r_{f p}\right)^{T-a} \cdot P_{i}(d)(0 \leqslant a \leqslant T) $ | (9) |

由公式(9)可知, ξ主要由rfp的值决定.由以往实验分析可知, (1-rfp)的值比rfp要大, 所以在T个观测值中, 正常状态的观测值个数a越多, ξ的值就越大, 表示网络状态为正常的几率也就越大.

4 实验及结果分析为了验证本文方法的有效性, 通过搭建NS-2和Test-bed实验平台, 模拟仿真LDoS攻击的网络环境, 对本文所提出的基于网络测量的LDoS攻击检测方法进行验证.通过在NS-2和Test-bed平台中采集网络数据, 利用HSMM网络模型完成LDoS攻击的检测, 并将实验结果与现有方法的结果进行了比较分析.

4.1 NS-2仿真实验及其结果分析根据Rice大学的NS-2仿真实验环境[3], 对网络的参数进行设置, 建立如图 10所示的网络拓扑进行仿真实验来验证本文方法的性能.

|

Fig. 10 Network topology in NS-2 图 10 NS-2中网络拓扑结构 |

在图 10的网络拓扑中, 0号和1号节点表示路由器, 2号节点表示的是FTP服务器, 3号节点表示UDP服务器, 4号~6号节点表示合法的用户, 7号节点表示LDoS的攻击端.其中加入3条UDP背景流.合法用户和路由器间的带宽设置成100Mb/s, LDoS的攻击端和路由器间的带宽也设置成100Mb/s, 单向的时间延迟成10ms.瓶颈链路的带宽设置成10Mb/s, 单向延时10ms; 1号与2号节点带宽设为100Mb/s, 单向延时10ms.节点7是攻击端, 其攻击速率为12Mb/s, 略大于瓶颈带宽10Mb/s, 攻击周期为1 150ms, 攻击脉宽为200ms.4号~6号从0s开始传输正常流量到200s时结束, 攻击端从100s开始发送攻击数据包到200s停止.

对网络中数据包的采样值, 设定一个滑动窗口W, 大小为3s, 即每3s采样的值做一次小波能谱熵, 得到一个检测结果.窗口W的滑动步长设为1s, 共移动200s.对网络流量的小波能谱熵向量值的统计结果如图 11所示.

|

Fig. 11 Vector values of wavelet energy spectrum entropy 图 11 小波能谱熵向量值 |

由图 11可知, 小波能谱熵值在前100s内在较小的值附近波动, 到100s有LDoS攻击时发生了很大的变化.通过对未攻击时的小波能谱熵和受到攻击时的小波能谱熵结果进行一维拟合并取加权平均, 把小波能谱熵的判决门限λ设置成0.5.对上述情况的小波能谱熵值的检测结果进行统计分析(为了和HSMM结果比较分析, 同时减轻突发变化的影响, 舍弃了未攻击时判决前两个结果和有攻击时判决的前5个结果), 得出小波能谱熵的检测结果见表 1.

| Table 1 Wavelet energy spectrum entropy decision results 表 1 小波能谱熵判决结果 |

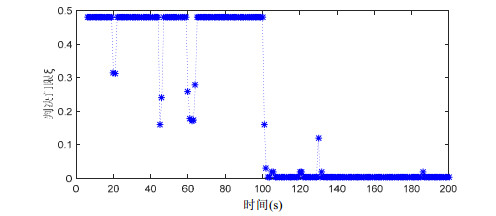

由表 1可计算出此时使用小波能谱熵的方法来检测LDoS攻击的检测率是95%, 漏警率是5%, 虚警率是6%.为了得到更好的检测效果, 把上面小波能谱熵检测的结果当作观察值.每间隔1s滑动一次, 3个一组作为观测值序列集合, 观测值序列集合O={O1, O2, O3}, 则由公式(9)可以得到HSMM模型下网络状态的判决依据ξ值, 其值分布如图 12所示.

|

Fig. 12 Simulation value of decision threshold ξ 图 12 判决门限ξ仿真值 |

由图 12可知, 在没有攻击的前100s内, 正常的网络状态的判决门限较高; 在第100s后, 网络遭受LDoS攻击, 判决门限较低.对此实验条件下的HSMM模型的检测结果进行统计, 结果见表 2.

| Table 2 Judgment result of HSMM 表 2 HSMM判决结果 |

表 1与表 2的统计结果对比分析可知, 在判决次数一定的情况下, 如果选择合适的检测门限, 则HSMM模型的检测方法比小波能谱熵的方法更加稳定, 检测率略有提高, 虚警次数明显下降.

4.2 Test-bed实验及结果分析为了验证HSMM方法在真实网络环境中的检测效果, 采用研究LDoS攻击的通用平台Test-bed进行重复实验.该平台及其参数的设置参考Rice大学在NS-2中搭建的实验环境[3, 21]设计的Test-bed实验平台, 结构如图 13所示.

|

Fig. 13 Test-bed experimental topology graph 图 13 Test-bed实验拓扑图 |

3个合法用户从FTP服务器下载资源, 一台主机作为攻击者发起攻击.交换机选用的是CISCO WS-C3750X, 路由器采用的是CISCO 2911.瓶颈链路带宽设为10Mb/s, 其他客户端到交换机以及服务器到路由器的带宽也是10Mb/s.其中, 实验计算机均使用Redhat9.0系统.为了保证实验的合理性, 在林肯实验室的DARPA数据集中加入2000年某一周某大型网站的正常数据作为背景流量.利用ShrewAttack攻击软件[3]发送LDoS攻击包, 受害端为ftp服务器.仍然是从100s开始发起LDoS攻击.攻击的周期为1 150ms, 攻击的脉冲长度设成200ms, 攻击的速率是10Mb/s.

在实际的网络环境中, 采用tcpstat软件工具以0.5s的采样间隔来统计网络中的数据包.同样设定了大小是3s的滑动窗口, 把每3s采样的值做一次小波能谱熵, 得到一个检测结果.窗口W的滑动步长为1s.网络流量的小波能谱熵的统计结果如图 14所示.

|

Fig. 14 Value of wavelet energy spectrum entropy of network traffic 图 14 网络流量的小波能谱熵值 |

如图 14所示, Test-bed平台数据的小波能谱熵值同样在100s时出现了跳变.同样使用判决门限λ=0.5, 对此时的小波能谱熵值的检测结果进行统计分析, 得出小波能谱熵的检测结果, 见表 3.

| Table 3 Decision results of wavelet energy spectrum entropy 表 3 小波能谱熵判决结果 |

由表 3可知, 在Test-bed平台采集的实际网络数据通过计算后, 使用小波能谱熵方法检测LDoS攻击的检测率是92%, 漏警率是8%, 虚警率是8%.与NS-2平台的模拟数据相比, 虽然检测性能有所下降, 但仍有较好的检测效果.对实验数据做与NS-2平台下相同的处理, 得到HSMM下网络状态的判决依据ξ值的分布如图 15所示.

|

Fig. 15 Simulation value of HSMM decision threshold ξ (Testbed) 图 15 HSMM的判决门限ξ仿真值 |

Test-bed实验数据与NS-2仿真数据相比, 在正常或受到LDoS状态下都具有更大的波动性, 从而造成了小波能谱熵的相对不稳定.这主要有以下原因.

1) NS-2仿真时, 各个TCP节点的网络流量较为平均, 提取的各个特征较为平稳.而实际的网络环境中, 各个用户之间存在竞争关系, 随机突发增多, 这造成了网络流量变化的不稳定性.

2) 实际的网络环境中, FTP服务器存在一定的防御机制, 使得LDoS攻击效果并不如NS-2仿真环境中的理想.

观察图 15可知, 在没有LDoS攻击的前100s内的判决门限较高, 而在100s后, 网络中有LDoS攻击发生, 相应的判决门限降低, 与之前不同的网络状态对应不同判决门限ξ值的结论一致.对Test-bed平台数据经过HSMM检测后进行统计分析后, 得到的HSMM的判决结果见表 4.

| Table 4 Judgment results of HSMM 表 4 HSMM判决结果 |

HSMM的检测方法利用状态转移关系和驻留时间参数, 以后验概率来判断是否有LDoS攻击发生, 比单一利用小波能谱熵判定LDoS攻击更具有稳定性和抗干扰性.在引入HSMM后, ξ在正常状态和异常状态下的分布与小波能谱熵值相对松散的分布相比更加集中.因此, 两种情况下的分类更加精确.同时, ξ在两种状态下均值变化更大, 即两种情况下的区分度更高, 降低了误判的概率.所以在引入HSMM后, 能够实现更加准确的分类检测.与NS-2仿真平台中的实验结果相比, 即使在真实实验平台Test-bed下有随机突发等外界因素的干扰, HSMM算法在检测率上也基本没有下降, 说明HSMM检测方法适用于LDoS攻击的检测, 且有较好的检测效果.

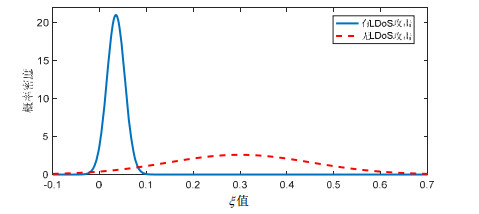

4.3 算法的检测性能分析由中心极限定理的知识可知, 很多随机变量都近似是正态分布.定义参数:H0表示网络不存在LDoS攻击, H1表示网络遭受到LDoS攻击.设H0的值是均值等于u0、方差等于

图 16为网络正常和有攻击状态时的ξ值分布情况, 可以根据ξ值的不同分布来判断网络的状态.由图 16中可知, 有攻击和正常状态曲线的交集很少, 说明漏警率与虚警率都很小, 由此能够很好地判断网络的状态情况.由于在实际环境中, 不同的网络模型、攻击参数以及选取的指标阈值的不同都会影响到本文检测方法的性能, 在ξ分别取值不同的情况下计算得出检测率PD、漏警率PFN和虚警率PFP, 结果见表 5.

|

Fig. 16 Value distribution of ξ 图 16 ξ值的分布 |

| Table 5 Detection performance corresponding to different ξ values 表 5 不同ξ值对应的检测性能 |

由表 5可知, ξ取不同的值对检测性能的影响非常大.图 16中两条正态分布曲线的交点就是判决阈值的最佳位置, 这时的ξ=0.0818.表 6对基于NCPSD[9]、卡尔曼滤波[22]、粒子滤波[23]和多重分形[10]的检测方法性能进行了比较.

| Table 6 Performance comparison of different detection methods 表 6 不同检测方法性能比较 |

表 6对比了几种常用的LDoS攻击的检测方法, 分别从检测率、漏警率和虚警率这3个方面做了统计.分析对比可知, 基于网络测量的LDoS攻击检测方法相对于其他检测方法在减少漏警率和虚警率的情况下, 同时提高了检测率, 检测性能良好.

图 17是基于粒子滤波的LDoS攻击检测和基于网络测量的LDoS攻击流量检测结果对比图.由图 17可知, 虽然粒子滤波的检测率较高, 但由于粒子滤波算法在估算过程中存在大量的蒙特卡罗抽样操作, 使得粒子滤波算法的复杂度比其他算法要高.鉴于本实验的网络环境相对简单, 假设的网络状态模型也是在比较理想情况下的, 下一步工作要丰富实验环境, 完善网络状态模型参数, 以更好地贴近实际网络状况.

|

Fig. 17 Comparison of detection results between particle filtering and network measurement 图 17 粒子滤波与网络测量的检测结果对比 |

5 结论

“互联网+”时代信息技术日新月异, 随之带来的网络安全问题也越来越多.LDoS攻击是一种高级形式的DoS攻击, 其低速率的特点使其具有很强的隐蔽性, 使得常规的检测方法很难奏效.所以, 研究LDoS攻击的检测方法具有挑战性和应用前景.

本文的主要创新性工作体现在:对网络链路中的数据包进行定量分析, 提取包数量的小波能谱熵特征, 通过采用HSMM网络模型设计状态判别模型, 将小波能谱熵的观察值序列作为HSMM模型的输入检测LDoS攻击.基于此, 提出了基于网络测量的LDoS攻击检测方法.通过搭建NS-2仿真实验拓扑和在Test-bed平台采集真实网络环境下的实验数据进行实验, 证明算法检测性能较好, 具有很好的可用性.通过大量数据验证算法的有效性, 对比其他检测算法, 说明检测性能良好.

本文方法研究的对象是一种典型的LDoS攻击形式, 其周期是固定值.而针对攻击周期按照RTT指数变化的情况(属于同步攻击方式)以及变速率LDoS攻击类型, 本文方法并没有进行验证.因此, 本文方法在针对不同类型的LDoS攻击和建立精确的非线性网络流量模型方面需要改进.今后的研究工作的研究思路如下.

(1) 需要进一步改善非线性网络流量建模的精度, 准确刻画网络流量的特点, 提高LDoS攻击的检测精度.

(2) 由于HSMM模型假设的前提比较理想化, 在实际网络状态转移情况更复杂可能会导致检测效能降低.下一步调整HSMM模型参数, 更好地构建网络状态的模型参数来提高检测的性能.

(3) 随着云计算、云存储和大数据技术的不断发展, 针对它们面临LDoS攻击威胁的问题, 开展针对云端的LDoS攻击检测与防范的研究.

| [1] |

Wu ZJ, Pei BS. The detection of LDoS attack based on the model of small signal. Acta Electronica Sinica, 2011, 39(6): 1456-1460(in Chinese with English abstract).

http://d.old.wanfangdata.com.cn/Periodical/dianzixb201106043 |

| [2] |

Luo JT, Yang XL, Wang J, Xu J, Sun J, Long KP. On a mathematical model for low-rate shrew DDoS. IEEE Trans. on Information Forensics and Security, 2014, 9(7): 1069-1083.

[doi:10.1109/TIFS.2014.2321034] |

| [3] |

Kuzmanovic A, Knightly EW. Low-rate TCP-targeted denial of service attacks. Proc. of the ACM SIGCOMM, 2003, 14(4): 75-86.

[doi:10.1145/863965.863966] |

| [4] |

Wen K, Yang JH, Zhang B. Survey on research and progress of low-rate denial of service attacks. Ruan Jian Xue Bao/Journal of Software, 2014, 25(3): 591-605(in Chinese with English abstract).

http://www.jos.org.cn/jos/ch/reader/view_abstract.aspx?flag=1&file_no=4520&journal_id=jos [doi:10.13328/j.cnki.jos.004520] |

| [5] |

Kwok YK, Tripathi R, Chen Y, Hwang K. HAWK: Halting anomalies with weighted choking to rescue well-behaved TCP sessions from shrew DDoS attacks. In: Proc. of the ICCNMC. 2005. 423-432.[doi: 10.1007/11534310_46]

|

| [6] |

Zhang J, Hu HP, Liu B, Xiao FT. Detecting LDoS attack based on ASPQ. Journal on Communication, 2012, 33(5): 79-84(in Chinese with English abstract).

[doi:10.3969/j.issn.1000-436X.2012.05.010] |

| [7] |

Wu N, Mu ZY, Zhang LC. Distributed denial of service covert flow detection based on data stream potential energy feature. Computer Engineering, 2015, 41(3): 142-146, 161(in Chinese with English abstract).

[doi:10.3969/j.issn.1000-3428.2015.03.027] |

| [8] |

Luo JT, Yang XL. The new shrew attack: A new type of low-rate TCP-targeted DoS attack. In: Proc. of the Int'l Conf. on Communications. 2014. 713-718.[doi: 10.1109/icc.2014.6883403]

|

| [9] |

Chen Y, Huang K, Kwok YK. Collaborative defense against periodic shrew DDoS attacks in frequency domain. ACM Trans. on Information and System Security, 2005. https://www.researchgate.net/publication/228703297

|

| [10] |

Tang D, Chen K, Chen XS, Liu HY, Li XH. Adaptive EWMA method based on abnormal network traffic for LDoS attacks. Mathematical Problems in Engineering, 2014(3): 166-183.

[doi:10.1155/2014/496376] |

| [11] |

Wu ZJ, Zhang LY, Yue M. Low-rate DoS attacks detection based on network multifractal. IEEE Trans. on Dependable and Secure Computing, 2016, 13(5): 559-567.

[doi:10.1109/TDSC.2015.2443807] |

| [12] |

Tang YJ, Luo Xp, Hui Q, Rocky KC. Modeling the vulnerability of feedback-control based Internet services to low-rate DoS attacks. IEEE Trans. on Information Forensics and Security (TIFS), 2014, 9(3): 339-353.

[doi:10.1109/tifs.2013.2291970] |

| [13] |

Zhu HL, Yang YX, Wu QX, You FC. A novel distributed LDoS attack scheme against Internet routing. China Communications, 2014, 11(13): 101-107.

[doi:10.1109/cc.2014.7022532] |

| [14] |

Chen Y, Hwang K. Spectral analysis of TCP flows for defense against reduction-of-quality attacks. In: Proc. of the IEEE Int'l Conf. on Communications. 2007. 24-28.[doi: 10.1109/icc.2007.204]

|

| [15] |

Chen Y, Hwang K. Collaborative detection and filtering of shrew DDoS attacks using spectral analysis. Journal of Parallel and Distributed Computing, 2006, 66(9): 1137-1151.

[doi:10.1016/j.jpdc.2006.04.007] |

| [16] |

He YX, Liu T, Cao Q, Xiong Q, Han Y. A survey of low- rate denial- of- service attacks. Journal of Frontiers of Computer Scicence and Technology, 2008, 2(1): 1-19(in Chinese with English abstract).

[doi:10.3778/j.issn.1673-9418.2008.01.001] |

| [17] |

He YX, Cao Q, Liu T, Han Y, Xiong Q. A low-rate DoS detection method based on feature extraction using wavelet transform. Ruan Jian Xue Bao/Journal of Software, 2009, 20(4): 930-941(in Chinese with English abstract).

http://www.jos.org.cn/jos/ch/reader/view_abstract.aspx?flag=1&file_no=3302&journal_id=jos [doi:10.3724/SP.J.1001.2009.03302] |

| [18] |

Wu ZJ, Yue M. Research on the performance of low-rate DoS attack. Journal on Communication, 2008, 29(6): 87-93(in Chinese with English abstract).

[doi:10.3321/j.issn:1000-436X.2008.06.014] |

| [19] |

Zeng QH, Qiu J, Liu GJ, Tan XD. Equipment degradation state recognition method and its applications based on wavelet feature scale entropy and hidden semi-Markov models. Acta Armamentarii, 2008, 29(2): 198-203(in Chinese with English abstract).

[doi:10.3321/j.issn:1000-1093.2008.02.015] |

| [20] |

Jain R, Abouzakhar NS. Hidden Markov model based anomaly intrusion detection. In: Proc. of the Int'l Conf. for Internet Technology and Secured Transactions. 2012. 528-533.

|

| [21] |

Kuzmanovic A, Knightly EW. Low-rate TCP-targeted denial of service attacks and counter strategies. IEEE/ACM Trans. on Networking, 2006, 14(4): 683-696.

[doi:10.1109/tnet.2006.880180] |

| [22] |

Wu ZJ, Yue M. Detection of LDDoS attack based on kalman filtering. Acta Electronica Sinica, 2008, 36(8): 1590-1594(in Chinese with English abstract).

[doi:10.3321/j.issn:0372-2112.2008.08.021] |

| [23] |

Wu ZJ, Jiang J, Yue M. A Particle filter-based approach for effectively detecting low-rate denial of service attacks. In: Proc. of the Int'l Conf. on Cyber-enabled Distributed Computing and Knowledge Discovery (CyberC). 2016. 86-90.[doi: 10.1109/cyberc.2016.25]

|

| [1] |

吴志军, 裴宝崧. 基于小信号检测模型的LDoS攻击检测方法的研究. 电子学报, 2011, 39(6): 1456-1460.

http://d.old.wanfangdata.com.cn/Periodical/dianzixb201106043 |

| [4] |

文坤, 杨家海, 张宾. 低速率拒绝服务攻击研究与进展综述. 软件学报, 2014, 25(3): 591-605.

http://www.jos.org.cn/jos/ch/reader/view_abstract.aspx?flag=1&file_no=4520&journal_id=jos [doi:10.13328/j.cnki.jos.004520] |

| [6] |

张静, 胡华平, 刘波, 肖枫涛. 基于ASPQ的LDoS攻击检测方法. 通信学报, 2012, 33(5): 79-84.

[doi:10.3969/j.issn.1000-436X.2012.05.010] |

| [7] |

吴娜, 穆朝阳, 张良春. 基于数据流势能特征的分布式拒绝服务隐蔽流量检测. 计算机工程, 2015, 41(3): 142-146, 161.

[doi:10.3969/j.issn.1000-3428.2015.03.027] |

| [16] |

何炎祥, 刘陶, 曹强, 熊琦, 韩奕. 低速率拒绝服务攻击研究综述. 计算机科学与探索, 2008, 2(1): 1-19.

[doi:10.3778/j.issn.1673-9418.2008.01.001] |

| [17] |

何炎祥, 曹强, 刘陶, 韩奕, 熊琦. 一种基于小波特征提取的低速率DoS检测方法. 软件学报, 2009, 20(4): 930-941.

http://www.jos.org.cn/jos/ch/reader/view_abstract.aspx?flag=1&file_no=3302&journal_id=jos [doi:10.3724/SP.J.1001.2009.03302] |

| [18] |

吴志军, 岳猛. 低速率拒绝服务LDoS攻击性能的研究. 通信学报, 2008, 29(6): 87-93.

[doi:10.3321/j.issn:1000-436X.2008.06.014] |

| [19] |

曾庆虎, 邱静, 刘冠军, 谭晓栋. 基于小波特征尺度熵-隐半马尔可夫模型的设备退化状态识别方法及应用. 兵工学报, 2008, 29(2): 198-203.

[doi:10.3321/j.issn:1000-1093.2008.02.015] |

| [22] |

吴志军, 岳猛. 基于卡尔曼滤波的LDDoS攻击检测方法. 电子学报, 2008, 36(8): 1590-1594.

[doi:10.3321/j.issn:0372-2112.2008.08.021] |

2020, Vol. 31

2020, Vol. 31