2. 江苏省计算机网络重点实验室, 江苏 南京 211189;

3. 计算机网络和信息集成教育部重点实验室, 江苏 南京 211189

2. Jiangsu Provincial Key Laboratory of Compmer Network Technology, Nanjing 211189, China;

3. Key Laboratory of Computer Network and Information Integration Ministry of Education, Nanjing 211189, China

互联网基础设施的不断发展和新应用的不断涌现使得网络规模逐渐扩大, 拓扑结构日益复杂, 网络安全管理的难度不断增加.为了应对日益复杂、隐蔽的网络威胁, 各种检测技术相继出现, 如脆弱性检测技术、恶意代码检测技术、入侵检测技术等.这些技术试图从不同的角度发现网络中可能存在的安全问题, 但在适时且全面地找出网络系统中存在的真实威胁方面不够理想和有效, 限制了网络安全管理员做出最佳响应决策的能力.近年来, 网络安全态势感知的概念逐渐引起研究人员的兴趣, 希望利用其从大量且存在噪声的数据中辨识出网络中的攻击活动, 宏观地把握整个网络的安全状况, 并合理、有效地进行响应, 以尽可能地降低因攻击造成的损失.这对于提高网络系统的监控能力和应急响应能力具有积极的作用.然而, 目前人们对网络安全态势感知的研究仍处于探索阶段, 还未形成一致的认识.

鉴于网络安全态势感知对网络安全管理的积极作用, 且目前该领域的研究尚在起步阶段, 本文试图对网络安全态势感知的基本概念、研究内容与难点、意见及目前的研究热点进行综述, 具体贡献如下.

(1) 对网络安全态势感知的概念进行了重新表述, 进一步明确了它的研究目标.

(2) 依据本文给出的网络安全态势感知定义对已有的概念模型进行分析, 并在此基础上给出了一个更为准确、合理的概念模型.

(3) 对相关的研究内容进行了分类讨论, 分析存在的问题.

(4) 探讨了网络安全态势感知目前的热点问题, 进一步指出网络安全态势感知下一步的研究重点.

本文第1节主要阐述态势感知的概念及起源, 重新表述网络安全态势感知的概念.第2节~第4节分别从网络安全态势觉察、网络安全态势理解、网络安全态势觉察投射这3个层面阐述网络安全态势感知的研究内容和存在的问题.第5节基于网络安全态势感知的目标探讨这一领域的研究重点.最后是全文总结.

1 网络安全态势感知的基本概念本节主要阐述态势感知的概念, 重新表述网络安全态势感知的概念, 并对态势感知与网络安全态势感知之间的关系加以分析.

1.1 态势感知状态是指一个物质系统中各个对象所处的状况, 由一组测度来表征.顾名思义, 态势是系统中各个对象状态的综合, 是一个整体和全局的概念.任何单一的情况和状态均不能成为态势, 它强调系统及系统中的对象之间的关系[1].微观而言, 表征状态的测度取值依赖于对应系统的要素内容, 这些要素之间的关系如图 1所示, 其中,

● 原始数据是指传感器产生的未经处理的数据, 它反映的是原始数据的观测结果;

● 信息是指对原始数据进行有效性处理后得到的数据记录;

● 知识是指采用相关技术所识别出的系统中的活动内容;

● 理解是指针对各个活动, 分析得到的其意图和特征;

● 状态评估是指预测这些活动对系统中各个对象所产生的作用.

从图 1可以看到, 感知是一种“认知映射”.所谓认知映射是指决策者采用数据融合、风险评估及可视化等相关技术对不同地点获得的不同格式的信息去噪、整合, 从而得到更准确、更全面的信息, 然后不断地对这些信息进行语义提取, 识别出需要关注的要素及其意图, 决策者可以实时、有效地评估其对系统产生的影响.

态势感知是指在一定的时间和空间范围内提取系统中的要素, 理解这些要素的含义, 并且预测其可能的效果[3].Endsley将其概括为3个层面:态势觉察 (situation perception)、态势理解 (situation comprehension) 及态势投射 (situation projection).根据这个定义, 态势感知可以理解为一个认知过程[4], 通过使用过去的经验和知识, 识别、分析和理解当前的系统状况.分析人员对当前的态势进行感知, 更新“状态知识”, 然后再进行感知以最终构成一个循环的映射过程.这个映射过程不是简单的数据变换而是一种语义提取[5], 因此, 感知的过程表现为不断地作认知映射以获取更多、更详细的语义.态势感知是一个动态变化的过程, 不同的人由于经验、知识等有所不同, 得到的态势感知不尽相同.

态势感知最早来源于美国军方在军事对抗中的研究.在军事术语中, 态势感知的目标是使指挥官了解双方的情况, 包括敌我的所在位置、当前状态和作战能力, 以便能做出快速而正确的决策, 达到知己知彼、百战不殆的目的[5].态势感知方法在战场指挥[6]、人机交互系统[7, 8]、战场指挥[5]和医疗应急调度[9]等领域均有应用.Bass于1999年提出网络态势感知这个概念[10], 次年将该技术应用于多个NIDS检测结果的数据融合分析[2], 主要是解决单一入侵检测系统无法有效识别出当前系统中存在的所有攻击活动及整个网络系统的安全态势的问题.随后, 学术界开始致力于网络安全态势感知的研究, 并提出了多种相关的模型和技术.

目前, 人们对网络安全态势感知的研究存在3种观点:一种认为NSSA是网络安全事件应用大数据处理和可视化技术的汇总结果, 如传统的安全服务提供商 (McAfee, Symantec) 及新出现的重点关心APT攻击的企业 (FireEye, Mandiant) 等, 通过公开一些技术报告记录APT的攻击实例[11, 12]; 一种认为NSSA是基于网络安全事件融合计算的网络安全状态量化表达[13, 14]; 还有观点认为NSSA作为一种网络安全管理工具, 是网络安全监测的一种实现形式, 并提出了诸多模型[3, 15-18].

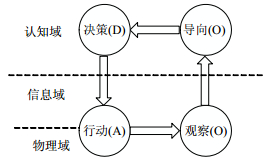

态势感知常被应用在由观察 (observe)、导向 (orient)、决策 (decision) 和行动 (act) 这4阶段构成的一个控制过程环中 (如图 2所示).这类控制模型过去有很多研究成果, 如Boyd控制循环模型[15]、JDL数据融合模型[15]、Endsley在1995年提出的模型[3]、龚正虎等人提出的网络态势感知模型[16]、Tadda提出的将JDL与Endsley的3层模型相结合的模型[17]以及刘效武提出的认知融合感控模型[18]等.

OODA环的概念直接来自Boyd控制循环模型, 它描述了目的与活动的感知过程, 并将感知循环过程分为观察、判断、决策、行动这4个阶段.其中, 观察实现了从物理域跨越到信息域; 判断和决策属于认知域; 而行动实现信息域到物理域的闭合, 完成循环.前3个阶段类似于JDL数据融合模型; 而行动阶段考虑了决策对真实世界中的影响来闭合循环, 更适用于需要进行主动干预的环境中.Lenders等人将OODA应用到企业网中, 解决了之前OODA模型中将判断、决策的任务留给人们进行手动处理的问题[5].

需要强调的是:这些研究得到的并不是态势感知模型, 而是态势感知应用模型, 态势感知的工作只涉及图 2中认知域的活动, 不涉及信息域和物理域的活动.因此, 基于这些模型来直接代表态势感知的概念是不合适的.

1.2 网络安全态势感知美国空军通信与信息中心的Bass在1999年首次提出将态势感知技术应用于多个NIDS检测结果的数据融合分析, 认为“多传感器数据融合技术为下一代入侵检测系统和网络态势感知系统提供了一个重要的功能框架, 它可以融合多源异构IDS的数据, 识别出入侵者身份、攻击频率及威胁程度等”[2].文献[2]没有给出网络安全态势感知概念的明确定义, 只是强调数据融合是态势感知的核心手段.之后的研究中也很少有人直接对网络安全态势感知的概念进行直接的定义, 而是使用意会的方式, 这是导致这个领域研究中概念不统一的重要原因.

文献[1]探讨了网络安全态势感知的概念, 认为它是指“在大规模网络环境中, 对能够引起网络态势发生变化的安全要素进行获取、理解、显示以及预测未来的发展趋势”.这个定义基本上属于Endsley定义[3]的翻译, 并且缺乏对网络安全态势感知中网络安全态势投射层面的内容, 对网络安全态势感知目标的理解是不完整的.

文献[4]将“网络安全态势感知视为态势感知的一个子集, 其主要关注的是网络安全领域, 数据源主要是IDS的警报、脆弱性信息等”.这个定义过于模糊, 没有明确子集的含义是针对功能还是针对数据, 也没有明确网络安全态势感知是态势感知结果的一部分还是功能的一部分.网络安全态势感知与态势感知实质上是类型和实例的关系而不是子集的问题, 态势感知既包括安全态势感知, 也包括工业控制态势感知等, 是使用同一种方法应用在不同的领域.

我们认为:网络安全态势感知的目的应当是将态势感知的理论和方法应用到网络安全领域中, 能够使网络安全人员在动态变化的网络环境中宏观把握整个网络的安全状态, 为高层管理人员提供决策支持.鉴于态势感知是一种认知过程, 且网络安全态势感知是态势感知方法在网络安全领域的应用, 因此, 我们可以将网络安全态势感知的概念定义如下.

定义1.网络安全态势感知NSSA是对网络系统安全状态的认知过程, 包括对从系统中测量到的原始数据逐步进行融合处理和实现对系统的背景状态及活动语义的提取, 识别出存在的各类网络活动以及其中异常活动的意图, 从而获得据此表征的网络安全态势和该态势对网络系统正常行为影响的了解.

定义中需要解释的是:网络系统是对各种形态网络的抽象, 包括计算机互联网、物联网以及其他采用不同通信方式和终端类型的网络.这意味着不同类型的网络在网络安全态势感知的概念和方法上是具有共性的.测量是对各种网络检测功能的抽象, 包括网络管理数据和网络安全监测数据.其中, 测量数据的生成不是NSSA的任务, 而这些数据的获取则是NSSA的任务.这意味着网络安全态势感知的研究目标与研究内容与网络管理和网络入侵检测等这些传统的研究领域之间有着区分和不同的侧重点.背景状态是系统当前所处的运行状态, 这是动态变化的, 与系统之前的部署和定义可能是不一致的.“安全”只有在动态的系统中才有意义, 因此, 攻击活动及安全缺陷对系统的影响效果, 应当基于系统当前的状态进行判定.活动语义是系统中的主体作用于客体的动作所构成的序列, 要进行安全态势察觉, 管理人员应当了解系统中存在的所有活动, 不能仅止于辨识攻击活动, 即, 要辨清敌我.响应决策本身不是NSSA的任务, 因为态势感知只是OODA的支撑技术.这意味着安全响应技术和安全策略管理技术等传统上属于网络安全管理领域的内容, 不属于网络安全态势感知的研究范畴.

根据上述定义, NSSA的任务包括网络安全态势觉察、网络安全态势理解、网络安全态势投射这3个层面.其中, 态势觉察完成原始测量数据的融合与语义提取任务以及活动辨识任务, 态势理解完成这些辨识出的活动的意图理解任务, 态势投射完成这些活动意图所产生的威胁判断任务.层与层之间存在依赖关系[19, 20], 即:如果网络安全态势觉察和网络安全态势理解没有合理的结果, 得到网络安全态势投射很可能也是不正确的或不完整的.但另一方面, 每层的结果均可独立呈现并直接使用, 以满足不同的网络安全管理需要.这意味着网络安全态势感知的结果及其表达方式具有多样性, 蕴含的语义粒度也可以随需求的视角而不同.但是无论如何, 网络安全态势感知的结果应当是可响应的 (reactionable), 否则, 缺乏实际意义.另外, 网络安全态势感知是一个测量数据驱动的认知过程, 测量数据的数量与质量影响感知的结果.

基于上述理解, 我们给出网络安全态势感知的一般功能模型, 如图 3所示.该模型包含网络安全态势觉察、网络安全态势理解、网络安全态势投射及可视化等模块, 下面简要概括各模块的功能.

|

Fig. 3 Network situation awareness model 图 3 网络安全态势感知模型 |

● 网络安全态势觉察的主要目的是辨识出系统中的活动, 即:对网络中相关的检测设备与管理系统产生的Raw Data进行降噪、规范化处理, 得到有效信息, 然后对这些信息进行关联性分析, 识别出系统中有“谁”(系统中的主体、客体) 存在, 进一步分辨出异常的活动;

● 网络安全态势理解的主要任务是在网络安全态势觉察的基础上发现攻击活动, 理解并关联攻击活动的语义, 然后在此基础上理解其意图;

● 网络安全态势投射的主要任务是在前两步的基础上分析并评估攻击活动对当前系统中各个对象的威胁情况.这种投射包括发现这些攻击活动在对象上已经产生和可能产生 (即预测) 的效果.通过将态势感知的结果投射到确定的系统对象上, 可以获得该对象在当前态势下的状态.尽管要感知的是系统中的活动, 而感知的最终结果则应表达为这些活动对系统对象的影响, 不能仅止于活动的识别, 因为系统因之而产生的反应是施加于对象的, 而不是直接施加于活动本身.这是一个再认识的过程, 即:融合从系统中观察到的各个对象的状态以构成态势, 再看这个态势对系统各个对象的意义;

● 理想情况下, 网络安全态势感知将网络安全状况以可视化[21-23]的形式表示成“谁在什么时候什么地方对谁产生什么样的影响”(即Who, When, Where, Impact).研究人员可以观察在特定的时间段系统中某个攻击活动的情况, 也可以观察所有活动的分布情况, 这取决于具体的研究目标和需求, 其中,

Who是指辨识出的系统中的攻击活动;

When是指攻击活动在时间轴上的演化过程 (侦查、隐藏、攻击、后门利用);

Where是指攻击活动的分布 (即被管网络中哪些主机和服务器已被攻击);

Impact是指攻击活动对被管网络造成的影响, 包括已造成的影响和潜在影响.

总之, 网络安全态势感知的目标是了解自己, 了解敌人 (威胁).

本文的定义希望在足够抽象的层面上尽量完整地体现网络安全态势感知的目标和任务, 特别强调了网络安全态势投射对网络安全态势感知的意义, 我们在第2节~第4节中分别对各个层面的研究内容与研究现状进行归纳讨论.

2 网络安全态势觉察 2.1 基本任务网络安全态势觉察的基本任务是辨识出系统中的所有活动 (包括攻击活动) 以及这些活动的规律和特征 (即, 图 4所示的活动建模).本节首先介绍网络安全态势觉察的一般模型, 然后阐述在网络安全态势觉察中使用的建模方法.

|

Fig. 4 Network security situation perception model 图 4 网络安全态势觉察模型 |

网络安全态势觉察一般模型包含数据预处理、活动建模和网络安全态势觉察结果这3个功能, 如图 4所示.数据预处理完成测量数据的规范化和验证, 有利于后续的融合处理.活动建模借助这些测量数据本身语义完成之间的关联性分析.觉察结果完成活动的辨识和特征提取.态势觉察是一个学习过程, 因此, 活动建模和觉察结果之间存在反馈关系.

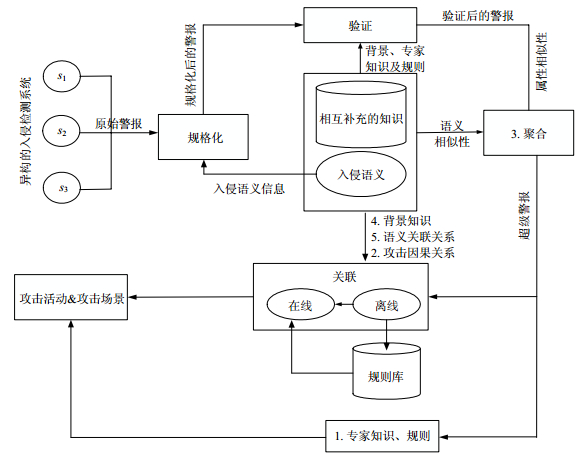

目前, 多数的研究集中在攻击活动辨识方面, 总体的解决思路如图 5所示.研究热点有两个:一个是基于先验知识, 将观察到的警报与已知的攻击行为进行匹配 (即, 图 5所示的专家知识), 相关方法有基于攻击场景的方法; 另一个是在缺乏先验知识的情况下分析警报之间的关系, 发现攻击步骤之间的相关性, 构成攻击行为的描述 (即, 图 5所示的关联).

|

Fig. 5 Attack activities reconstruction model 图 5 攻击活动重构模型 |

2.2 基于先验知识的方法

基于先验知识的方法是基于专家经验和知识来定义知识库, 最常用的建模方法是基于场景的方法.该方法通过专家规则或知识来定义一个攻击序列模板 (即图 5所示的步骤1) 以描述可能的攻击行为, 然后将观察到的警报按模板进行匹配, 以还原攻击过程.

Cuppens等人[24]开发了LAMBDA语言来支持模板和匹配过程的描述.研究者[25-29]通常将一个攻击行为分为多个阶段, 如IKC Multi-stage Attack Model[30].通过分析每个攻击警报的语义, 将经过网络配置信息和脆弱性信息验证后的有效警报与已知的攻击阶段进行匹配, 以识别整个攻击过程.

基于攻击场景的方法通常以有向图的形式表示攻击序列的模板, 图中的节点对应着一个安全事件, 边表示事件之间的依赖关系, 边中的权重表示事件间转换概率.该方法能够高效地识别出已知的攻击行为, 但无法识别未知的攻击行为, 且还存在可扩展性较差的问题.

2.3 不基于先验知识的方法不基于先验知识的方法是通过数据挖掘、机器学习等技术分析警报之间的关系, 以还原完整的攻击过程.目前常用的建模方法有相似性方法、因果关联方法及交叉关联方法.这类方法由于不依赖预定义的攻击模板, 因此可以发现未知的攻击行为.

相似性方法认为相似警报的来源和产生的影响是相同的或相似的, 它通过计算警报特征之间的相似程度对警报进行聚类 (clustering) 或聚合 (aggregation) 以减少警报的数量.目前, 基于相似性的研究方法主要有两种:属性相似性方法和时序相似性方法.该方法的关键是定义适当的相似度量标准 (即图 5所示的步骤3).文献[31]定义了相似函数, 比较属性相似程度聚合IDS的警报.而文献[32]认为, 同种故障产生的警报通常发生在一个较小的时间窗口内, 提出基于时序的相似性方法聚合IDS的警报.相似性方法仅对每个警报的属性进行处理, 无法识别出警报间的因果关系, 为此, 该方法需要与其他模型相结合.文献[33, 34]分别将聚类算法和隐马尔可夫模型 (HMM) 相结合, 以分析最有可能的攻击序列和识别攻击的类型.

Ning等人[35]和Lin等人[36]认为:攻击的状态不是独立存在的, 不同的攻击阶段是相互关联的, 之前的攻击阶段为后续的攻击提供条件, 这是因果关联方法 (即图 5所示的步骤2) 的基本思路.但是他们的方法需由专家指定入侵的条件和结果, 以构建完整的攻击前因、后果数据库, 可扩展性较差, 不适用于大型网络.为此, 文献[37-44]分别提出了数据挖掘方法、时间序列分析方法和机器学习方法挖掘警报之间的因果关系.这些方法既无需预定义知识库也无需网络的配置信息, 就可以发现攻击行为之间的因果关系和识别未知的攻击行为.因果关联方法的优点是无需知道整个攻击过程就可以构造攻击场景, 但是它无法处理IDS漏报的攻击行为, 因此需要与其他方法相结合才能高效地工作.

为了解决因果关联方法的缺陷, 提高关联的准确性, 文献[45-49]提出了交叉关联的方法, 将因果关系与背景知识相结合, 实现攻击场景的重建, 有效解决了因果关联方法的缺陷.该方法通常使用背景知识 (即图 5所示的相互补充的知识及步骤4、步骤5), 如网络拓扑信息、脆弱性信息和主机配置信息等来融合、验证IDS的告警, 以提高警报的质量, 同时还可以分析告警的成功率和威胁程度, 最终达到区分真实威胁和过滤误报的目的.此外, 文献[50-54]提出了基于入侵本体知识的方法和将本体知识和背景知识相结合的方法定义警报信息的语义, 使用一系列预定义的语义推断规则得到警报信息间的隐含关系, 高效地重建攻击过程.另外, 还有研究人员提出了multi-agent fuzzy consensus态势感知框架[55]、蚁群算法[56]筛选信息, 并借鉴于大数据的处理能力, 利用大数据提供的平台和技术进行觉察分析, 尤其是分析APT攻击[57], 进一步提高了察觉的准确性.

2.4 存在的问题纵观现有的研究工作, 我们发现目前网络安全态势觉察在攻击活动的辨识方面仍存在着以下两个问题.

(1) 觉察结果的精度.从觉察结果的正确性方面来说, IDS系统固有的缺陷 (存在大量的误报和漏报) 对攻击活动的重构仍然有很大的影响.例如IDS的漏报会导致警报关联性缺失, 将一个攻击活动分裂成两个攻击活动.从觉察结果的分辨率来说, 攻击活动产生的痕迹信息量越多, 越容易关联;

(2) 觉察的效率.从实时性方面来说, 现阶段的研究多采用离线的方式进行关联性分析和攻击过程重构, 无法满足入侵防御系统的快速响应要求 (即时的中断、调整或隔离一些不正常或是具有危害性的网络行为).从体系结构的可扩展性方面来说, 警报关联系统存在的体系结构可分为3类:集中式体系结构、分布式体系结构及层次化体系结构[32].目前, 多数的研究采用在“集中式”体系结构处理IDS警报, 但随着网络规模的不断扩大, 异构的程度不断增加, 导致“集中式”关联方法日益复杂, 难以扩展.

表 1对上述各关联方法存在的主要问题 (如警报冗余消除、警报聚合、减少误报、识别已知的攻击、识别未知的攻击及漏报的假设推理等) 进行比较, 其中, √表示具备相应的能力, ×表示不具备相应的能力.

| Table 1 Comparative analysis of existing techniques 表 1 方法比较 |

3 网络安全态势理解 3.1 基本任务

网络安全态势理解是基于识别出的攻击活动及其特征, 通过进一步分析这些攻击活动的语义以及它们之间可能的关联关系来推断攻击者的意图, 其主要任务包括识别这些攻击活动的源头、类型, 并判断攻击者的能力、机会和攻击成功的可能性等.为了有效地推断攻击者的意图, 目前, 多数研究分别从攻击行为本身和攻击目的两个方面进行分析.

3.2 攻击行为预测所谓攻击行为预测是要分析攻击行为间的逻辑关系, 并以此来推断攻击行为的可能变化, 其目的是通过对攻击行为的理解来推断其后续动作.常用的建模方法主要有马尔可夫模型方法、时间序列分析方法、博弈论及机器学习方法等.

马尔可夫模型用马尔可夫链刻画一组状态, 用转移概率作为测度来描述状态之间的关系.有研究者采用变长马尔可夫模型 (VLMM) 和隐马尔可夫模型 (HMM) 对攻击者的行为建模, 将一个攻击阶段视为模型中的一个状态, 通过计算状态之间的转移概率来推测最有可能的攻击动作.Yang等人[58]从攻击者能力、机会、意图及行为等角度出发, 分别考虑了攻击者的能力、脆弱性的可渗透程度及资产重要性等信息, 判断攻击行为的变化情况.而文献[59-62]无需考虑上述信息, 分别采用VLMM和HMM方法对IDS警报建模, 计算转移概率, 分析攻击趋势.基于马尔可夫模型的方法存在3个方面的局限:首先, 该方法要求安全事件满足马尔可夫性的要求, 即, 要求多步攻击的各阶段连续且没有攻击步骤丢失; 其次, 该方法需要较长的观测序列对HMM模型的参数进行训练, 否则不能保证模型训练结果的正确性; 最后, 随着网络规模的不断扩大, 攻击行为之间的状态转移概率难以计算, 可扩展性不理想.

为了减少因使用大量数据集对模型的参数进行训练而产生的开销, Fachkha等人、Kim等人及Pontes等人将时间序列分析技术[63-65]结合概率模型、数据挖掘等技术来分析DDos攻击特征及行为变化.时间序列分析是一种动态数据处理的统计方法, 它的本质特征是相邻观测值的前后具有依赖性, 即:已知T时刻发生的事件, 预测T+1, T+2, …, T+n时刻的事件.尽管该方法可以减少训练开销, 但是它却无法有效处理大量的数据集, 而IDS每天生产的警报数量巨大, 导致其性能较低; 其次, 从准确性角度来说, 该方法对数据的生成过程需要严格的假设, 如滑动平均自回归模型要求攻击行为序列或其某级差分满足平稳性的假设, 影响预测的准确性.

为了提高攻击行为识别的准确性, 文献[66, 67]将先验知识和贝叶斯网络相结合发现攻击者的行为知识, 该方法需要一定的先验知识; 文献[68-72]进一步提高了方法的适应性, 分别提出了伪贝叶斯网络方法、自适应的因果矩阵学习方法和决策树学习等机器学习方法对攻击行为建模, 分析其可能的变化情况.尽管机器学习方法具有较好的收敛性和容错能力, 即使在网络规模较大的应用环境下也可以依赖较好的性能来处理大量数据, 但是该方法仍需要适当的训练以获得相应的参数, 尤其是在分类过程中, 需要获得标记数据.

研究发现, 上述方法均可以有效地分析攻击行为的可能变化, 但在需要主动防御措施的网络环境中, 整个网络的安全态势随着攻防双方的交替行动而发生变化, 仅知道攻击行为如何变化远远不够.为了较好地理解攻击者的意图, 我们在知道攻击行为如何变化的同时还应采取有效的应对方案, 以便降低风险.为此, 有研究者采用博弈论[73, 74]来分析攻击者的战略思维, 以便采取更好的防御策略, 减少因攻击而造成的损失.

博弈论方法考虑了进攻方、防御方及普通用户三方因素, 综合分析三方行为对被管网络产生的影响.同时, 它还可以根据攻击方的行动空间给出最佳的加固方案.而上述其他方法仅从攻击行为本身的变化角度分析攻击方的意图, 未考虑到后两者的作用.然而, 随着网络规模的不断扩大, 攻击者的行动空间逐步复杂化, 需要一定的近似处理, 使得结果不一定准确, 再加上还要考虑防御方和普通用户的行动空间, 使得该方法的处理负担过大, 缺乏可扩展性; 其次, 从准确性方面来说, 该方法仅讨论在最大最小策略下的应对方案, 未考虑混合策略下的纳什均衡, 使其准确性不一定最优.

3.3 攻击目的理解攻击目的理解基于被管对象中资产的功能及重要性, 据此推断攻击者的攻击意图和进行攻击朔源.

Tang等人[75]从被保护对象的角度出发分析攻击者的目的, 提出了使用动态后向传播神经网络和协方差相结合的方法, 基于当前每个主机的服务、攻击活动、服务重要性等分析可能要遭受攻击的服务.Yang等人[58]利用虚拟地形 (virtual terrain) 的概念对当前的网络系统建模, 结合攻击者的能力、脆弱性的可渗透程度及资产重要性, 然后利用VLMM实时地处理IDS的警报, 分析攻击行为的变化情况, 实现对攻击意图的综合判断.赵文涛等人提出了攻击的分层认知模型[76], 可实现对攻击步骤、攻击行为和攻击过程的认知, 更好地理解其攻击意图.文献[77, 78]通过构建攻击图刻画被管网络内的威胁路径, 并计算攻击目标的最大概率攻击路径, 这也可视为是对攻击流的建模过程.攻击图从攻击者角度出发, 综合分析网络配置信息、漏洞信息等, 枚举被管网络内的威胁路径, 直观地表示被管网络内漏洞信息的关系.图中的节点表示攻击成功的可能性、攻击目标的重要性及危害的严重性等, 边上的权重表示使用的攻击方法及利用的漏洞等, 综合上述信息的流入、流出, 实现状态转换, 可用于刻画攻击的可能途径或攻击的可能进展.

3.4 存在的问题● 首先, 从预测的准确性方面来说, 相比博弈论和时间序列方法, 马尔可夫模型方法、机器学习方法主要是先从历史数据中得到关联规则, 在此基础上再进行分析.这种方案对已知的攻击行为能足够清晰和准确地分析出攻击者下一步要采取的行动, 而对于一些新的攻击行为和相似攻击行为的变体需要额外处理, 准确性有待提高;

● 其次, 从上述预测方法的性能角度来说, 攻击活动是动态变化的, 攻击活动产生的痕迹等相关信息庞大, 传统的基于滑动窗口的批量处理方法不一定可行, 无法扩展到实时的大规模的应用场景.为此, 需要实时地对警报进行优化和聚类;

● 最后, 上述方法基于态势觉察提供的直接观察数据, 与相关背景数据和历史数据的融合处理仅仅是初步和简单的, 因此在攻击者身份识别与攻击活动溯源等方面比较薄弱.

4 网络安全态势投射 4.1 基本任务网络安全态势投射的基本任务是基于识别出的攻击活动, 评估已经出现的攻击行为对被管网络产生的危害和可能要发生的攻击行为对被管网络造成的潜在威胁.

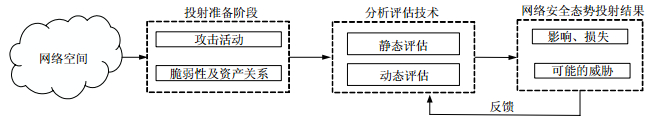

网络安全态势投射一般模型由投射准备、风险评估技术和网络安全态势投射结果这3方面的功能构成, 如图 6所示.投射准备将态势理解的结果映射到实际网络环境, 确定被管对象面临的有效威胁; 风险评估技术用来判断这些可能的威胁所产生的效果; 态势投射结果综合判定系统中被保护的对象需要应对的实际威胁及这些威胁活动对系统对象的危害情况.

|

Fig. 6 Network security situation projection model 图 6 网络安全态势投射模型 |

当前研究阶段, 存在静态评估和动态评估两种风险评估技术:静态评估是指在攻击发生之前, 主动地分析和评估被管系统中存在的风险和隐患, 支持全面预防性的安全响应决策; 动态评估是指在攻击发生之时, 基于当前的安全警报进行实时评估和预判型评估, 以支持有针对性的动态安全响应决策.目前, 这方面的研究内容多集中在损失评估方面, 即, 分析相关攻击活动对被管网络已经造成的危害.

损失评估是指网络安全人员根据网络安全态势觉察识别出来的攻击活动和其他检测设备的报告内容, 借助数学工具等模型, 分析它对网络、系统资源等诸因素已经产生的影响.为了有效地进行评估, 研究人员采用了众多评估方法, 传统方法包括贝叶斯技术、基于知识的方法、人工神经网络、模糊逻辑技术, 引入的新理论有集对分析、D-S证据理论、粗集理论、灰度关联分析等.我们将上述研究方法大致分为3类:知识推理方法、统计方法和灰度理论方法.

4.2 基于知识推理的方法基于知识推理的方法是凭借专家知识及经验建立评估模型, 通过逻辑推理分析整个网络的安全态势, 其基本思想是:借助概率论、模糊理论、证据理论等来表达和处理安全属性的不确定性, 通过推理汇聚多属性信息.相关方法有两类:一类是基于图模型的推理, 如贝叶斯网络、模糊认知图 (fuzzy cognitive map, 简称FCM)[79]等; 另一类是基于证据理论的推理, 如D-S证据推理[80].

其中, 图模型的推理方法是通过有向图的状态转换来分析攻击活动对网络造成的影响.文献[81]使用贝叶斯网络对网络中的“不确定因素”建模, 计算攻击成功的概率, 实时地评估攻击的严重程度.针对多目标优化问题, Poolsappasit等人提出了一个风险评估方法[82], 使得管理人员在资源有限的情况下也能做出较好的决策.但因网络中的变量不是相互独立的, 导致计算联合概率分布的成本较高, 无法适用于大规模的网络环境.为此, Aguilar等人结合了模糊逻辑与神经网络技术, 在认知图[83]的基础上提出了FCM的概念, 利用它获取网络中重要资产的依赖关系[84]进行危害程度评估.

基于图模型的推理使用有向图表示状态转换, 图中隐含了概率、转换及推理相关知识, 思路清晰, 便于理解, 但是在大多数情况下, 变量之间不是相互独立的, 条件概率及权重矩阵的计算比较困难, 加剧了推理的难度, 且图的存储开销较大, 不适用于大型复杂的网络环境.为此, 文献[85, 86]设计了一个基于D-S证据理论的态势评估架构, 融合不确定信息进行不确定性推理, 量化网络的安全态势.尽管评估过程中无需精确了解变量间的概率分布, 在先验概率难以获得时D-S理论更加有效, 但该方法仍具有一些缺陷[87]:(1) 需要大量的先验数据来确定基本概率分配函数, 同时要求证据间相互独立, 目标假设间互斥; (2) 计算量比较大, 有潜在的组合爆炸问题; (3) 其证据组合规则具有组合灵敏性, 基本概率分配的微小变化常会导致组合结果的巨大差异.

4.3 统计方法统计分析的目的是综合考虑影响网络安全的态势要素, 构建一个评估函数, 实现态势要素和整个网络态势空间的映射.王娟等人讨论了态势要素的组成与结构[88].常用的统计方法有权重分析方法和层次分析法 (analytic hierarchy process, 简称AHP), 该方法的关键是求得态势要素的重要性权值.

权重分析法基于资产在网络的重要性, 通过为网络中的资源赋值分析威胁的危害情况[89, 90].该方法的优点是将网络安全态势觉察的结果直接作为态势评定函数的参数, 拉近了数据融合层次之间的距离[1], 但在评估过程中缺乏合理的量化标准, 在权重赋值过程中具有较强的主观性.为了克服这种主观性, Wang等人[91]通过统计攻击者需要多少个不同0-day漏洞才能对系统造成破坏, 来评估网络的安全状况.

层次决策分析 (analytic hierarchy process)[92]由Satty等人提出, 该方法将定性分析与定量分析相结合, 是一种无结构的多准则决策方法, 通过思维过程的层次化和数量化, 达到分析复杂问题的目的.陈秀真等人[13]采用自下而上、先局部后整体的策略建立层次化网络安全威胁态势量化评估模型, 在对报警发生频率、警报严重性及其网络带宽耗用率进行统计的基础上, 采用逐层汇聚的方式对攻击、服务、主机以及整个网络的重要性权值进行加权以计算威胁指数, 据此评估安全威胁态势.

层次分析方法通过两两比较构造判断矩阵, 该方法从定性过渡到定量环节, 依据经验估计的是相对权重比, 而非绝对权重值, 这在一定程度上降低了设置权重的难度, 但仍无法摆脱人为的主观判断, 且需检验判断矩阵 (反映了评估者的判断思维) 的一致性, 这往往要反复多次[93, 94].

4.4 灰度理论方法安全态势的趋势变化既有已知信息, 也有未知和不确定信息, 这种特点决定了安全态势风险值的变化作为一个“灰色系统”而存在.灰色系统理论[95]以“部分信息已知, 部分信息未知的小样本、贫信息”的不确定性系统作为研究对象, 并在此基础上提取有用信息.灰色系统利用累加生成或逆累加生成的新数据进行建模, 有利于找出数据的变化规律, 具有弱化原始数据的随机性、所需样本少、短期预测精度高等特点.

Juan等人[96]提出了将无偏灰度理论 (unbiased grey theory) 和马尔可夫理论相结合的方法, 分析网络的风险变化情况.但是GM (1, 1) 适用于态势变化为线性的短期线性时间序列分析, 不适用于非平稳随机序列.研究发现, 网络安全态势具有随机波动性的特点, 且呈“S”曲线形状[97].基于GM (1, 1) 的缺陷, Hu等人[98]提出了改进的自适应灰度模型 (improved adaptive grey verhulst model), 对网络安全态势呈“S”曲线的情况进行分析.

在网络安全态势投射研究过程中, 多数文献没有考虑到成本因素.文献[73, 74, 99, 100]分别从损失成本的角度和响应成本的角度分析了网络的安全态势投射, 以期实现响应成本和预算之间的均衡.

4.5 存在的问题从评估的准确性角度来说, 同一攻击活动在不同的层面具有不同的语义, 如:SQL注入攻击在指令层表示某个内存单元污染, 在网络层的语义表示网络会话中存在对受害者主机恶意的查询.这种不同的表现使得我们需要跨层面进行评估[101], 单纯的单一层面的评估不能有效地量化产生的危害.

从评估的粒度方面来说, 现有的评估结果相对简单.例如, 可以考虑损失评估在时间和空间维度上的投射:时间维度考虑风险的发生和修复在时间上的约束, 空间维度考虑风险的传播范围, 即, 在评估过程中需要考虑系统中资产的重要程度及依赖关系、脆弱性的等级、脆弱性可渗透的复杂程度等多种因素.

由于评估具有很强的主观性, 目前缺乏不同评估方法之间的语义互操作性, 这不利于网络安全态势感知系统之间的信息共享与协同.

另外, 我们还发现, 现阶段的研究基本都集中在相对简单的静态损失评估方面, 而从攻击行为的可能变化角度进行动态评估的研究不足, 包括预警分析.

5 网络安全态势感知的研究方向由于网络安全态势感知对于网络空间安全的重要性, 这个领域的研究与应用日益活跃.例如美国国土安全部的先进研究计划署HSARPA于2013年9月发布的网络空间安全战略研究计划中[102], 第3个研究主题为网络安全 (network security), 其中有一个优先发展方向为互联网攻击建模 (modeling of internet attacks).这个优先发展方向中有4项任务与网络安全态势感知之间有关, 包括开发满足网络安全态势感知需要的数据采集、分类和存储机制, 开发新的网络安全态势可视化技术, 支持跨域的网络安全态势感知信息共享, 实现不同时间粒度的网络安全态势感知以满足从毫秒级攻击自动响应到APT检测的不同需要.这4个任务体现了网络安全态势感知的发展方向, 特别是第4个任务, 很典型地反映了网络安全态势感知技术的应用目标.

基于对网络安全态势感知基本概念的理解以及前面对这个领域相关研究进展的认识, 我们认为, 这个领域目前还面临着如下一些需要解决的关键问题.

(1) 海量异构测量数据的融合处理

网络安全态势感知所依赖的原始测量数据可以来源于不同型号、不同实现技术、不同开发与生产者的网络运行管理系统、网络安全管理系统、主机管理系统和应用管理系统, 这些系统产生异构的运行监测数据和日志数据, 需要采用流式数据处理方式在不同的时间窗口内完成融合处理任务.目前, 这方面的研究明显是不够的, 现有的大数据分析技术虽然可以提供一定的支持与借鉴, 但这些方法对态势觉察的适用性还需要有针对性的研究.

(2) 不完全信息条件下的活动辨识

这个问题是指在测量系统存在漏报、误报以及信息缺失的前提下, 如何尽可能准确地辨识出网络中存在的活动.这类研究可以认为是源自网络入侵检测领域, 但在网络安全态势感知的范畴中被赋予了更为广泛的含义.互联网的流量具有重尾的特性, 传统的研究往往关注流量行为的典型部分和主要部分, 例如像流量分类, 但在态势觉察中, 不仅这些部分需要关注, 小流量的零星行为也需要专注, 例如APT检测的需要, 而且不完全信息条件下这类活动的辨识更为困难.因此, 这个领域需要更为精细的测量数据关联性分析方法.

(3) 网络活动的语义计算

从目前的实践看, 网络攻击的意图识别基本上是手工完成的, 即需要依靠人工经验的判断.鉴于人的能力约束和相关人力资源的不足, 这种人工实现方式给网络安全态势感知的大规模应用带来极大的限制.因此, 很有必要研究网络活动特征提取和意图识别的机器处理方法, 以提高网络安全态势感知系统的自治能力.尽管网络入侵防范系统IPS领域的工作可以提供一定的基础, 但从实现不同时间粒度的网络安全态势感知以满足从毫秒级攻击自动响应到APT检测的不同需要的角度看, 都是远远不够的.

(4) 网络态势的可视化

网络安全态势感知所处理的海量异构测量数据及其处理结果需要有合适的表示方式来加以表达和应用, 可视化技术是一个公认的可行支持.HSARPA在它的战略研究计划中也提到需要研究可扩展的可视化方法来支持态势感知数据的使用, 包括带准确地理定位的可视化方法、支持Drill-down的可视化分析方法以及适合不同用户使用和表达不同内容的可视化技术.

(5) 网络安全态势感知的协同

网络空间安全需要全球合作, 至少在国家的层面要求合作的网络安全态势感知系统之间具有协同能力, 就像HSARPA规划中所要求的那样.如果参照网络入侵检测领域的相关研究, 对于合作机制的要求至少包括配置互操作性 (即合作各方具有信息交换能力), 需要有类似SNMP和IPFIX这样的标准协议; 共享信息的语法互操作性, 需要有类似IDMEF的标准数据结构; 以及语义互操作性, 例如描述网络安全态势的标准测度及其取值, 这在网络入侵检测领域还是空白.此外, 由于合作各方可能存在信息访问限制, 如何实现信息共享与隐私保护的平衡把握, 是需要研究的问题.

(6) 更为完善的态势投射方法

目前的态势投射方法基本都是静态的, 不能适应网络安全态势感知的过程需要, 因此需要研究相应的动态态势投射方法, 例如基于非合作不完全信息动态博弈理论设计附带预警能力的态势投射方法.

6 结论网络安全态势感知包括网络安全态势觉察、网络安全态势理解和网络安全态势投射这3个层面, 是一个完整的认知过程.它不仅仅是将网络中的安全要素进行简单的汇总和叠加, 而是根据不同的用户需求, 以一系列具有理论支撑的模型为支持, 找出这些安全要素之间的内在关系, 实时地分析网络的安全状况.

网络安全态势感知是网络安全领域的研究热点, 尽管已经得到较长时间的关注, 但仍未形成完整的体系和明确一致的目标.在现有的网络安全态势感知的研究中, 将其视为网络安全事件应用大数据处理和可视化技术的汇总结果的观点和将其视为基于网络安全事件融合计算的网络安全状态量化表达的观点, 都没有完整地反映其目标和任务; 将其视为网络安全监测实现形式的观点则不够准确.为此, 本文对网络安全态势感知概念进行重新定义, 试图给出一个更为完整、清晰的描述, 以期抛砖引玉.

目前, 网络安全态势感知的研究是一个正处于发展中的课题, 大部分研究都集中在重构攻击活动方面, 基本都是网络入侵检测领域研究的延伸, 已有很好的基础但也有很多问题需要研究和解决.另一方面, 包括网络测量、网络流量行为学、网络管理技术、大数据处理技术、流式数据处理技术、可视化技术在内的其他相关领域的发展也为网络安全态势感知的研究提供了积极的支持.尽管网络安全态势感知的研究仍处于初级阶段, 但是, 随着各种相关技术和研究的不断完善, 网络安全态势感知技术将走向成熟和实用, 为保障网络的安全起到越来越重要的作用.

致谢 本文的匿名评阅者对文章内容, 特别是对网络安全态势感知定义的完善提出了许多建设性的意见和建议, 作者在此一并表示感谢.| [1] | Wang HQ, Lai JB, Zhu L, Liang Y. Survey of network situation awareness system. Journal of Computer Science, 2006, 33(10): 5–10 (in Chinese with English abstract). http://www.cnki.com.cn/Article/CJFDTOTAL-JSJA200610002.htm |

| [2] | Bass T. Intrusion detection systems and multisensor data fusion:Creating cyberspace situational awareness. Communications of the ACM, 2000, 43(4): 99–105. [doi:10.1145/332051.332079] |

| [3] | Endsley MR. Toward a theory of situation awareness in dynamic system. Human Factors, 1995, 37(1): 32–64. [doi:10.1518/001872095779049543] |

| [4] | Franke U, Brynielsson J. Cyber situational awareness a systematic review of the literature. Computers & Security, 2014, 46: 18–31. [doi:10.1016/j.cose.2014.06.008] |

| [5] | Lenders V, Tanner A, Blarer A. Gaining an edge in cyberspace with advanced situational awareness. Security & Privacy IEEE, 2015, 13(2): 65–74. [doi:10.1109/MSP.2015.30] |

| [6] | Bearavolu R, Lakkaraju K, Yurcik W, Raje H. A visualization tool for situational awareness of tactical and strategic security events on large and complex computer networks. In:Proc. of the Military Communications Conf. (MILCOM 2003). IEEE, 2003. 850-855.[doi:10.1109/MILCOM.2003.1290234] |

| [7] | Erbacher RF, Frincke DA, Wong PC, Moody S, Fink G. A multiphase network situational awareness cognitive task analysis. Information Visualization, 2010, 9(3): 204–219. [doi:10.1057/ivs.2010.5] |

| [8] | Erbacher RF, Frincke DA, Wong PC, Moody S, Fink G. Cognitive task analysis of network analysts and managers for network situational awareness. Proc. of the SPIE Int'l Society for Optical Engineering, 2010, 7530(1): 423–426. [doi:10.1117/12.845488] |

| [9] | Government of Canada, Public Safety Canada. Canada's cyber security strategy. 2010. http://www.publicsafety.gc.ca/cnt/rsrcs/pblctns/cbr-scrt-strtgy/cbr-scrt-strtgy-eng.pdf |

| [10] | Bass T, Gruber D. A glimpse into the future of id. The Magazine of USENIX & SAGE, 1999, 24(3): 40–49. |

| [11] | Chen P, Desmet L, Huygens C. A study on advanced persistent threats. In:Proc. of the IFIP. 2014. 63-72.[doi:10.1007/978-3-662-44885-4_5] |

| [12] | Mandiant. APT1:Exposing One of China's Cyber Espion age Unit. 2013. http://www.cfr.org/china/mandiant-apt1-exposing-one-chinas-cyber-espionage-units/p30020 |

| [13] | Chen XZ, Zheng QH, Guan XH, Lin CG. Quantitative hierarchical threat evaluation model for network security. Ruan Jian Xue Bao/Journal of Software, 2006, 17(4): 885–897 (in Chinese with English abstract). http://www.jos.org.cn/1000-9825/17/885.htm |

| [14] | Xi RR, Yun XC, Zhang YZ, Hao ZY. An improved quantitative evaluation method for network security. Chinese Journal of Computers, 2015, 38(4): 749–758 (in Chinese with English abstract). http://www.cnki.com.cn/Article/CJFDTOTAL-JSJX201504004.htm |

| [15] | Xin D, Gai WL, Wang L, Liu X, Hu JB. Survey of cyberspace situation awareness model. Journal of Computer Applications, 2013, 33(S2): 245–250 (in Chinese with English abstract). http://www.cnki.com.cn/Article/CJFDTOTAL-JSJY2013S2069.htm |

| [16] | Gong ZH, Zhuo Y. Research on cyberspace situational awareness. Ruan Jian Xue Bao/Journal of Software, 2010, 21(7): 1605–1619 (in Chinese with English abstract). http://www.jos.org.cn/1000-9825/3835.htm [doi:10.3724/SP.J.1001.2010.03835] |

| [17] | Tadda GP, Salerno JS. Overview of cyber situation awareness. Springer US, 2010, 46: 15–35. |

| [18] | Liu XW, Wang HQ, Lü HW, Yu JG, Zhang SW. Fusion-Based cognitive awareness-control model for network security situation. Ruan Jian Xue Bao/Journal of Software, 2016, 27(8): 2099–2114 (in Chinese with English abstract). http://www.jos.org.cn/1000-9825/4852.htm [doi:10.13328/j.cnki.jos.004852] |

| [19] | Endsley MR. Final reflections:Situation awareness models and measure. Journal of Cognitive Engineering and Decision Making, 2015, 9(1): 101–111. [doi:10.1177/1555343415573911] |

| [20] | Endsley M. Situation awareness misconceptions and misunderstandings. Journal of Cognitive Engineering & Decision Making, 2015, 9(1): 4–32. [doi:10.1177/1555343415572631] |

| [21] | Goodall JR. Introduction to visualization for computer security. In:Proc. of the VizSEC. 2007. 1-17.[doi:10.1007/978-3-540-78243-8_1] |

| [22] | Erbacher R. Visualization design for immediate high-levelsituational assessment. Proc. of the ACM Int'l Conf. on Proc. Series, 2012, 9(4): 17–24. [doi:10.1145/2379690.2379693] |

| [23] | Shiravi H, Shiravi A, Ghorbani AA. A survey of visualization systems for network security. IEEE Trans. on Visualization and Computer Graphics, 2012, 18(8): 1313–1329. [doi:10.1109/TVCG.2011.144] |

| [24] | Cuppens F, Ortalo R. Lambda:A language to model a database for detection of attacks. In:Proc. of the 3rd Int'l Workshop on Recent Advances in Intrusion Detection (RAID 2000), Vol.1907. 2000. 197-216.[doi:10.1007/3-540-39945-3_13] |

| [25] | Bhatt P, Yano ET, Gustavsson PM. Towards a framework to detect multi-stage advanced persistent threats attacks. In:Proc. of the IEEE Int'l Symp. on Service Oriented System Engineering. 2014. 390-395.[doi:10.1109/SOSE.2014.53] |

| [26] | Roschke S, Cheng F, Meinel C. A new alert correlation algorithm based on attack graph. CISIS, 2011, 6694(11): 58–67. [doi:10.1007/978-3-642-21323-6_8] |

| [27] | Albanese M, Pugliese A, Subrahmanian VS. Scalable detection of cyber attacks. CISIM, 2011, 245: 9–18. [doi:10.1007/978-3-642-27245-5_4] |

| [28] | Mathew S, Upadhyaya S, Sudit M, Stotz A. Situation awareness of multistage cyber attacks by semantic event fusion. In:Proc. of the Military Communications Conf. 2010. 1286-1291.[doi:10.1109/MILCOM.2010.5680121] |

| [29] | Aleroud A, Karabatis G, Sharma P, He P. Context and semantics for detection of cyber attacks. Int'l Journal of Information & Computer Security, 2014, 6(1): 63–92. [doi:10.1504/IJICS.2014.059791] |

| [30] | Hutchins EM, Cloppert MJ, Amin RM. Intelligence driven computer network defense informed by analysis of adversary campaigns and intrusion kill chains. In:Proc. of the ICIW. 2011. 113-127. |

| [31] | Julisch K. Clustering intrusion detection alarms to support root cause analysis. ACM Trans. on Information and System Security, 2003, 6(4): 443–471. [doi:10.1145/950191.950192] |

| [32] | Salah S, Maciá-Fernández G, Díaz-Verdejo JE. A model-based survey of alert correlation techniques. Computer Networks, 2013, 57(5): 1289–1317. [doi:10.1016/j.comnet.2012.10.022] |

| [33] | Ourston D, Matzner S, Stump W, Hopkins B. Applications of hidden Markov models to detecting multi-stage network attacks. In:Proc. of the Hawaii Int'l Conf. on System Sciences. 2003. 9:73-76.[doi:10.1109/HICSS.2003.1174909] |

| [34] | Katipally R, Yang L, Liu A. Attacker behavior analysis in multi-stage attack detection system. In:Proc. of the 7th Workshop on Cyber Security & Information Intelligence Research. 2011. 1-4.[doi:10.1145/2179298.2179369] |

| [35] | Ning P, Cui Y, Reeves DS. Constructing attack scenarios through correlation of intrusion alerts. In:Proc. of the 9th ACM Conf. on Computer &Communications Security. 2002. 245-254.[doi:10.1145/586110.586144] |

| [36] | Lin Z, Li S, Ma Y. Real-Time intrusion alert correlation system based on prerequisites and consequence. In:Proc. of the Int'l Conf. on Wireless Communications Networking and MobileComputing (WiCOM 2010). 2010. 1-5.[doi:10.1109/WICOM.2010.5601285] |

| [37] | Katipally R, Gasior W, Cui X, Yang L. Multistage attack detection system for network administrators using data mining. In:Proc. of the 6th Annual Workshop on Cyber Security and Information Intelligence Research (CSIIRW 2010). 2010. 1-4.[doi:10.1145/1852666.1852722] |

| [38] | Sadoddin R, Ghorbani AA. Real-Time alert correlation using stream data mining techniques. In:Proc. of the AAAI Conf. on Artificial Intelligence. 2008. 1731-1737. |

| [39] | Katipally R, Gasior W, Cui X, Yang L. Multistage attack detection system for network administrators using data mining. In:Proc. of the 6th Annual Workshop on Cyber Security and Information Intelligence Research. New York:ACM, 2010. Article 51.[doi:10.1145/1852666.1852722] |

| [40] | Zhu B, Ghorbani AA. Alert correlation for extracting attack strategies. Int'l Journal of Network Security, 2006, 3(3): 244–258. |

| [41] | Bateni M, Baraani A, Ghorbani AA. Using artificial immune system and fuzzy logic for alert correlation. Int'l Journal of Network Security, 2013(15): 160–174. |

| [42] | Wang CH, Chiou YC. Alert correlation system with automatic extraction of attack strategies by using dynamic feature weights. Int'l Journal of Computer and Communication Engineering, 2016, 5(1): 1–10. [doi:10.17706/IJCCE.2016.5.1.1-10] |

| [43] | de Alvarenga SC, Zarpel BB, Miani RS. Discovering attack strategies using process mining. In:Proc. of the 11th Advanced Int'l Conf. on Telecommunications. 2015. 119-125.[doi:10.13140/RG.2.1.4524.4008] |

| [44] | Qin XZ, Lee W. Statistical causality analysis of Infosec alert data. In:Proc. of the Int'l Symp. on Recent Advances in Intrusion Detection (RAID), Vol.2820. 2003. 73-93.[doi:10.1007/978-3-540-45248-5_5] |

| [45] | Zhai Y, Ning P, Iyer P, Reeves DS. Reasoning about complementary intrusion evidence. In:Proc. of the Computer Security Applications Conf. 2004. 39-48.[doi:10.1109/CSAC.2004.29] |

| [46] | Saad S, Traore I, Brocardo ML. Context-Aware intrusion alert verfication approach. In:Proc. of the Int'l Conf. on Information Assurance & Security. 2015. 53-59.[doi:10.1109/ISIAS.2014.7064620] |

| [47] | Alserhani F, Akhlaq M, Awan IU, Cullen AJ, Mirchandani P. MARS:Multi-Stage attack recognition system. IEEE Int'l Conf. on Advanced Information Networking & Applications, 2010, 4(4): 753–759. [doi:10.1109/AINA.2010.57] |

| [48] | Ning P, Xu DB, Healey CG, Amant RS. Building attack scenarios through integration of complementary alert correlation methods. In:Proc. of the NDSS. 2004. 97-111. |

| [49] | Yanga SJ, Stotzb A, Holsoppleb J, Suditc M, Kuhld M. High level information fusion for tracking and projection of multistage cyber attacks. Information Fusion, 2009, 10(1): 107–121. [doi:10.1016/j.inffus.2007.06.002] |

| [50] | Saad S, Traore I. A semantic analysis approach to manage ids alerts flooding. In:Proc. of the Int'l Conf. on Information Assurance & Security. 2011. 156-161.[doi:10.1109/ISIAS.2011.6122812] |

| [51] | Sadighian A, Fernandez JM, Lemay A, Zargar ST. ONTIDS a highly flexible context-aware and ontology-based alert correlation framework. In:Proc. of the Revised Selected Papers of Int'l Symp. on Foundations & Practice of Security, Vol.8352. 2013. 161-177.[doi:10.1007/978-3-319-05302-8_10] |

| [52] | Saad S, Traore I. Extracting attack scenarios using intrusion semantics. LNCS, 2013, 7743: 278–292. [doi:10.1007/978-3-642-37119-6_18] |

| [53] | Saad S, Traore I. Semantic aware attack scenarios reconstruction. Journal of Information Security & Applications, 2013, 18(1): 53–67. [doi:10.1016/j.jisa.2013.08.002] |

| [54] | Sadighian A, Zargar ST, Fernandez JM, Lemay A. Semantic-Based context-aware alert fusion for distributed intrusion detection systems. In:Proc. of the 2013 Int'l Conf. on Risks and Security of Internet and Systems (CRiSIS). 2013. 1-6.[doi:10.1109/CRiSIS.2013.6766352] |

| [55] | D'Aniello G, Loia V, Orciuoli F. A multi-agent fuzzy consensus model in a situation awareness framework. Applied Soft Computing, 2015, 30: 430–440. [doi:10.1016/j.asoc.2015.01.061] |

| [56] | Beaver J, Steed C, Patton R, Cui X, Schultz M. Visualization techniques for computer network defense. Proc. of the SPIE Int'l Society for Optical Engineering, 2011, 8019(18): 6–9. [doi:10.1117/12.883487] |

| [57] | Giura P, Wang W. Using large scale distributed computing to unveil advanced persistent threats. ASE, 2013, 1(3): 1–13. |

| [58] | Yang SJ, Byers S, Holsopple J, Argauer B, Fava D. Intrusion activity projection for cyber situational awareness. In:Proc. of the IEEE Int'l Conf. on Intelligence and Security Informatics. 2008. 167-172.[doi:10.1109/ISI.2008.4565048] |

| [59] | Fava DS, Byers SR, Yang SJ. Projecting cyberattacks through variable-length Markov models. IEEE Trans. on Information Forensics & Security, 2008, 3(3): 359–369. [doi:10.1109/TIFS.2008.924605] |

| [60] | De Vel O, Liu N, Caelli T, Caetano TS. An embedded Bayesian network hidden Markov model for digital forensics. In:Proc. of the Int'l Conf. on Intelligence and Security Informatics (ISI 2006). 2006. 459-465.[doi:10.1007/11760146_41] |

| [61] | Lee D, Kim D, Jung J. Multi-Stage intrusion detection system using hidden Markov model algorithm. In:Proc. of the Int'l Conf. on Information Science andSecurity (ICISS 2008). 2008. 72-77.[doi:10.1109/ICISS.2008.22] |

| [62] | Farhadi H, AmirHaeri M, Khansari M. Alert correlation and prediction using data mining and HMM. ISeCure, 2011, 3(2): 77–101. https://www.researchgate.net/publication/236134995_Alert_Correlation_and_Prediction_Using_Data_Mining_and_HMM |

| [63] | Fachkha C, Bou-Harb E, Debbabi M. Towards a forecasting model for distributed denial of service activities. In:Proc. of the IEEE Int'l Symp. on Network Computing & Applications. 2013. 110-117.[doi:10.1109/NCA.2013.13] |

| [64] | Kim S, Shin S, Kim H, Kwon K, Hen Y. Hybrid intrusion forecasting framework for early warning system. IEICE Trans. on Information and Systems, 2008, E91-D (5):1234-1241.[doi:10.1093/ietisy/e91-d.5.1234] |

| [65] | Pontes E, Guelfi AE, Kofuji ST, Silva AAA. Applying multi-correlation for improving forecasting in cyber security. In:Proc. of the Int'l Conf. on Digital Information Management. 2011. 179-186.[doi:10.1109/ICDIM.2011.6093323] |

| [66] | Thonnard O, Dacier M. Actionable knowledge discovery for threat intelligence support using a multi-dimensional data mining methodology. In:Proc. of the IEEE Int'l Conf. on Data Mining Workshops. 2008. 154-163.[doi:10.1109/ICDMW.2008.78] |

| [67] | Qin X, Lee W. Attack plan recognition and prediction using causal networks. In:Proc. of the Computer Security Applications Conf. 2004. 370-379.[doi:10.1109/CSAC.2004.7] |

| [68] | Ren HL, Stakhanova N, Ghorbani AA. An online adaptive approach to alert correlation. In:Proc. of the DIMVA. 2010. 153-172.[doi:10.1007/978-3-642-14215-4_9] |

| [69] | Marchetti M, Colajanni M, Manganiello F. Identification of correlated network intrusion alerts. In:Proc. of the 3rd Int'l Workshop on Cyberspace Safety and Security. 2011. 15-20.[doi:10.1109/CSS.2011.6058565] |

| [70] | Ramaki AA, Khosravi-Farmad M, Bafghi AG. Real time alert correlation and prediction using Bayesian networks. In:Proc. of the ISCISC. 2015. 98-103.[doi:10.1109/ISCISC.2015.7387905] |

| [71] | Ramaki AA, Amini M, Atani RE. RTECA:Real time episode correlationalgorithm for multi-step attack scenarios detection. Computers & Security, 2014, 49: 206–219. [doi:10.1016/j.cose.2014.10.006] |

| [72] | Soleimani M, Ghorbani AA. Multi-Layer episode filtering for the multi-step attack detection. Computer Communications, 2012, 35(11): 1368–1379. [doi:10.1016/j.comcom.2012.04.001] |

| [73] | Yan G, Lee R, Kent A, Wolpert D. Towards a Bayesian network game framework for evaluating DDoS attacks and defense. In:Proc. of the ACM Conf. on Computer & Communications Security. 2012. 553-566.[doi:10.1145/2382196.2382255] |

| [74] | Wu Q, Shiva S, Roy S, Ellis C, Datla V. On modeling and simulation of game theory-based defense mechanisms against DoS and DDoS attacks. In:Proc. of the Spring Simulation Multiconference. 2010. 1-8.[doi:10.1145/1878537.1878703] |

| [75] | Tang C, Wan GX, Zhang R, Xie Y. Modeling and analysis of network security situation prediction based on covariance likelihood neural. LNCS, 2012, 6840: 71–78. [doi:10.1007/978-3-642-24553-4_11] |

| [76] | Zhao WT, Yin JP, Long J. A cognition model of attack prediction in security situation awareness systems. Computer Engineering and Science, 2007, 29(11): 17–19 (in Chinese with English abstract). |

| [77] | Chen XJ, Fang BX, Tan QF. Inferring attack intention of malicious insider based on probabilistic attack graph model. Chinese Journal of Computers, 2014, 37(1):62-72(in Chinese with English abstract).http://www.cqvip.com/QK/90818X/201401/48544434.html |

| [78] | Ye Y, Xu XS, Qi ZC. Attack graph generation algorithm for large-scale network system. Journal of Computer Research and Development, 2013, 50(10):2133-2139(in Chinese with English abstract).http://www.cnki.com.cn/Article/CJFDTotal-JFYZ201310011.htm |

| [79] | Jose A. A survey about fuzzy cognitive maps. Int'l Journal of Computational Cognition, 2005, 3(2): 27–33. |

| [80] | Lin ZG, Xu LZ, Yan XJ, Huang FC, Liu YP. A decision-making method on D-S evidence fusion information based on distance measure. Journal of Computer Research and Development, 2006, 43(1): 169–175 (in Chinese with English abstract). [doi:10.1360/crad20060126] |

| [81] | Xie P, Li JH, Ou X, Liu P, Levy R. Using Bayesian networks for cyber security analysis. IEEE/IFIP Int'l Conf. on Dependable Systems & Networks, 2010, 23(3): 211–220. [doi:10.1109/DSN.2010.5544924] |

| [82] | Poolsappasit N, Dewri R, Ray I. Dynamic security risk management using Bayesian attack graphs. IEEE Trans. on Dependable & Secure Computing, 2012, 9(1): 61–74. [doi:10.1109/TDSC.2011.34] |

| [83] | Tolman EC. Cognitive maps in rats and men. Psychological Review, 1948, 55(4): 189–208. [doi:10.1037/h0061626] |

| [84] | Szwed P, Skrzynski P. A new lightweight method for security risk assessment based on fuzzy cognitive maps. Int'l Journal of Applied Mathematics and Computer Science, 2014, 24(1): 213–225. [doi:10.2478/amcs-2014-0016] |

| [85] | Qu ZY, Li YY, Li P. A network security situation evaluation method based on D-S evidence theory. In:Proc. of the Int'l Conf. on Environmental Science & Information Application Technology, Vol. 2. 2010. 496-499.[doi:10.1109/ESIAT.2010.5567380] |

| [86] | Boyer S, Dain O, Cunningham R. Stellar:A fusion system for scenario construction and security risk assessment. In:Proc. of the 13th IEEE Int'l Workshop on Information Assurance. IEEE, 2015. 105-116.[doi:10.1109/IWIA.2005.16] |

| [87] | Wang L. Research on multiple classifier system based on fusion decision[MS. Thesis]. Xi'an:Xi'an University of Technology, 2008. 5-20(in Chinese with English abstract). |

| [88] | Wang J, Zhang FL, Fu C, Chen LS. Study on index system in network situation awareness. Computer Applications, 2007, 27(8): 1907–1909 (in Chinese with English abstract). http://www.cnki.com.cn/Article/CJFDTOTAL-JSJY200708025.htm |

| [89] | Cai X, Yang J, Zhang H. Network security threats situation assessment and analysis technology study. Int'l Journal of Security and Its Applications, 2012, 7(5): 217–224. [doi:10.14257/ijsia.2013.7.5.20] |

| [90] | Argauer BJ, Yang SJ. VTAC:Virtual terrain assisted impact assessment for cyber attacks. In:Proc. of the SPIE Defense & Security Symp. 2008, 6973:69730F-69730F-12.[doi:10.1117/12.777291] |

| [91] | Wang L, Jajodia S, Singhal A, Noel S. k-Zero day safety:Measuring the security risk of networks against unknown attacks. European Conf. on Research in Computer Security, 2010, 11(1): 573–587. [doi:10.1007/978-3-642-15497-3_35] |

| [92] | Satty TL. The analytic hierarchy process. 1996. http://www.dii.unisi.it/~mocenni/Note_AHP.pdf |

| [93] | Wang ZH, Zeng HW. Study on the risk assessment quantitative method of information security. In:Proc. of the 3rd Int'l Conf. on Advanced Computer Theory and Engineering. 2010. 529-533.[doi:10.1109/ICACTE.2010.5579187] |

| [94] | Ji XH, Pattinson C. AHP implemented security assessment and security weight verification. In:Proc. of the IEEE Int'l Conf. on Social Computing. 2010. 1026-1031.[doi:10.1109/SocialCom.2010.153] |

| [95] | Deng JL. Gray control system. Journal Huazhong Central China University of Science and Tedimelogy, 1982, 10(3): 1–10 (in Chinese with English abstract). |

| [96] | Juan L, Tao L, Gang T. A network security dynamic situation forecasting method. In:Proc. of the Int'l Forumon Information Technology and Applications. 2009. 115-118.[doi:10.1109/IFITA.2009.42] |

| [97] | Lai JB, Wang HQ, Zhu L. Study of network security awareness model based on simple additive weight and grey theory. In:Proc. of the 2006 Int'l Conf. on Computational Intelligence and Security. 2006. 1545-1548.[doi:10.1109/ICCIAS.2006.295320] |

| [98] | Hu W, Li JH, Chen XZ, Jiang XH. Network security situation prediction based on improved adaptive grey verhulst model. Journal of Shanghai Jiaotong University, 2010, 15(4): 408–413. [doi:10.1007/s12204-010-1025-z] |

| [99] | Kotenko I, Doynikova E. Security evaluation for cyber situational awareness. In:Proc. of the High Performance Computing and Communications. 2014. 1197-1204.[doi:10.1109/HPCC.2014.196] |

| [100] | Ghosh N, Chokshi I, Sarkar M, Ghosh SK, Kaushik AK. NetSecuritas:An integrated attack graph-based securityassessment tool for enterprise networks. In:Proc. of the 2015 Int'l Conf. on Distributed Computing and Networking. 2015. 1-10.[doi:10.1145/2684464.2684494] |

| [101] | Liu P, Jia XQ, Zhang SZ, Xiong X, Jhi Y-C, Bai K, Li J. Cross-Layer damage assessment for cybersituational awareness. Advances in Information Security, 2009, 46: 155–176. [doi:10.1007/978-1-4419-0140-8_8] |

| [102] | https://www.dhs.gov/publication/fact-sheet-hsarpa |

| [1] | 王慧强, 赖积保, 朱亮, 梁颖. 网络态势感知系统研究综述. 计算机科学, 2006, 33(10): 5-10. http://www.cnki.com.cn/Article/CJFDTOTAL-JSJA200610002.htm |

| [13] | 陈秀真, 郑庆华, 管晓宏, 林晨光. 层次化网络安全威胁态势量化评估方法. 软件学报, 2006, 17(4): 885-897. http://www.jos.org.cn/1000-9825/17/885.htm |

| [14] | 席荣荣, 云晓春, 张永铮, 郝志宇. 一种改进的网络安全态势量化评估方法. 计算机学报, 2015, 38(4): 749-758. http://www.cnki.com.cn/Article/CJFDTOTAL-JSJX201504004.htm |

| [15] | 辛丹, 盖伟麟, 王璐, 刘欣, 胡建斌. 赛博空间态势感知模型综述. 计算机应用, 2013, 33(S2): 245-250. http://www.cnki.com.cn/Article/CJFDTOTAL-JSJY2013S2069.htm |

| [16] | 龚正虎, 卓莹. 网络态势感知研究. 软件学报, 2010, 21(7): 1605-1619. http://www.jos.org.cn/1000-9825/3835.htm [doi:10.3724/SP.J.1001.2010.03835] |

| [18] | 刘效武, 王慧强, 吕宏武, 禹继国, 张淑雯. 网络安全态势认知融合感控模型. 软件学报, 2016, 27(8): 2099-2114. http://www.jos.org.cn/1000-9825/4852.htm [doi:10.13328/j.cnki.jos.004852] |

| [76] | 赵文涛, 殷建平, 龙军. 安全态势感知系统中攻击预测的认知模型. 计算机工程与科学, 2007, 29(11): 17-19. |

| [77] | 陈小军, 方滨兴, 谭庆丰, 张浩亮.基于概率攻击图的内部攻击意图推断算法研究.计算机学报, 2014, 37(1):62-72 |

| [78] | 叶云, 徐锡山, 齐治昌, 吴雪阳.大规模网络中攻击图自动构建算法研究.计算机研究与发展, 2013, 50(10):2133-2139. |

| [80] | 林志贵, 徐立中, 严锡君, 黄凤辰, 刘英平. 基于距离测度的D-S证据融合决策方法. 计算机研究与发展, 2006, 43(1): 169-175. [doi:10.1360/crad20060126] |

| [87] | 王黎. 基于融合决策的多分类器系统研究[硕士学位论文]. 西安: 西安理工大学, 2008. 5-20. |

| [88] | 王娟, 张凤荔, 傅翀, 陈丽莎. 网络态势感知中的指标体系研究. 计算机应用, 2007, 27(8): 1907-1909. http://www.cnki.com.cn/Article/CJFDTOTAL-JSJY200708025.htm |

| [95] | 邓聚龙. 灰色控制系统. 华中工学院学报, 1982, 10(3): 1-10. |

2017, Vol. 28

2017, Vol. 28