2. 清华大学 计算机科学与技术系, 北京 100084;

3. 陕西师范大学 数学与信息科学学院, 陕西 西安 710062

2. Department of Computer Science and Technology, Tsinghua University, Beijing 100084, China;

3. School of Mathematics and Information Science, Shaanxi Normal University, Xi'an 710062, China

随着密码技术的发展, 可证明安全概念已被广泛认可.在随机谕言机(random oracle, 简称RO)模型[1]或者标准模型下具有自适应性选择密文攻击不可区分安全(indistinguishable security under adaptive chosen ciphertext attack, 简称IND-CCA2)[2]普遍被认为是实用公钥加密方案应具备的性质之一.为了使一些高效的、确定性的加密方案具有IND-CCA2安全, 人们提出了很多将确定性加密方案改造成概率性加密方案的技术, 其中最著名的技术是Bellare等人于1994年[3]提出的明文最优非对称填充(optimal asymmetric encryption padding, 简称OAEP)技术.

OAEP技术是一种基于Feistel网络算法的填充技术, 通常使用多个哈希函数来对加密前的消息进行随机化处理.最优非对称技术与任何安全陷门加密函数联合使用, 可构造一个不可区分安全[4]的组合加密方案.

Bellare等人于1994年首次提出基于最优非对称填充技术与RSA[5]加密方案的最优非对称加密填充方案(RSA-OAEP)[3], 并声称基于理想的“Hash函数”, 该方案可以取得IND-CCA2安全(RO模型下).自RSA-OAEP提出以后, 出现了很多在安全和效率上的改进方案.按照安全证明所采用的模型, 这些方案可以分为两类.

· RO模型下的RSA-OAEP型方案

2001年, Shoup提出了Shoup攻击[6], 进而证明了OAEP方案的安全性证明中存在漏洞, 并且提出能够广泛应用于各种确定性加密方案的OAEP增强版最优非对称填充加密方案(OAEP+)[6].同年, Boneh提出了两个执行效率高的一轮OAEP (SAEP和SAEP+)[7].2004年, Phan等人[8]指出, 在应用方面, OAEP+, SAEP和SAEP+都具有一定的局限性, 并构造了一个安全性可以证明的明文填充加密方案, 称为三轮OAEP.该方案在当时是最优化的OAEP改进方案.2006年Cui等人[9]在Phan等人工作的基础上, 把加密函数所需的随机串规定为

·标准模型下的RSA-OAEP型方案

2009年, Kiltz等人首次提出在标准模型下证明具有选择明文攻击语义不可区分安全(indistinguishable security under chosen plaintext attack, 简称IND-CPA)的实例化RSA-OAEP方案[12].

2010年, Kiltz等人[13]证明了在标准模型和假定的RSA难题强度下, 任何一个RSA-OAEP方案都不可能具有IND-CCA2安全性.

以上方案尽管很实用, 但是还存在以下3个方面的不足:

(1)绝大多数方案的安全性证明都是在RO模型下进行的, 因为RO模型下的安全论断是基于“理想”的Hash函数取得的, 所以不能作为加密方案实际安全的绝对证据.

(2)加密前对明文进行随机化处理时均采用最优非对称填充法, 该方法致使实际加密消息的长度比实际明文长度增加k比特位(k表示用于填充的随机数的长度), 只适用于短消息加密.由于实际加密的是填充后的消息, 所以实际加密信息的长度总是大于实际明文的长度, 无法做到两者相等.

(3)在标准模型下, 安全性证明只能取得IND-CPA级别.

本文基于配对函数编码构造了一个明文编码随机化加密方案.该方案在加密消息前, 先对消息进行配对函数编码, 并随机化配对函数编码序列, 然后再对被随机化处理后的配对数编码序列进行加密, 从而达到如下效果. (1)加密前对明文执行配对函数编码随机化操作, 实现了明文混淆, 这与OAEP技术在隐藏明文统计特性方面是等价的, 同时拓展了实际传送消息的长度.(2)通过对配对函数编码序列进行随机化, 然后加密这个随机化处理结果的途径, 获得了不可区分安全.(3)最后给出了本文方案安全性的规范证明:首先提出一个RSA难题的变体, 然后基于此难解性问题证明了本文方案在标准模型下具有IND-CCA2安全.

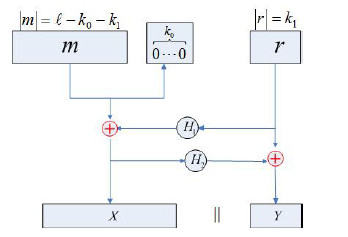

1 预备知识 1.1 OAEPOAEP是一种将消息随机化的填充技术, 主要由两个Hash函数

|

Fig. 1 Structure of OAEP 图 1 OAEP结构图 |

OAEP具体填充操作如下:

(1)在长度为

(2)计算:

| $X = (m||\overbrace {0...0}^{{k_0}}) \oplus {H_1}(r).$ |

(3)计算:

| $Y = r \oplus {H_2}((m||\overbrace {0...0}^{{k_0}}) \oplus {H_1}(r)).$ |

(4)输出:

配对函数是原始递归函数, 定义如下:

| $z = \langle x,y\rangle = {2^x}(2y + 1) - 1$ |

其中, x, y与z都是大于等于0的整数, 并且

RSA[5]加密系统由密钥生成、加密和解密这3种随机算法组成.

(1)密钥生成.选择两个大素数p和q, 计算

(2)加密.消息发送方计算:

| $c = {m^e}(\bmod {\rm{ }}n),m \in Z_n^*.$ |

(3)解密.消息接收方计算:

| $m = {c^d}(\bmod {\rm{ }}n).$ |

设

1) IND-CPA游戏

(1)初始化.挑战者生成加密系统

(2)获取密文.

(3)挑战.

(4)猜测.

令

| $Adv_{{\cal A},{\cal E}}^{{\rm{ind - cpa}}}(k) = \left| {\Pr [Game_{{\cal A},{\cal E}}^{{\rm{ind - cpa}}}(k) = 1] - \frac{1}{2}} \right| \le \delta (k),$ |

则方案

2) IND-CCA2游戏

(1)初始化.挑战者生成加密系统

(2)问询.

(3)挑战.

(4)猜测.

令

| $Adv_{{\cal A},{\cal E}}^{{\rm{ind - cca}}2}(k) = \left| {\Pr [Game_{{\cal A},{\cal E}}^{{\rm{ind - cca}}2}(k) = 1] - \frac{1}{2}} \right| \le \delta (k),$ |

则方案

视图:一个协议参与方在协议特定步骤中的公共输入、自己的秘密输入和随机带及其收到的所有消息.

1.4.3 抗碰撞的哈希函数族[17]令HF为若干个Hash函数组成的哈希函数族, 任取一个

本文基于配对函数和RSA设计了一个明文编码随机化加密方案.该方案由密钥生成、配对函数编码、加密、解密和消息恢复这5种随机算法组成.我们将其记为

| ${\cal E}(Gen,Encode,Enc,Dec,Rec).$ |

Gen.输入安全参数“1n”, 和RSA一样生成密钥对

Encode.消息发送方用配对函数将明文M进行编码:

Enc.消息发送方按照如下的方式进行加密, 则密文为

(1)随机选择一个长度为

| ${R_{{\rm{Op}}}} = r \oplus \min (x,y),{\rm{ }}{R_{{\rm{Xor}}}} = {R_{{\rm{Op}}}}\left\| r \right\|h,{\rm{ }}{R_{{\rm{Xor}}}} < N,$ |

其中, “‖”是串联符;

(2)计算:

| ${C_1} = R_{{\rm{Xor}}}^e\left( {\bmod {\rm{ }}N} \right).$ |

(3)计算:

| ${C_2} = x + y.$ |

(4)计算:

| ${\alpha _v} = H(r,{C_1},{C_2}),$ |

其中,

Dec.消息接收方接收到密文后, 按如下步骤进行解密, 从而得到明文M的配对数编码序列:

(1)先对C1做d次幂运算, 然后将该幂运算结果模N

| ${C_1}^d\left( {\bmod {\rm{ }}N} \right) = {R_{{\rm{Xor}}}}.$ |

(2)对

(3)验证:

(4)计算:

| ${R_{{\rm{Op}}}} \oplus r = \min (x,y).$ |

(5)计算:

| ${C_2} - \min (x,y) = \left\{ {\begin{array}{*{20}{l}} {y,}&{x < y}\\ {x,}&{y \le x} \end{array}} \right..$ |

Rec.用得到的

| $M = \langle x,y\rangle = {2^x}(2y + 1) - 1.$ |

对于解密运算中的步骤(1):

| ${C_1}^d\left( {\bmod {\rm{ }}N} \right) = {(R_{{\rm{Xor}}}^e)^d}{\rm{ }}\left( {\bmod {\rm{ }}N} \right) = R_{{\rm{Xor}}}^{ed \equiv 1{\rm{ }}\left( {\bmod \varphi (N)} \right)}{\rm{ }}\left( {\bmod {\rm{ }}N} \right) = {R_{{\rm{Xor}}}}.$ |

对于解密运算中的步骤(2):

做解除联接操作, 得到

对于解密运算中的步骤(3):

计算

对于解密运算中的步骤(4):

如果步骤(3)中

| ${R_{{\rm{Op}}}} \oplus r = (\min (x,y) \oplus r) \oplus r = \min (x,y).$ |

对于解密运算中的步骤(5):

根据

| $M = \langle x,y\rangle = {2^x}(2y + 1) - 1.$ |

本节给出RSA问题的变形问题, 称为RSA选择异或判定性问题.

3.1 问题描述设

| $\begin{align} &{{D}_{\text{Ran}}}=\{(n,\omega )=(N,\Re )|n\leftarrow N,\omega \xleftarrow{R}\Re \in {{Z}_{N}}\}, \\ &{{D}_{\text{Xor}}}=\{(n,\omega )=(N,R_{\text{Xor}}^{e}(\bmod \text{ }N))|n\leftarrow N,\omega \leftarrow R_{\text{Xor}}^{e}(\bmod \text{ }N)\}. \\ \end{align}$ |

随机选择一个分布

| $Adv(D) = \left| {\Pr [D(n,\omega ) = {D_{{\rm{Ran}}}}] - \Pr [D(n,\omega ) = {D_{{\rm{Xor}}}}]} \right|.$ |

如果对于任意的概率多项式时间区分算法D, 都有:

| $Adv(D) \le \delta (n),$ |

其中

关于RSA选择异或判定性问题的困难性, 有下面的定理.

定理1. RSA选择异或判定性问题是困难的, 即

为了证明定理1, 我们需要下面的定理.

定理2[18].如果总体

定理1的证明:独立随机地选择

显然, 上述过程可视作

| $\begin{align} &{{D}_{\text{Ran}}}=\{(n,\omega )=(N,\Re )|n\leftarrow N,\omega \xleftarrow{R}\Re \in {{Z}_{N}}\}, \\ &{{D}_{\text{Xor}}}=\{(n,\omega )=(N,R_{\text{Xor}}^{e}(\bmod \text{ }N))|n\leftarrow N,\omega \leftarrow R_{\text{Xor}}^{e}(\bmod \text{ }N)\}, \\ \end{align}$ |

那么

从而有:

| $Adv(D) = \left| {\Pr [D(n,\omega ) = {D_{{\rm{Ran}}}}] - \Pr [D(n,\omega ) = {D_{{\rm{Xor}}}}]} \right| \le \delta (n).$ |

因此, RSA选择异或判定性问题是困难的.

4 安全性证明本文的证明思路是先证明方案具有IND-CPA安全后再证明其具有IND-CCA2安全.这样做的原因有两个:

(1)具有IND-CPA安全是本文方案具有IND-CCA2安全的一个必要条件, 或者归约基础.

(2)本文方案的安全基于一个新的RSA变形问题, 称为RSA选择加随机因子判定性问题.

4.1 IND-CPA安全性定理3.如果RSA选择异或判定性问题是困难的, 则方案

证明:规定选择异或判定性问题的挑战者按如下方式工作:

(1)运行RSA密钥生成算法产生密钥对

(2)用配对函数将明文M进行编码:

(3)随机选择一个

(4)随机选择

(5)如果d=0, 则令

(6)将

设

算法

1.从RSA选择异或判定性问题挑战者那里接收到

2.令

3.将系统安全参数1n和公钥pk发给

4.接收来自

5.随机选择

6.用配对函数将明文Mb进行编码:

7.随机选择一个

8.设

9.令

10.输出d'(如果

多项式时间算法

| $\begin{array}{c} {\rm{Pr}}\left[ {d = d'} \right] = {\rm{Pr}}[d = 0]{\rm{Pr}}[d = d'|d = 0] + {\rm{Pr}}[d = 1]{\rm{Pr}}[d = d'|d = 1]\\ = \frac{1}{2}\Pr [d' = 0|d = 0] + \frac{1}{2}\Pr [d' = 1|d = 1]\\ = \frac{1}{2}\Pr [b = b'|d = 0] + \frac{1}{2}\Pr [b \ne b'|d = 1] \end{array}$ | (1) |

当d=0时, RSA选择异或判定性问题挑战者置

| $\Pr [b = b'|d = 0] = \frac{1}{2} + \delta $ | (2) |

当d=1时, RSA选择异或判定性问题挑战者置

| $\Pr [b \ne b'|d = 1] = \frac{1}{2}$ | (3) |

由式(1)~式(3)得:

| $\begin{array}{c} \Pr \left[ {d = d'} \right] = \frac{1}{2}\left( {\frac{1}{2} + \delta } \right) + \frac{1}{2} \times \frac{1}{2}\\ = \frac{1}{2} + \frac{1}{2}\delta , \end{array}$ |

因此, 算法

| $\left| {\Pr \left[ {d = d'} \right] - \frac{1}{2}} \right| = \left( {\frac{1}{2} + \frac{1}{2}\delta } \right) - \frac{1}{2} = \frac{\delta }{2}.$ |

由RSA选择异或判定性问题假设可知, 算法

定理4.如果

证明:证明思路:因为

设算法

方式(1)

方式(2)

所以有:

| $\Pr [Game_{{\cal A},{\cal E}}^{{\rm{ind - cca}}2}(n) = 1] \le {\rm{Pr}}\left[ {ValidQuery} \right] + {\rm{Pr}}[Game_{{\cal A},{\cal E}}^{{\rm{ind - cca}}2}(n) = 1 \wedge \overline {ValidQuery} ]$ |

成立.

如果下面两个断言成立, 那么定理4成立.下面将给出两个断言及证明.

断言1.

证明:直观上, 如果事件

于是得出结论:

| $\Pr [ValidQuery] \le \delta '(n).$ |

断言2.存在一个可忽略的函数

| $\Pr \left[ {Game_{{\cal A},{\cal E}}^{{\rm{ind - cca}}2}(n) = 1 \wedge \overline {ValidQuery} } \right] \le \frac{1}{2} + \delta (n).$ |

设

敌手

1)敌手

2)用公钥对

(a)用配对函数对M进行编码得到序列

(b)随机选择一个

| ${R_{{\rm{Op}}}} = \min (x,y) \oplus r{\rm{.}}$ |

(c)做联接运算:

| ${R_{{\rm{Op}}}}\left\| r \right\|h{\rm{.}}$ |

(d)计算:

| ${C_1} = R_{{\rm{Xor}}}^e\left( {\bmod {\rm{ }}N} \right){\rm{.}}$ |

(e)计算:

| ${C_2} = x + y{\rm{.}}$ |

(f)计算:

3)当敌手

如果

4)当敌手

5)敌手

注意到, 敌手

| $\Pr \left[ {Game_{{\cal A},{\cal E}}^{{\rm{ind - cpa}}}(n) = 1 \wedge \overline {ValidQuery} } \right] = \Pr \left[ {Game_{{\cal A},{\cal E}}^{{\rm{ind - cca}}2}(n) = 1 \wedge \overline {ValidQuery} } \right],$ |

这就蕴含着:

| $\begin{array}{c} \Pr \left[ {Game_{{\cal A},{\cal E}}^{{\rm{ind - cpa}}}(n) = 1} \right] \ge \Pr \left[ {Game_{{\cal A},{\cal E}}^{{\rm{ind - cpa}}}(n) = 1 \wedge \overline {ValidQuery} } \right]\\ = \Pr \left[ {Game_{{\cal A},{\cal E}}^{{\rm{ind - cca}}2}(n) = 1 \wedge \overline {ValidQuery} } \right]. \end{array}$ |

因为前面已经证明方案

| $\Pr [Game_{{\cal A},{\cal E}}^{{\rm{ind - cpa}}}(n) = 1] \le \frac{1}{2} + \delta (n).$ |

因此得到:

| $\Pr \left[ {Game_{{\cal A},{\cal E}}^{{\rm{ind - cca}}2}(n) = 1 \wedge \overline {ValidQuery} } \right] \le \frac{1}{2} + \delta (n).$ |

由综上所述可得:

| $\begin{array}{c} Adv_{{\cal A},{\cal E}}^{{\rm{cca}}2}(n) = \left| {\Pr [Game_{{\cal A},{\cal E}}^{{\rm{ind - cca}}2}(n)] = 1] - \frac{1}{2}{\rm{ }}} \right|\\ \le \left| {\Pr \left[ {ValidQuery} \right] + \Pr [Game_{{\cal A},{\cal E}}^{{\rm{ind - cca}}2}(n) = 1 \wedge \overline {ValidQuery} ] - \frac{1}{2}} \right|\\ = \left| {\delta '(n) + \left( {\frac{1}{2} + \delta (n)} \right) - \frac{1}{2}} \right|\\ = \delta '(n) + \delta (n). \end{array}$ |

因为前面已经证明

本节给出方案效能分析, 具体如下.

1.效率方面.一方面, 由于本文方案对明文混淆不再需要Hash函数运算, 只需配对数编码运算, 而编码运算可以在预处理阶段进行, 另一方面, 本文方案不需要填充

2.协商签名模与加密模的大小.在电子商务中, 使用RSA型加密系统的用户为了节约开销, 在很多情况下需要使用与签名相结合的加密方案(通信双方传递的是一个既签名又加密的消息), 这样的方案称为签密, 由Zheng[19]提出.但因各个用户使用的模不同, 具体应用中需要事先协商签名模与加密模的大小关系.采用OAEP, OAEP3+和EAEP3+这3种类型的签密方案依然需要额外协商签名模与加密模的大小顺序, 而本文签密方案却不需要, 原因如下:假设使用本文方案的用户Alice的公钥为

1) Bob先利用明文填充技术对消息m进行填充, 得到m'

2) Bob用自己的签名密钥对消息m'进行签密, 得到的签名为

3)然后再用Alice的公钥对s加密, 得到

4) Alice收到密文c后, 先解密, 然后验证签名.

5)还原消息m.

注意到Bob计算密文时需要在模NB运算结果的基础上再进行模NA运算, 如果不事先协商签名模NB与加密模NA的大小关系, Alice解密后的结果不能通过签名验证的情形就会以

在使用本文方案时, 若Bob想发送一个既签名又加密的消息m给Alice, 则需要按照如下方式进行:

1) Bob按照第2.1节的方法对消息m执行配对数编码随机化.

2) Bob用Alice的公钥

| $c = R_{{\rm{Xor}}}^{{e_A}}(\bmod {\rm{ }}{N_A}).$ |

3) Bob用自己的私钥和通用Hash函数H计算签名:

| ${s_1} = {(x + y)^{{d_B}}}{\rm{ }}\bmod {\rm{ }}{N_B},{s_2} = H(x,y,r).$ |

4) Alice在收到密文后, 先进行解密:

| ${c^{{d_A}}}\left( {\bmod {\rm{ }}{N_A}} \right) = {R_{{\rm{Xor}}}},$ |

得到r, 进而得到x或者y

5) Alice验证签名:

| $s_1^{{e_B}}\left( {\bmod {\rm{ }}{N_B}} \right) = (x + y)$ |

根据步骤4)与步骤5)得到的结果计算x, y与r, 验证

Bob在签名计算和加密计算时不需要在模NB运算的基础上再做模NA运算, 自然就不需要考虑协商模NB与NA的大小问题.

3.性能对比.设RSA加密方案的模长度为2 048位, 用于填充的随机数的长度k0=150位, 验证消息时填充“0”冗余串长度为k1=136位.表 1是OAEP, OAEP3+和EAEP3+这3种类型的加密方案, 以及本文方案在时间复杂度(用哈希运算的次数和RSA运算次数来体现)、空间复杂度(用可加密的最大明文来体现)、安全级别、安全证明模型, 以及当签名与加密结合使用时是否需要额外协商签名模与加密模的大小方面的对比(见表 1).

| Table 1 Comparison on performances 表 1 性能对比 |

6 结论

本文采用配对函数编码构造了一个新的RSA型加密方案.该方案与OAEP, OAEP+, OAEP3+和EAEP3+相比, 一方面, 不需要Hash运算就可以隐藏明文的统计特性, 并且相对于EAEP3+, 每2 048比特密文所对应的明文长度至少增加了150比特位, 提高了加密方案效率; 另一方面, 本方案安全性提高明显, 可以在标准模型下达到IND-CCA2安全.此外本文还提出了一个新的RSA变形问题, 称作RSA选择异或判定性问题.

| [1] | Bellare M, Rogaway P. Random oracles are practical:A paradigm for designing efficient protocols. In:Proc. of the 1st ACM Conf. on Computer and Communications Security. ACM, 1993. 62-73.[doi:10.1145/168588.168596] |

| [2] | Rackoff C, Simon DR. Non-Interactive zero-knowledge proof of knowledge and chosen ciphertext attack. In:Advances in Cryptology-CRYPTO'91. Berlin, Heidelberg:Springer-Verlag, 1992. 433-444.[doi:10.1007/3-540-46766-1_35] |

| [3] | Bellare M, Rogaway P. Optimal asymmetric encryption. In:Advances in Cryptology-EUROCRYPT'94. Berlin, Heidelberg:Springer-Verlag, 1995. 92-111.[doi:10.1007/BFb0053428] |

| [4] | Goldwasser S, Micali S. Probabilistic encryption. Journal of Computer and System Sciences, 1984, 28(2): 270–299 . [doi:10.1016/0022-0000(84)90070-9] |

| [5] | Rivest RL, Adleman L, Dertouzos ML. On data banks and privacy homomorphisms. Foundations of Secure Computation, 1978, 4(11): 169–180 . http://www.docin.com/p-1724582355.html |

| [6] | Shoup V. OAEP reconsidered. In:Advances in Cryptology-CRYPTO 2001. Berlin, Heidelberg:Springer-Verlag, 2001. 239-259.[doi:10.1007/3-540-44647-8_15] |

| [7] | Boneh D. Simplified OAEP for the RSA and Rabin functions. In:Advances in Cryptology-CRYPTO 2001. Berlin, Heidelberg:Springer-Verlag, 2001. 275-291.[doi:10.1007/3-540-44647-8_17] |

| [8] | Phan DH, Pointcheval D. OAEP 3-round:A generic and secure asymmetric encryption padding. In:Advances in Cryptology-ASIACRYPT 2004. Berlin, Heidelberg:Springer-Verlag, 2004. 63-77.[doi:10.1007/978-3-540-30539-2_5] |

| [9] | Cui Y, Kobara K, Imai H. On achieving chosen ciphertext security with decryption errors. In:Proc. of the the 16th Int'l Symp. on Applied Algebra, Algebraic Algorithms and Error-Correcting Codes-AAECC 2006. 173-182.[doi:10.1007/11617983_17] |

| [10] | Hu YP, Mu NB, Wang BC. An improved OAEP3-round padding scheme. Chinese Journal of Computers, 2009, 32(4): 611–617 (in Chinese with English abstract). [doi:10.1016/0022-0000(84)90070-9] |

| [11] | Liu YS, Yu WQ, Su W, Li YN, Zhao ZW. An enhanced OAEP scheme EAEP3+. Chinese Journal of Computers, 2014, 37(5): 1052–1057 (in Chinese with English abstract). http://www.cnki.com.cn/Article/CJFDTOTAL-JSJX201405006.htm |

| [12] | Kiltz E, O'Neill A, Smith A. Instantiability of RSA-OAEP under chosen-plaintext attack. In:Advances in Cryptology-CRYPTO 2010. Berlin, Heidelberg:Springer-Verlag, 2010. 295-313.[doi:10.1007/978-3-642-14623-7_16] |

| [13] | Kiltz E, Pietrzak K. On the security of padding-based encryption schemes-or-Why we cannot prove OAEP secure in the standard model. In:Advances in Cryptology-EUROCRYPT 2009. Berlin, Heidelberg:Springer-Verlag, 2009. 389-406.[doi:10.1007/978-3-642-01001-9_23] |

| [14] | Davis MD, Weyuker EJ, Wrote; Zhang LA, Chen JY, Geng SY, Trans. Computability, Complexity, and Languages:Fundamentals of Theoretical Computer Science. Beijing:Tsinghua University Press, 1989(in Chinese). |

| [15] | Boneh D, Franklin M. Identity-Based encryption from the Weil pairing. In:Advances in Cryptology-CRYPTO 2001. Berlin, Heidelberg:Springer-Verlag, 2001. 213-229.[doi:10.1007/3-540-44647-8_13] |

| [16] | Katz J, Lindell Y. Introduction to Modern Cryptography:Principles and Protocols. CRC Press, 2007. . |

| [17] | Cramer R, Shoup V. A practical public key cryptosystem provably secure against adaptive chosen ciphertext attack. In:Advances in Cryptology-CRYPTO'98. Berlin, Heidelberg:Springer-Verlag, 1998. 13-25.[doi:10.1007/BFb0055717] |

| [18] | Li SD, Wang DS. Modern Cryptology:Theory, Approaches and Research Fronts. Beijing: Science Press, 2009. (in Chinese with English abstract). |

| [19] | Zheng Y. Digital signcryption or how to achieve cost (signature & encryption) < < cost (signature)+cost (encryption). In:Advances in Cryptology-CRYPTO'97. Berlin, Heidelberg:Springer-Verlag, 1997. 165-179.[doi:10.1007/BFb0052234] |

| [20] | Ren W. Modern Cryptology. Beijing: Beijing University of Posts and Telecommunications Press, 2011. (in Chinese with English abstract). |

| [10] | 胡予濮, 牟宁波, 王保仓. 一种改进的三轮OAEP明文填充方案. 计算机学报, 2009 , 32(4) : 611 –617. [doi:10.1016/0022-0000(84)90070-9] |

| [11] | 刘英莎, 余文秋, 苏雯, 李英男, 赵志文. 一种增强的OAEP方案EAEP3+. 计算机学报, 2014 , 37(5) : 1052 –1057. http://www.cnki.com.cn/Article/CJFDTOTAL-JSJX201405006.htm |

| [14] | Davis MD, Weyuker EJ, 著; 张立昂, 陈进元, 耿素云, 译.可计算性复杂性语言:理论计算机科学基础.北京:清华大学出版社, 1989. |

| [18] | 李顺东, 王道顺. 现代密码学:理论、方法与研究前沿. 北京: 科学出版社, 2009. |

| [20] | 任伟. 现代密码学. 北京: 北京邮电大学出版社, 2011. |

2017, Vol. 28

2017, Vol. 28