2. 保密通信重点实验室, 四川 成都 610041;

3. 信息安全国家重点实验室(中国科学院 信息工程研究所), 北京 100093

2. Science and Technology on Communication Security Laboratory, Chengdu 610041, China;

3. State Key Laboratory of Information Security Institute of (Information Engineering, The Chinese Academy of Sciences), Beijing 100093, China

随着移动通信技术的发展,更多的用户期望得到随时随地的通信服务,促进了对无线网络环境下漫游认证协议的研究;同时,由于无线网络中网络带宽和终端的计算能力有限,因此对无线网络环境下的漫游认证协议提出了更高的设计要求,使得安全高效漫游认证协议的设计成为当前无线网络领域的研究热点.

文献[1, 2, 3, 4, 5, 6, 7]在对无线网络漫游需求的研究基础上,分别提出了相应的无线漫游认证协议,但上述方案的设计思路是:首先,根据不同的应用环境定义各自的漫游需求;然后,根据需求设计兼顾效率和安全性的漫游认证协议.文献[2, 3, 4]主要关注匿名性和不可追踪性;文献[5, 6]重在实现漫游节点在远程域的本地认证,以避免DOS攻击;文献[6]还提出了基于动态群签名机制的本地化匿名安全漫游协议,以提供隐私保护功能;文献[7]在文献[6]的基础上提出了具有强不可追踪性的安全漫游协议,但该协议为实现不可追踪性,在重认证时具有较大的计算开销;上述协议[2, 3, 4, 5, 6, 7]都是基于公钥加解密机制的,协议的运算量较大,无法满足无线网络对漫游认证协议的轻量级要求.

针对上述不足,研究者相继提出了无线网络下安全高效的漫游认证协议[8, 9, 10, 11, 12, 13, 14, 15, 16, 17].文献[8]提出了无线网络下安全的匿名身份认证协议,但遗憾的是,文献[9]通过构造具体的攻击算法,证明了文献[8]中的方案易受到伪造攻击,在文献[8]方案的基础上,文献[9]提出了移动网络下安全的匿名漫游认证协议,但是文献[10]指出,文献[9]的方案在用户匿名性和保密性方面存在一定的缺陷;文献[11]提出一个无线环境下安全的匿名身份认证方案,分析发现,该方案无法提供匿名性[12],并且能够披露合法用户的隐私信息,未能达到完美的前向保密性[13];文献[14]提出了组合安全的无线漫游协议,该协议兼顾安全性和实际应用的可行性,实现了漫游的轻量级身份认证,保护了漫游节点的隐私,同时具有前向安全性,即,该协议是物联网环境下的轻量级匿名漫游认证协议;文献[15]提出一种无线Mesh网下的漫游认证协议,并基于串空间模型证明了该方案的安全性;文献[16]提出了移动网络下抗攻击的双向匿名密钥协商协议,并分析了该协议的身份匿名性和密钥协商公平性等安全属性;文献[17]提出了无线网络下抗攻击的匿名认证协议,该协议不仅可抵抗现有的攻击,而且具有较高的执行效率,可适用于电池供电的无线通信系统.

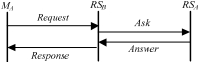

上述传统的无线网络匿名漫游认证协议[2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13, 14, 15, 16, 17]中,移动节点漫游时,由于远程访问域认证服务器并未掌握漫游节点的注册信息,因此,远程域认证服务器需在家乡域认证服务器的协助下完成对移动节点的身份合法性验证,即:远程域认证服务器将移动节点的漫游证明信息发给家乡域认证服务器,由家乡域认证服务器负责验证移动节点的身份合法性,远程域认证服务器根据家乡域认证服务器的验证反馈制定相应的决策.即:传统漫游认证协议中,往往需要2轮消息交互才能完成对移动节点的身份合法性验证.因此,传统匿名漫游认证协议的2轮消息交互模式具有较大的通信时延,无法满足无线网络环境对漫游机制的高效漫游需求.

近年来,随着物联网技术的兴起及发展,使得无线通信技术得到了广泛的应用.物联网是由感知子网、传输子网和应用子网组成的混合式异构网络,一方面,其感知子网由计算和通信能力极弱的、廉价的感知节点组成,往往使用移动节点和静态节点间合作的方式完成跨区域的信息采集及数据传输任务;另一方面,其传输骨干网依托互联网现有的固定基础设施,共享其强大的计算、传输及信息资源服务.

在物联网感知子网中,移动节点的漫游目标域通常是随机的,鉴于物联网的未来应用趋势,移动节点的漫游现象也必然是大量存在的,移动节点加入远程域,通过身份合法性验证后,可以任意获取远程域的一切网络资源,在实现移动节点漫游的同时,不能降低远程域及与之相关联的传输骨干网的安全性.因此,匿名漫游认证协议是物联网感知子网的关键技术之一.由于物联网感知子网的计算和通信能力有限,而传统漫游协议需要2轮消息交互,通信时延较大,那么如何在感知子网中确保安全高效快速漫游的同时完成对移动节点的身份合法性验证,则需设计适合物联网需求的安全高效快速漫游认证协议.

如图 1所示,物联网移动节点漫游认证模型主要包括移动节点(mobile node,简称MN)、节点家乡域认证服务器(home domain authentication server,简称HS)和节点访问的远程域认证服务器(remote domain authentication server,简称RS)组成,同时还包括物联网管理中心CA-IoT.在物联网感知子网中,认证服务器即为该区域的基站,在实现对节点认证管理的同时,基站也充当了感知子网和传输骨干网的接入网关节点[14].在图 1中,对于给定的移动节点MN而言,家乡域认证服务器即为区域A的认证服务器(HSA),远程域认证服务器则为区域B和区域C的认证服务器(即RSB和RSC).为了方便协议的描述和协议间的性能比较,下文描述物联网下移动节点的直接匿名漫游认证协议时,将基站统称为认证服务器.

|

Fig.1 Roaming authentication model of mobile nodes in Internet of things 图 1 物联网移动节点漫游认证模型 |

物联网感知子网中移动节点的漫游过程如图 1所示,移动节点MN从初始区域A进入区域B进行数据采集,并和区域B内的静态节点合作,将数据传送给区域B的认证服务器RSB,由RSB通过传输骨干网发送到目标节点;当区域B中的数据采集完成后,节点MN从区域B进入区域C进行采集.显然,MN若想与区域B或区域C内的节点协作完成相关信息数据的采集及传输任务,首先,MN需要通过认证服务器RSB和RSC的安全性检测,即,RSB和RSC需对MN的身份合法性进行验证.

由于物联网感知子网中节点性能的限制,物联网移动节点的匿名漫游机制除了保证移动节点身份匿名性和不可追踪性的同时,还需兼顾以下两个方面:① 感知子网中,无论移动节点还是静态节点都是资源极端受限的,因此应尽量减轻漫游认证协议参与方的计算量,特别是移动节点的计算量;② 由于物联网感知子网的带宽相对较低,信道出错率较高,在降低消息长度的同时,应减少协议的交互轮数,以削减身份认证过程的通信时延,实现物联网下移动节点的快速漫游需求.

针对上述问题,本文以物联网感知子网为应用环境,设计安全高效的物联网移动节点直接匿名漫游认证协议.在该协议中,当MN成功注册时,将获得家乡域认证服务器签发的注册信息;MN可基于注册信息生成漫游证明信息,远程域认证服务器基于漫游证明信息的合法性对MN的身份合法性进行验证,同时保证了MN隐私信息的安全性;漫游过程仅需1轮消息交互,减少了匿名漫游认证协议的消息交互轮数,降低了通信时延,并提高了协议的执行效率;在CK安全模型下,证明本文协议是可证明安全的;相较与无线网络下现有的匿名漫游认证协议[14, 15, 16, 17],本文协议的通信时延更小,其快速漫游的特点更加适用于物联网环境.

1 基础知识 1.1 安全性假设定义1(computational Diffie-Hellman(CDH)问题). 令q(q>2k,k为安全参数)是大素数,循环群G的阶为q,P是群G的生成元;给定P,ap,bP∈G,对于任意且未知的$a,b \in Z_q^ * $,CDH困难问题的目标是计算abP.

CDH假设. 定义概率多项式时间算法A解决CDH问题的优势为AdvCDH( )=Pr[

)=Pr[ (P,aP,bP)=abP].对于任意的多项式时间算法A,优势AdvCDH(A)都是可忽略的,则称之为满足CDH假设.

(P,aP,bP)=abP].对于任意的多项式时间算法A,优势AdvCDH(A)都是可忽略的,则称之为满足CDH假设.

定义2(离散对数(

DL假设. 定义概率多项式时间算法A解决DL问题的优势为AdvDL( )=Pr[

)=Pr[ (P,aP)=a].对于任意的多项式时间算法A,优势AdvDL(

(P,aP)=a].对于任意的多项式时间算法A,优势AdvDL( )都是可忽略的,则称之为满足DL假设.

)都是可忽略的,则称之为满足DL假设.

定义3. 设群G1和G2是阶为素数q的循环群.当映射e:G1×G1→G2满足下列性质时,称其为双线性映射:

(1) 双线性:e(aP,bQ)=e(P,Q)ab;对于P,Q∈G1,$a,b \in Z_q^ * $均成立;

(2) 非退化性:存在P,Q∈G1,使得e(P,Q)≠1,其中,1为G2的单位元;

(3) 可计算性:对于任意的P,Q∈G1,可在多项式时间内完成e(P,Q)的计算.

1.3 CK安全模型CK安全模型[18, 19, 20]中定义了理想模型AM和现实模型UM两种攻击模型.

1) 理想模型AM表示认证的链路模型.在AM中,攻击者是被动的,并且具有调用协议运行、查询会话密钥、暴漏会话密钥、攻陷协议参与者以及测试会话密钥的能力;但在AM中,攻击者只能忠实地传递同一消息一次,不能伪造、篡改或重放来自未被攻陷参与者的消息;

2) 现实模型UM表示未认证的链路模型.在UM中,攻击者除能够执行AM中的所有攻击外,还具有伪造、篡改和重放消息的能力,则在UM中,攻击者能够控制协议事件的调度和通信链路,同时还能够通过攻击者具体的攻击手段获知协议参与者存储器中的秘密信息[18, 19].

定义4[20]. 设$\Pi $是运行在AM中的n方消息驱动协议,$\Pi $'是运行在UM中的n方消息驱动协议.若对于任何UM敌手 ,始终存在一个AM敌手

,始终存在一个AM敌手 ',使得两个协议的全局输出在计算上是不可区分的,则称协议$\Pi $'在UM中仿真了AM中的协议$\Pi $.

',使得两个协议的全局输出在计算上是不可区分的,则称协议$\Pi $'在UM中仿真了AM中的协议$\Pi $.

定义5[20]. 编译器C是一个算法,它的输入是协议的描述,输出也是协议的描述.若一个编译器C对于任何协议$\Pi $均有协议C($\Pi $)在UM中仿真$\Pi $,则这个编辑器称为认证器.因此,AM中的安全协议可由认证器转化为UM中的安全协议.

定义6(会话密钥安全)[20]. 若对于AM中的任意敌手A,当且仅当下列性质都满足时,该协议在AM中是会话密钥安全的:

性质1. 未被攻陷的参与双方完整执行协议后,参与者获得相同的会话密钥,即,协商了相同的会话密钥.

性质2. 敌手 进行测试会话查询攻击,它猜中正确会话的概率不超过$\frac{1}{2} + \varepsilon $,其中,ε是安全参数范围内可忽略的任意小数.

进行测试会话查询攻击,它猜中正确会话的概率不超过$\frac{1}{2} + \varepsilon $,其中,ε是安全参数范围内可忽略的任意小数.

定理1[20]. 假设λ是一个消息传输认证器,即,λ在UM中仿真了简单消息传输协议;假设Cλ是在λ的基础之上定义的编译器,则Cλ也是一个认证器.

2 物联网移动节点直接匿名漫游认证协议针对传统匿名漫游认证协议存在远程域认证服务器无法直接完成对移动节点的身份合法性验证和漫游通信时延较大的不足,本文提出可证安全的物联网移动节点直接匿名漫游认证协议.为方便本文协议的介绍,首先在第2.1节和第2.2节简述网络认证服务器的初始化及移动节点的家乡域注册过程;然后,在第2.3节对移动节点的直接匿名漫游过程进行详细介绍.

如图 1所示:注册阶段,移动节点MN向家乡域认证服务器HS申请注册,获得由HS签发的注册信息;漫游阶段,MN基于注册信息生成漫游证明信息,远程域认证服务器RS基于漫游证明信息直接完成对MN的身份合法性验证,并且完成会话密钥的安全协商.

本文可证安全的物联网移动节点直接匿名漫游认证协议的安全性基于下述假设:

假设1. 各区域认证服务器均安全可信,既不会发送虚假信息,也不会利用已掌握的用户信息实施假冒攻击,更不会随意揭示用户的真实身份;同时,认证服务器均安全保存私钥,避免密钥泄露事件的发生.

假设2. 各网络认证服务器间的时间同步机制可保证消息时间戳的新鲜性及同步性.

2.1 系统初始化系统建立过程的主要操作有:

(1) 各区域认证服务器向管理中心CA-IoT注册,由CA-IoT管理各认证服务器的安全性及相关事宜;

(2) CA-IoT选取满足条件的q(q为大素数,且q>2k,k为安全参数)阶加法循环群G1和乘法循环群G2,G1的一个生成元为P:

定义群G1和G2上的双线性映射e:G1×G1→G2;

定义群G1和G2上的双线性映射e:G1×G1→G2;

定义抗碰撞的单向哈希函数:

定义抗碰撞的单向哈希函数:

$H:{G_1} \times Z_q^ * \to Z_q^ * ,{H_1}:{\{ 0,1\} ^ * } \times {G_1} \times Z_q^ * \to Z_q^ * ,{H_2}:{\{ 0,1\} ^ * } \times Z_q^ * \to Z_q^ * ,{H_3}:{\{ 0,1\} ^ * } \times Z_q^ * \to {\{ 0,1\} ^ * }$

定义非对称密钥加/解密算法Enc()和Dec();

定义非对称密钥加/解密算法Enc()和Dec();

并向各认证服务器发布基础参数Params={G1,G2,e,q,P,H,H1,H2,H3,Enc,Dec};

并向各认证服务器发布基础参数Params={G1,G2,e,q,P,H,H1,H2,H3,Enc,Dec};

(3) 各区域认证服务器分别产生本区域的主密钥和公开钥,妥善保管主密钥,并公开相应的系统参数.

如:HS选取随机数${S_H} \in Z_q^ * $作为HS的主密钥,则其公钥为PKH=SHP,HS秘密保存主密钥SH,公开系统参数{G1,G2,e,q,P,PKH,H,H1,H2,H3,Enc,Dec};RS选取随机数${S_R} \in Z_q^ * $作为RS的主密钥,则其公钥为PKR=SRP,RS秘密保存主密钥SR,公开系统参数{G1,G2,e,q,P,PKR,H,H1,H2,H3,Enc,Dec}.

2.2 节点注册本地服务域节点注册阶段主要完成节点的家乡域注册,使节点获得家乡域认证服务器HS签发的注册信息.

(1) MN选取随机秘密数$n,{r_1} \in Z_q^ * $,利用身份标识IDM产生注册秘密信息SM=H2(IDM,n),计算RM=r1P.MN产生时戳TM,并将消息Enc(PKH,IDM||SM||RM||TM)通过安全信道发送给HS;

(2) 收到MN的注册请求后,HS验证MN的身份合法性,并为MN生成注册授权信息:

① 随机选取秘密数${r_2} \in Z_q^ * $,计算R=RM+r2P和L=r2+SHC(其中,C=H1(IDM,R,SM)),则HS为MN生成的注册授权信息为(L,R);

② 随机选取秘密数$r \in Z_q^ * $,为MN计算临时身份TIDM=H3(IDM,r),则MN的身份认证凭证为

AUTHEN=Enc(SH,IDH||TIDM||TS||TE),

其中,SH为HS的私钥,TS为身份凭证的起始时间,TE为身份凭证的结束时间,则TE-TS为身份凭证的有效时长;

③ 生成消息时戳TH,并通过安全信道将注册授权信息发送给MN,同时,HS在相应的数据库中为 MN建立注册信息;

(3) MN收到HS的应答消息后,首先用HS的公钥PKH解密消息,验证应答消息是由其合法家乡域认证服务器HS所发;然后,通过等式LP+RM=R+PKHC(其中,C=H1(IDM,R,SM))验证授权信息(L,R)的正确性.若该等式成立,则注册授权信息的合法性验证通过,MN计算T=r1+L,则元组(T,R,C,AUTHEN)(其中,C= H1(IDM,R,SM))即为HS为MN基于秘密信息SM签发的注册信息,MN安全保存(T,R,C,AUTHEN),并及时销毁秘密信息SM,r1和HS签发的部分注册授权信息L,使其不对外泄漏;同时,MN从身份凭证AUTHEN中可获得HS为其生成的临时身份信息TIDM,可验证该临时身份信息是否与接收到的临时身份信息相同;同时,可获知身份认证凭证的有效授权时间.

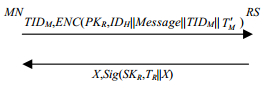

2.3 直接匿名漫游认证如图 2所示,在漫游阶段,MN基于注册信息生成漫游证明信息,远程域认证服务器基于漫游证明信息直接完成对MN的身份合法性验证,并且完成会话密钥的安全协商.

|

Fig.2 Direct anonymous roaming authentication protocol 图 2 随机的匿名漫游协议 |

(1) MN基于注册信息生成匿名漫游证明信息,并发送给RS;

① MN随机选取秘密数$s,y \in Z_q^*$,计算UM=sR,VM=sCP,WM=sTP,Y=yP和MM=yH(Y,0)+sT;MN基于注册信息生成的漫游证明信息为Message=(AUTHEN,UM,VM,WM,Y,MM),其中,(UM,VM,WM)为MN身份合法性证明信息;Y为会话密钥协商参数;MM为密钥协商参数的正确性验证信息;AUTHEN是HS为MN生成的身份认证凭证;

② MN读取时间戳${T'_M}$后,发送消息$Enc(P{K_R},I{D_H}||TI{D_M}||Message||{T'_M})$给RS,漫游申请消息的加密传输保证了MN临时身份标识TIDM的安全性,因为该消息仅有其议定的远程域认证服务器RS才能解密.

(2) RS基于MN的漫游证明消息完成对MN的身份合法性验证:

① RS用私钥SR解密消息,并检查时戳的新鲜性,用HS的公钥PKH解密AUTHEN即可获知HS和 MN的相关身份信息(记为$ID_H^ * $和$TID_M^ * $),验证等式$ID_H^ * = I{D_H}$和$TID_M^ * = TI{D_M}$是否成立:若不成立,则终止验证;否则,RS基于AUTHEN验证Message在当前时间是否有效,若AUTHEN在当前时间已过期,则终止验证.

② RS验证漫游证明信息Message的正确性:当且仅当等式e(WM-UM,P)=e(VM,PKH)和MMP= H(Y,0)Y+WM都成立时,消息Message是正确的.此时,RS完成了对MN的身份合法性验证,即,RS认为MN是其家乡域认证服务器HS上注册的合法节点.

③ RS计算与MN间的会话密钥:RS随机选取秘密数$x \in Z_q^ * $,计算X=xP,则RS与MN间的会话密钥为KR-M=H(xY,1)=H(xyP,1).

④ RS读取当前时间戳TR,并生成签名Sig(SR,TR||X),发送消息{TR||X||Sig(SR,TR||X)}给MN.在物联网感知子网中,移动节点需漫游进入多个远程域进行数据收集,本文协议中,由于漫游证明信息Message中不包含访问域的相关信息(即,访问域是随机选取的),因此在AUTHEN的有效期内,MN可重复使用Message.即:Message生成后,MN可持其向多个域的认证服务器证明其身份的合法性.如在图 1中,当MN从区域A漫游进入区域B时,RSB基于Message可验证MN的身份合法性;MN从区域B直接漫游进入区域C后,RSC同样可基于Message验证MN的身份合法性;

(3) MN计算与RS间的会话密钥,并验证RS的身份合法性:

① MN基于签名信息Sig(SR,TR||X)验证RS的身份合法性,并检查时戳TR的新鲜性.即,MN确认RS是否是其议定的远程域认证服务器,实现MN与远程域认证服务器RS间的双向身份认证;

② MN计算与RS间的会话密钥KM-R=H(yX,1)=H(xyP,1),则MN与RS间协商了相同的会话密钥.

2.4 正确性本节对协议中注册授权信息合法性验证和漫游证明信息合法性验证的正确性进行分析.

定理2. MN能够验证注册授权信息的合法性.

证明:由于等式LP+RM=(r2+SHC)P+RM=r2P+SHPC+RM=R+PKHC成立,则注册授权信息(L,R)满足上述等式时,MN可知HS为其生成了合法的注册授权信息.

定理3. RS能够基于漫游证明信息Message验证MN的身份合法性.

证明:由于等式e(WM-UM,P)=e(s(r1+r2+SHC)P-s(r1+r2)P,P)=e(sCP,SHP)=e(VM,PKH)和MMP=yPH(Y,0)+sTP= H(Y,0)Y+WM成立,则解密身份认证凭证AUTHEN,根据当前时间判断身份认证凭证AUTHEN的有效性,可实现漫游证明信息Message的有效性判断.因此,若Message同时满足上述等式且AUTHEN在当前时间有效,则RS认为MN是其家乡域认证服务器HS授权的合法移动节点.

3 协议安全性分析及特点 3.1 安全性分析 3.1.1 双向身份认证匿名漫游认证阶段,RS通过HS授权的漫游证明信息确定MN身份的合法性,即,RS通过漫游证明信息的合法性完成对MN的身份合法性鉴别,当MN持合法证明信息进行漫游时,RS就认为MN是HS认证的合法移动节点;MN根据RS的签名信息验证应答消息是否是其议定的远程域认证服务器所发送,完成对RS身份的合法性验证;并且在协议交互过程中随机数的使用保证了消息的新鲜性.

3.1.2 会话密钥的安全协商RS与MN完成双向身份合法性认证的同时,完成会话密钥的安全协商,会话密钥由双方选取的随机秘密数x和y所决定,因此任何一方都无法伪造合法的会话密钥;同时,对随机秘密数x和y的安全存储,保证了会话密钥的安全性;并且,秘密数的随机性保证了协商会话密钥的新鲜性;即使为了实现快速漫游,MN使用同一漫游证明信息Message向多个远程域申请漫游,由于远程域认证服务器产生的随机秘密数互不相同,因此,MN与各远程域协商的会话密钥各不相同.

若外部攻击者捕获了RS和MN的密钥协商参数X=xP和Y=yP,若通过X和Y计算会话密钥K= H(xyP,1),则其将面临求解CDH困难问题,因此,攻击者无法通过密钥协商参数完成对会话密钥的攻击;RS或MN预想通过密钥协商参数X和Y计算对方的随机秘密数x和y,则其将面临求解DL困难问题,因此,RS和MN也无法获知对方的随机秘密数.

3.1.3 前/后向安全性由于MN和RS每次使用不同的随机秘密数进行会话密钥的协商,即,会话密钥分别由互不相同的随机秘密数生成,随机秘密数的强新鲜性保证了当MN漫游过程中某次密钥协商参数的泄露,并不会对已有和即将协商的会话密钥的安全性造成威胁,即,本文协议中会话密钥具有完美的前后向安全性.

3.1.4 抗攻击性(1) 抗伪造攻击

RS通过等式e(WM-UM,P)=e(VM,PKH)和MMP=H(Y,0)Y+WM验证MN漫游证明信息Message的合法性,由于通过等式e(WM-UM,P)=e(VM,PKH),RS可确认WM中含有HS的系统主密钥SH,因此,WM是无法伪造的;若对UM和VM进行了伪造,由于伪造信息无法与WM间形成对应关系,因此等式e(WM-UM,P)=e(VM,PKH)不成立;Y和MM同样是无法伪造的,若进行了伪造,则无法通过等式MMP=H(Y,0)Y+WM的验证.因此,由于敌手无法获知HS的主密钥SH,所以敌手的任意伪造都无法通过认证服务器的合法性验证.

(2) 抗中间人攻击

由于Enc是语义安全的,攻击者无法通过MN的漫游申请消息Enc(PKR,IDH||TIDM||Message)获知MN的漫游证明信息Message;若攻击者使用伪造的漫游证明信息Message'向远程域认证服务器RS申请漫游,由于伪造信息Message'的合法性无法通过RS的验证,协议将终止执行,则攻击者无法对本文协议进行中间人攻击.

(3) 抗重放攻击

会话密钥的安全协商和秘密保存以及消息交互过程中随机数和消息时戳的使用,都具有阻止敌手进行重放攻击的能力;同时,RS与MN间的双向身份认证同样能够抵抗敌手的重放攻击.

(4) 抗替换攻击

本文协议中,移动节点MN基于身份标识生成漫游证明信息Message;同时,身份认证凭证AUTHEN中同样包含MN的身份信息.由于攻击者无法提供正确的身份标识,所以攻击者无法使用合法MN的漫游证明信息进行漫游申请,即,认证信息与身份间具有一一对应关系.

3.1.5 身份匿名性(1) 匿名性描述

匿名漫游认证过程中,MN使用Message作为身份合法性鉴别凭证,由于漫游证明信息中不包含MN的真实身份等隐私信息,并且经过了随机数的随机化处理,即,不同节点的漫游证明信息分别由互不相等的随机数产生,保证了MN漫游过程的匿名性,则RS和攻击者均无法确定MN的真实身份信息.

不同的MN对应不同的临时身份标识TIDM,且由互不相同的随机参数计算产生,同时,任意合法的MN均无法通过自己的TIDM计算其他MN的身份标识.MN将TIDM加密后传给RS,在实现用户真实身份IDM对RS匿名的同时,又实现了对其临时身份的保护,增强临时身份的安全性.即便用户的临时身份TIDM遭泄露,攻击者也无法获知用户的真实身份.

特别地,本文为实现用户漫游过程的高效性,注册家乡域时,HS基于MN的真实身份为其产生临时身份标识TIDM,并将其封装在身份认证凭证AUTHEN中.对于RS而言,无法获知MN的真实身份.可当MN向同一RS多次申请漫游时,RS可将多次漫游申请关联起来,由于RS是安全可信的,则RS对漫游申请的关联并未对协议的安全性造成影响;若MN追求漫游过程的强匿名性,则MN每次漫游之前向HS申请凭证AUTHEN,保证MN每次漫游时所持有的临时身份标识各不相同,确保MN具有强匿名性和不可追踪性.

(2) 匿名性证明

根据文献[4]中关于匿名性的游戏设计,定义下述游戏,其中:集合JM(L)是移动节点集合,且MN∈JM(L);JR(L)为认证服务器集合,且RS∈JR(L);集合的长度都均为L.在游戏中,仿真器S将敌手 作为子程序运行.

作为子程序运行.

① 仿真器S建立系统,参与者为MN和RS;同时,S运行敌手 ,并回答

,并回答 的所有询问;

的所有询问;

②  可以激活系统中的任意参与者和询问,从而在这些参与者之上运行协议;

可以激活系统中的任意参与者和询问,从而在这些参与者之上运行协议;

③  从集合JM(L)中随机选择MNi(0≤i≤L)和MNj(0≤j≤L),从集合JR(L)中选择RS,则有MNi,MNj∈ JM(L)和RS∈JR(L);将MNi,MNj和RS作为协议的参与者;

从集合JM(L)中随机选择MNi(0≤i≤L)和MNj(0≤j≤L),从集合JR(L)中选择RS,则有MNi,MNj∈ JM(L)和RS∈JR(L);将MNi,MNj和RS作为协议的参与者;

④  向S发送测试询问,输入为(MNi,MNj,RS);

向S发送测试询问,输入为(MNi,MNj,RS);

⑤ S仿真匿名漫游认证协议的两个完整运行过程:一个参与方是MNi和RS,另一个参与方是MNj和RS;同时,S更新每个参与方的状态信息.S随机选取b←{0,1}:若b=0,则返回关于MNi的仿真信息;否则,返回关于MNj的仿真信息;

⑥ 收到测试询问的响应后, 可以继续发起所有允许的攻击,以激活参与者运行协议;

可以继续发起所有允许的攻击,以激活参与者运行协议;

⑦  输出对b的猜测b',运行终止.

输出对b的猜测b',运行终止.

在上述游戏中,如果参与者MNi,MNj和RS均未被攻陷,且 输出正确的猜测b'=b,则称

输出正确的猜测b'=b,则称 赢得游戏. 定义

赢得游戏. 定义 赢得上述游戏的优势为$Ad{v^\prod }(A) = \left| {\Pr [b' = b] - \frac{1}{2}} \right|$.

赢得上述游戏的优势为$Ad{v^\prod }(A) = \left| {\Pr [b' = b] - \frac{1}{2}} \right|$.

定理4. 若函数H2()是抗碰撞的单向哈希函数,则优势Adv$\Pi $( )是可忽略的.

)是可忽略的.

证明:若本文匿名漫游认证协议不满足匿名性,即,有敌手 能够以不可忽略的优势Adv$\Pi $(

能够以不可忽略的优势Adv$\Pi $( )在上述游戏中获胜,则可以构造算法B,能够以不可忽略的优势攻破抗碰撞的单向哈希函数H2()的单向性.

)在上述游戏中获胜,则可以构造算法B,能够以不可忽略的优势攻破抗碰撞的单向哈希函数H2()的单向性.

算法 对哈希函数H2()的攻击过程包含下述步骤:

对哈希函数H2()的攻击过程包含下述步骤:

①  适应性的选取身份标识询问H2预言机;

适应性的选取身份标识询问H2预言机;

②  选择两个不同的身份标识ID0和ID1,向游戏仿真者S进行H2询问,S随机选择b←{0,1},并返回H2(IDb);

选择两个不同的身份标识ID0和ID1,向游戏仿真者S进行H2询问,S随机选择b←{0,1},并返回H2(IDb);

③ 收到S返回的应答后, 输出对b的猜测b'.

输出对b的猜测b'.

算法 仿真游戏,

仿真游戏, 模拟敌手

模拟敌手 的预言机,即,

的预言机,即, 作为

作为 的子程序运行:

的子程序运行:

① 首先, 创建集合JM(L)和JR(L),其中,MN∈JM(L)且RS∈JR(L);

创建集合JM(L)和JR(L),其中,MN∈JM(L)且RS∈JR(L);

②  将

将 作为子程序激活运行,回答

作为子程序激活运行,回答 的所有询问,仿真协议运行过程中参与者激活的所有响应,并将协议的输出返回给A.

的所有询问,仿真协议运行过程中参与者激活的所有响应,并将协议的输出返回给A.

根据敌手 测试询问中是否选择RS作为参与者,分下述两种情况讨论:

测试询问中是否选择RS作为参与者,分下述两种情况讨论:

① 未选择RS,则 随机选取b'←{0,1}作为b的猜测,并终止,则

随机选取b'←{0,1}作为b的猜测,并终止,则 猜测成功的概率为$\frac{1}{2}$.

猜测成功的概率为$\frac{1}{2}$.

② 选择了RS, 构造并返回协议运行结果:首先构造两个等长的消息${M_0} = \{ {n_0},I{D_{M{N_i}}}\} $和${M_1} = \{ {n_1},I{D_{M{N_j}}}\} $;然后,将M0和M1作为输入询问H2预言机,预言机返回应答值TIDb;最后,

构造并返回协议运行结果:首先构造两个等长的消息${M_0} = \{ {n_0},I{D_{M{N_i}}}\} $和${M_1} = \{ {n_1},I{D_{M{N_j}}}\} $;然后,将M0和M1作为输入询问H2预言机,预言机返回应答值TIDb;最后, 构造消息m0={TR,X,Sig(SKR,TR||X)}和${m_1} = \{ I{D_H},TI{D_b},Message,{T'_M}\} $,

构造消息m0={TR,X,Sig(SKR,TR||X)}和${m_1} = \{ I{D_H},TI{D_b},Message,{T'_M}\} $, 将m0和m1作为测试询问应答.之后,算法

将m0和m1作为测试询问应答.之后,算法 继续执行游戏,回答

继续执行游戏,回答 的所有询问并仿真协议运行中参与者激活的所有响应.

的所有询问并仿真协议运行中参与者激活的所有响应. 输出对b的猜测b',

输出对b的猜测b', 输出b'并终止.由于敌手

输出b'并终止.由于敌手 能以不可忽略的优势Adv$\Pi $(

能以不可忽略的优势Adv$\Pi $( )在匿名性游戏中获胜,则

)在匿名性游戏中获胜,则 猜测成功的概率为$\frac{1}{2} + Ad{v^\prod }(A)$.令事件ε表示敌手

猜测成功的概率为$\frac{1}{2} + Ad{v^\prod }(A)$.令事件ε表示敌手 在测试询问中选择了RS作为参与者,即$\Pr [\varepsilon ] = \frac{1}{L}$,则有:

在测试询问中选择了RS作为参与者,即$\Pr [\varepsilon ] = \frac{1}{L}$,则有:

$\Pr [{\rm A}猜测成功] = \left( {\frac{1}{2} + Ad{v^\prod }({\rm A})} \right)\Pr [\varepsilon ] + \frac{1}{2}(1 - \Pr [\varepsilon ]) = \frac{1}{2} + \frac{{Ad{v^\prod }({\rm A})}}{L}$

算法 猜测成功的情况有:

猜测成功的情况有:

①  通过自适应询问H2预言机获得应答值,根据这些知识对TIDb进行猜测.此时,

通过自适应询问H2预言机获得应答值,根据这些知识对TIDb进行猜测.此时, 猜测成功的优势为$Ad{v^{{H_2}}}({\rm B})$,则

猜测成功的优势为$Ad{v^{{H_2}}}({\rm B})$,则 猜测成功的概率为$\frac{1}{2} + Ad{v^{{H_2}}}({\rm B})$;

猜测成功的概率为$\frac{1}{2} + Ad{v^{{H_2}}}({\rm B})$;

②  完全以随机的方式输出猜测,此时,

完全以随机的方式输出猜测,此时, 猜测成功的概率为$\frac{1}{2}$.

猜测成功的概率为$\frac{1}{2}$.

令情况①发生的概率为 ,则有:$\Pr [{\rm B}猜测成功] = \left( {\frac{1}{2} + Ad{v^{{H_2}}}({\rm B})} \right){P_{\rm B}} + \frac{1}{2}(1 - {P_{\rm B}}) = \frac{1}{2} + Ad{v^{{H_2}}}({\rm B}){P_{\rm B}}$.

,则有:$\Pr [{\rm B}猜测成功] = \left( {\frac{1}{2} + Ad{v^{{H_2}}}({\rm B})} \right){P_{\rm B}} + \frac{1}{2}(1 - {P_{\rm B}}) = \frac{1}{2} + Ad{v^{{H_2}}}({\rm B}){P_{\rm B}}$.

由于算法 以敌手

以敌手 为子程序运行,即Pr[

为子程序运行,即Pr[ 猜测成功]=Pr[

猜测成功]=Pr[ 猜测成功],则有:

猜测成功],则有:

$\frac{1}{2} + Ad{v^{{H_2}}}({\rm B}) \ge \frac{1}{2} + Ad{v^{{H_2}}}({\rm B}){P_{\rm B}} = \frac{1}{2} + \frac{{Ad{v^\prod }({\rm A})}}{L}$

由于Adv$\Pi $( )是不可忽略的,则$Ad{v^{{H_2}}}({\rm B})$是不可忽略的.因此,若敌手

)是不可忽略的,则$Ad{v^{{H_2}}}({\rm B})$是不可忽略的.因此,若敌手 以不可忽略的优势Adv$\Pi $(

以不可忽略的优势Adv$\Pi $( )赢得相关游戏,即可构造算法B,能以不可忽略的优势攻破抗碰撞的单向哈希函数H2()的单向性.

)赢得相关游戏,即可构造算法B,能以不可忽略的优势攻破抗碰撞的单向哈希函数H2()的单向性.

综上所述,本文匿名漫游认证协议满足匿名性,RS只能验证MN是HS处注册的合法移动节点,却无法获知MN的真实身份等隐私信息;由于MN的身份标识具有强匿名性,则其身份标识同样具有不可追踪性.

3.2 协议特点 3.2.1 直接性MN从HS处获得注册授权信息后,无需HS的参与,MN就可直接向RS进行身份合法性证明,减少了漫游认证协议的消息交互轮数,即RS基于漫游证明信息直接完成对MN身份合法性的验证.

3.2.2 认证性在没有泄露MN秘密信息及其注册信息的前提下,RS可基于Message的合法性完成对MN的身份合法性验证;若Message是合法的漫游证明信息,RS就认为MN是HS上注册的合法移动节点,即,RS对MN的身份合法性鉴别通过.

4 安全性证明本节在CK安全模型下证明本文物联网移动节点直接匿名漫游认证协议的安全性.

4.1 AM中的漫游协议本文协议中,RS依赖MN持有的漫游证明信息鉴别MN的身份合法性.为了简化协议的证明,将协议抽象描述为协议δ.协议δ描述如下:

(1) 漫游请求.MN已完成本地域注册并获得HS为其签发的注册授权信息(T,R,C,AUTHEN);MN选取秘密

随机数$s,y \in Z_q^ * $,计算UM=sR,VM=sCP,WM=sTP,Y=yP和MM=yH(Y,0)+sT;MN向RS发送漫游请求消息:

Message=(AUTHEN,UM,VM,WM,Y,MM);

(2) 漫游响应.RS收到MN的漫游申请后,验证漫游证明信息的合法性,若通过,则选取秘密随机数$x \in Z_q^ * $,并计算KR-M=H(xY,1)和X=xP;最后,发送漫游响应消息TR,X和Sig(SR,TR||X)给MN;

(3) MN计算会话密钥KM-R=H(yX,1),完成漫游申请.

定理5. 当签名、非对称加密、哈希等算法均安全且难解时,协议δ在AM中是会话密钥安全的.

证明:如果AM中的匿名漫游协议满足会话密钥安全定义的两个性质,则δ在AM中是会话密钥安全的.

(1) 在AM中,由于协议δ交互过程中消息参与者没有被敌手 攻陷,则协议执行完毕时,MN和RS分别得

攻陷,则协议执行完毕时,MN和RS分别得

到没有篡改的密钥协商参数X=xP和Y=yP.RS计算的会话密钥为KR-M=H(xY,1)=H(xyP,1);MN计算的会话密钥为KM-R=H(yX,1)=H(xyP,1),则有KM-R=KR-M,因此,协议δ满足会话密钥安全的性质1.

(2) 对于会话密钥安全的性质2,采用反证法证明.

假设在AM中存在一个敌手 能以不可忽略的优势ε成功猜测会话密钥是真实的还是随机的,那么存在输入为(p,q,X,Y,K)的算法

能以不可忽略的优势ε成功猜测会话密钥是真实的还是随机的,那么存在输入为(p,q,X,Y,K)的算法 ,通过调用敌手

,通过调用敌手 能以不可忽略的优势区分真实会话密钥和随机值.

能以不可忽略的优势区分真实会话密钥和随机值.

设猜测游戏的交互过程中敌手 发起会话的轮数为L.具体交互过程如下:

发起会话的轮数为L.具体交互过程如下:

① 选择随机数a∈{1,2,…,L};

② 调用敌手 完成对AM中MN与RS间匿名漫游认证协议的模拟,给

完成对AM中MN与RS间匿名漫游认证协议的模拟,给 提交p和q作为协议执行的公共参数;

提交p和q作为协议执行的公共参数;

③ 只要 作为参与者,无论是参与一个新的会话密钥的建立(除第a次会话外)还是获得消息,都遵循匿名漫游认证协议中相应参与者的执行.当一个会话结束,与之相关的密钥就要在参与者的内存中擦除;若参与者被攻陷或会话已暴漏(除第a次会话外),就把这个被攻陷的参与者或相应会话密钥的所有信息提供给A;

作为参与者,无论是参与一个新的会话密钥的建立(除第a次会话外)还是获得消息,都遵循匿名漫游认证协议中相应参与者的执行.当一个会话结束,与之相关的密钥就要在参与者的内存中擦除;若参与者被攻陷或会话已暴漏(除第a次会话外),就把这个被攻陷的参与者或相应会话密钥的所有信息提供给A;

④ 在第a次会话中,输入(MN,RS,a),调用MN和RS的会话,设MN向RS发送(MN,a,Y);

⑤ RS收到(MN,a,Y)后,向MN发送(RS,a,X);

⑥ 如果MN选择会话(MN,RS,a)作为最后一次测试会话,那么向 提供K*作为询问应答;

提供K*作为询问应答;

⑦ 如果会话(MN,RS,a)没有暴漏,或者选择第a轮会话之外的某一次会话作为最后一次测试会话,或者 没有选择测试会话就终止了,那么

没有选择测试会话就终止了,那么 随机输出b←{0,1},然后终止;

随机输出b←{0,1},然后终止;

⑧ 如果 终止并输出比特b',那么

终止并输出比特b',那么 终止并也输出比特b'.

终止并也输出比特b'.

根据 的测试会话是否与算法B选择的一致,分两种情况讨论:

的测试会话是否与算法B选择的一致,分两种情况讨论:

(1) 敌手 选择的测试会话和B随机选择的会话相同.

选择的测试会话和B随机选择的会话相同.

在测试会话中,如果 的输入为(p,q,X,Y,K),即,是真实的会话密钥协商参数和会话密钥,则给

的输入为(p,q,X,Y,K),即,是真实的会话密钥协商参数和会话密钥,则给 的询问应答就是MN和RS在会话a中的真实会话密钥K;如果

的询问应答就是MN和RS在会话a中的真实会话密钥K;如果 的输入为(p,q,X,Y,K),即,是随机值,那么询问的应答也是随机的.如果

的输入为(p,q,X,Y,K),即,是随机值,那么询问的应答也是随机的.如果 的输入是以$\frac{1}{2}$的概率随机选择的,那么

的输入是以$\frac{1}{2}$的概率随机选择的,那么 将以$\frac{1}{2} + \varepsilon $的概率猜对测试应答是真实值还是随机值,其中,ε是不可忽略的,即,

将以$\frac{1}{2} + \varepsilon $的概率猜对测试应答是真实值还是随机值,其中,ε是不可忽略的,即, 猜对测试应答是真实值还是随机值的优势是不可忽略的,这也等价于算法B以$\frac{1}{2} + \varepsilon $的概率猜对它的输入是真实会话密钥还是随机值.

猜对测试应答是真实值还是随机值的优势是不可忽略的,这也等价于算法B以$\frac{1}{2} + \varepsilon $的概率猜对它的输入是真实会话密钥还是随机值.

(2) 敌手 的第a次会话没有被选作测试会话.

的第a次会话没有被选作测试会话.

在这种情况下,算法通常输出一个随机比特,然后结束会话.因此,猜对输入分布的概率是$\frac{1}{2}$.令事件ε'表示敌手 选择的测试会话恰好是第a次会话,即$\Pr [{\rm E}{\rm{'}}] = \frac{1}{L}$,并且敌手

选择的测试会话恰好是第a次会话,即$\Pr [{\rm E}{\rm{'}}] = \frac{1}{L}$,并且敌手 能以不可忽略的优势ε猜对测试应答是真实值还是随机值,则有:$\Pr [{\rm A}猜测成功] = \left( {\frac{1}{2} + \varepsilon } \right)\Pr [{\rm E}{\rm{'}}] + \frac{1}{2}(1 - \Pr [{\rm E}{\rm{'}}]) = \frac{1}{2} + \frac{\varepsilon }{L}$.

能以不可忽略的优势ε猜对测试应答是真实值还是随机值,则有:$\Pr [{\rm A}猜测成功] = \left( {\frac{1}{2} + \varepsilon } \right)\Pr [{\rm E}{\rm{'}}] + \frac{1}{2}(1 - \Pr [{\rm E}{\rm{'}}]) = \frac{1}{2} + \frac{\varepsilon }{L}$.

由于算法 以敌手

以敌手 为子程序运行,即Pr[

为子程序运行,即Pr[ 猜测成功]=Pr[

猜测成功]=Pr[ 猜测成功],则算法

猜测成功],则算法 能以不可忽略的优势区分真实会话密钥和随机值.因此,协议δ满足会话密钥安全的性质2.

能以不可忽略的优势区分真实会话密钥和随机值.因此,协议δ满足会话密钥安全的性质2.

综上所述,在AM中,由于敌手不能进行伪造、篡改和重放消息,因此敌手仅能真实地将合法参与者产生的消息转发,所以,MN和RS得到没有篡改的身份合法性验证信息,并安全协商了会话密钥.所以,协议δ在AM中是安全的.

4.2 认证器构造本文从RS和MN间的相互认证着手构造认证器.匿名漫游时,RS基于MN持有的漫游证明信息完成对其身份合法性的验证.为满足MN对身份等隐私信息的保护需求,MN的漫游申请消息须经过相应的处理,不能包含MN的真实身份信息,但要能够使RS完成对MN身份合法性的验证.因此,在匿名漫游认证协议中,使用基于身份的匿名认证器λEnc,TID,T[18]实现RS对MN的认证(在文献[18]中,详细证明了认证器λEnc,TID,T的安全性和匿名性),使用基于数字签名和随机数的认证器λSig,N[19]实现MN对RS的认证(在文献[19]中,详细证明了认证器λSig,N的安全性).

认证器λEnc,TID,T的具体交互过程如下:

1)  注册获得临时身份信息TIDA,用

注册获得临时身份信息TIDA,用 的公钥PKB加密产生密文消息Enc(PKB,m||TA||TIDA);最后,将临时身份TIDA和密文消息Enc(PKB,m||TA||TIDA)发送给

的公钥PKB加密产生密文消息Enc(PKB,m||TA||TIDA);最后,将临时身份TIDA和密文消息Enc(PKB,m||TA||TIDA)发送给 ;

;

2)  接收到消息后解密密文消息,首先验证TIDA是否合法,然后检查时间戳TA的新鲜性.当且仅当TIDA的合法性和TA的新鲜性验证均通过时,

接收到消息后解密密文消息,首先验证TIDA是否合法,然后检查时间戳TA的新鲜性.当且仅当TIDA的合法性和TA的新鲜性验证均通过时, 认为

认为 发送的消息是合法的,即,

发送的消息是合法的,即, 通过了

通过了 的合法性验证.

的合法性验证.

认证器λSig,N的具体交互过程如下:

①  用SKA加密消息m和随机数N等生成Sig(SKA,m||N||IDB),发送m,Sig(SKA,m||N||IDB)给

用SKA加密消息m和随机数N等生成Sig(SKA,m||N||IDB),发送m,Sig(SKA,m||N||IDB)给 ;

;

②  收到

收到 的消息后,验证签名Sig(SKA,m||N||IDB)的合法性,当且仅当签名是合法时,

的消息后,验证签名Sig(SKA,m||N||IDB)的合法性,当且仅当签名是合法时, 认为

认为 发送的消息是合法的,即,

发送的消息是合法的,即, 通过了

通过了 的合法性验证.

的合法性验证.

首先,将基于身份的匿名认证器λEnc,TID,T和基于数字签名和随机数的认证器λSig,N应用于本文AM中的协议;然后,在匿名漫游认证协议安全性不受影响的前提下,隐藏MN的身份标识信息,实现MN身份标识的匿名性,使攻击者无法获得MN真实有效的身份信息;最后,应用相关的优化方法将UM中的协议进行优化,得到UM中的相关协议.如图 3所示为UM中的协议δ.文献[21]对优化方法进行了详细介绍,并在CK模型下已证明该优化过程并不影响协议的安全性.

|

Fig.3 The protocol in UM model 图 3 UM 中的协议 |

UM中匿名漫游认证协议的执行过程解释如下:

① MN基于注册信息(T,R,C,AUTHEN)生成漫游证明信息Message=(AUTHEN,UM,VM,WM,Y,MM).MN发送漫游申请消息TIDM,$Enc(P{K_R},I{D_H}||TI{D_M}||Message||{T'_M})$给RS.

② RS基于等式e(WM-UM,P)=e(VM,PKH)和MMP=H(Y,0)Y+WM验证漫游证明信息Message的合法性,基于身份凭证AUTHEN验证Message的有效性.若Message的合法性及有效性验证通过,则RS随机选取秘密数$x \in Z_q^ * $,计算X=xP和会话密钥KR-M=H(xY,1)=H(xyP,1);RS读取时戳TR并生成签名Sig(SKR,TR||X),发送消息X,Sig(SKR,TR||X)给MN.

③ MN收到RS的应答消息后,通过签名Sig(SKR,TR||X)的合法性验证RS是否是其议定的远程域认证服务器.MN计算会话密钥为KM-R=H(yX,1)=H(xyP,1).

定理6. 当签名、非对称加密、哈希等算法安全且难解时,协议δ在UM中是安全的,即,本文协议是安全的匿名漫游认证协议.

证明:运用基于身份的匿名认证器λEnc,TID,T与基于数字签名和随机数的认证器λSig,N把协议δ直接转化为UM中会话密钥安全的匿名漫游认证协议.由于认证器λEnc,TID,T和λSig,N是可证安全的,所以,根据CK安全模型自动编译得到UM中的协议δ是可证安全的.因此,本文协议是安全的匿名漫游认证协议.

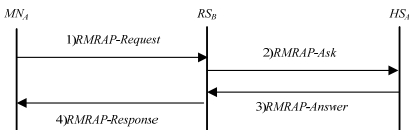

5 协议的性能分析比较为方便对本文协议进行性能分析,本节以文献[14]中经典的匿名漫游认证协议为例,简要介绍传统漫游认证协议[14, 15, 16, 17]2轮交互认证模式的执行流程及认证特点.篇幅所限,具体过程详见文献[14].

移动节点漫游认证协议[14]的消息交互过程如图 4所示,具体包含下述步骤:① 移动节点MNA向区域B申请漫游,发送申请消息RMRAP-Request给远程域B的认证服务器RSB;② RSB收到MNA的漫游申请后,由于RSB未掌握MNA的具体注册信息,因此无法独自完成对MNA的合法性验证,RSB生成认证信息,并发送认证询问消息RMRAP-Ask给MNA的家乡域认证服务器HSA;③ HSA对MNA的合法性进行验证,并构造应答消息RMRAP- Answer将验证结果返回给远程域认证服务器RSB;④ RSB根据HSA对MNA的合法性验证结果制定相应的漫游访问策略,并发送响应消息RMRAP-Response给MNA.

|

Fig.4 Message interaction process of roaming authentication protocol 图 4 漫游认证协议消息交互过程 |

在传统漫游认证协议[14, 15, 16, 17]中,MN向RS申请漫游时,由于RS并未掌握漫游用户的注册信息,因此RS需在HS的协助下完成MN的合法性验证,即RS将MN的漫游证明信息发给HS,由HS负责验证MN的合法性,RS根据HS的验证反馈制定相应的决策,因此传统漫游认证机制需要2轮(MN$ \leftrightarrow $RS,RS$ \leftrightarrow $HS)消息交互才能完成MN的漫游接入,即传统漫游认证协议采用2轮交互的认证模式完成对MN的身份合法性验证.

5.1 通信效率表 1为本文匿名漫游认证协议与传统漫游认证协议[14, 15, 16, 17]在漫游模型、通信时延和认证特点这3方面的比较结果.

| Table 1 The comparisons of communication efficiency in roaming authentication 表 1 漫游通信时延比较 |

传统的无线网络移动节点匿名漫游协议[14, 15, 16, 17]中,由于远程域认证服务器尚未掌握移动节点的相关注册信息,所以无法直接对移动节点的身份合法性进行验证,因此远程域认证服务器需在家乡域认证服务器的协助下,实现对移动节点的身份合法性验证,即,移动节点漫游过程中通过2轮交互的认证模式完成MN的身份合法性验证;而本文协议无需家乡域认证服务器的协助,远程域认证服务器可直接完成移动节点的身份合法性验证,即:本文协议在保持移动节点身份匿名性和不可追踪性的同时,基于1轮消息交互实现远程域认证服务器对移动节点的身份合法性验证,即,本文协议采用1轮交互的认证模式完成对MN的身份合法性验证.

由表 1可知:在本文协议中,MN申请漫游时已完成家乡域的注册,因此,漫游过程中无需HS的协助,RS可直接完成对移动节点身份合法性的验证,即:本文协议将传统漫游协议的2轮交互认证模式,改进为1轮交互认证模式,通信时延较低;同时,漫游证明信息Message在其有效期内可重复使用,则当同一移动节点在多个远程域间漫游时,本文协议的通信效率会更高;相较与传统漫游协议[14, 15, 16, 17]而言,本文协议降低了RS和HS的计算负载,减少了协议的消息交互轮数,降低了通信时延,因此,协议更适用于物联网感知子网.

5.2 计算效率表 2所示为匿名漫游阶段各实体的计算效率比较,仅对双线性、签名和加密等高运算量算法的执行次数进行了统计.特别的,本文协议中,当MN漫游远程域时,已完成家乡域的注册,则在本文协议中,申请漫游之前MN已完成在家乡域的注册,因此,本文协议漫游过程的计算效率以第3.3节描述的漫游过程为主,即:表 2中对本文计算效率的统计以第3.3节漫游过程为主,第3.2节的家乡域注册过程并不统计.

| Table 2 The comparisons of computational spending in roaming authentication 表 2 漫游认证过程各实体的运算开销比较 |

表 2中,在移动节点MN的匿名漫游过程中,文献[14, 15, 16, 17]中MN高运算量算法的运算次数分别为2次、4次、5次和2次,可见,文献[15, 16]中MN的计算效率较低;本文协议中,MN漫游远程域时仅运行2次高运算量算法,本文协议在降低通信时延的同时,并未增加协议参与实体的运算负载,依然保持了传统匿名漫游协议[14, 17]高计算效率的特点.为保证通信过程的安全性,本文协议使用了加密、签名等高运算量算法以确保匿名漫游过程中MN的安全性.在保持传统匿名漫游协议[14, 17]高计算效率优势的同时,本文协议减少了消息交互轮数,降低了漫游通信时延,具有快速漫游特点.

整体而言,本文协议具有消息交互轮数少、通信时延低和执行效率高的特点,由于安全性与计算开销间仅能寻求平衡,因此为了确保通信过程的安全性,本文协议漫游过程中使用了非对称加解密、签名等运算量较大的算法,在实际应用中,可根据环境的具体要求减少对通信消息的加解密及签名操作.

6 结束语针对物联网感知子网对安全高效快速匿名漫游协议的需求,本文提出可证安全的物联网移动节点直接匿名漫游认证协议,MN基于注册信息生成漫游证明信息,MN持漫游证明信息向远程域认证服务器申请漫游,无需本地域认证服务器的协助,远程域认证服务器通过漫游证明信息的真实性及有效性,完成对MN的身份合法性验证.采用临时身份不仅使远程域认证服务器和攻击者无法获知用户的真实身份,而且保证了用户身份等隐私信息的匿名性;同时,攻击者无法将截获的临时身份与已有的通信信息相关联,确保了用户身份等隐私信息的不可跟踪性,有效防止攻击者针对用户实施跟踪、窃听等攻击行为.在CK安全模型下,证明本文协议是可证明安全的.相较于传统无线网络匿名漫游认证协议而言,本文协议具有计算效率高、通信时延小的优势,其快速漫游的特点更适用于物联网环境.

本文以相关安全性假设(假设1和假设2)为基础完成物联网移动节点直接匿名漫游认证协议的设计,针对本文目前的研究现状,下一步将在更弱的安全性假设(如认证服务器的密钥会泄露)下,对移动节点的安全漫游机制进行研究;同时,通过性能仿真模拟对本文协议的通信时延进行定量分析.

| [1] | Hwang KF, Chang CC. A self-encryption mechanism for authentication of roaming and teleconference services. IEEE Trans. on Wirel Communications, 2003,2(2):400-407 . |

| [2] | Shi MH, Rutagemwa H, Shen XM. A service-agent-based roaming architecture for WLAN/cellular integrated networks. IEEE Trans. on Vehicular Technology, 2007,56(5):3168-3181 . |

| [3] | Yang GM, Wong DS, Deng XT. Anonymous and authenticated key exchange for roaming networks. IEEE Trans. on Wirel Communications, 2007,6(9):1035-1042 . |

| [4] | Yang GM, Wong SD, Deng XT. Formal security definition and efficient construction for roaming with a privacypre serving extension. Journal of Universal Computer Science, 2008,14(3):441-462. |

| [5] | Wan Z, Ren K, Preneel B. A secure privacy-preserving roaming protocol based on hierarchical identity-based encryption for mobile networks. In: Proc. of the 1st ACM Conf. on Wireless Network Security. Alexandria, 2008. 62-67 . |

| [6] | Yang GM, Huang Q, Wong SD, Deng XT. Universal authenticated protocols for anonymous wireless communications. IEEE Trans. on Wirel Communications, 2010,9(1):168-174 . |

| [7] | He DJ, Bu JJ, Chan S, Chen C, Yin MJ. Privacy-Preserving universal authentication protocol for wireless communications. IEEE Trans. on Wirel Communications, 2011,10(2):431-436 . |

| [8] | Lee CC, Hwang MS, Liao IE. Security enhancement on a new authentication scheme with anonymity for wireless environments. IEEE Trans. on Industrial Electronics, 2006,53(5):1683-1687 . |

| [9] | Chang CC, Lee CY, Chiu YC. Enhanced authentication scheme with anonymity for roaming service in global mobility networks. Computer Communications, 2009,32(4):611-618 . |

| [10] | Zhou T, Xu J. Provable secure authentication protocol with anonymity for roaming service in global mobility networks. Computer Networks, 2011,55(1):205-213 . |

| [11] | Wu CC, Lee WB, Tsaur WJ. A secure authentication scheme with anonymity for wireless communications. IEEE Communications Letters, 2008,12(10):722-723 . |

| [12] | Zeng P, Cao Z, Choo KKR, Wang S. On the anonymity of some authentication schemes for wireless communications. IEEE Communications Letters, 2009,13(3):170-171 . |

| [13] | Mun H, Han K, Lee YS, Yeun CY, Choi HH. Enhanced secure anonymous authentication scheme for roaming service in global mobility networks. Mathematical and Computer Modelling, 2012,55(1-2):214-222 . |

| [14] | Wang LM, Jiang SR, Guo YB. Composable secure authentication protocol for mobile sensors roaming in the Internet of things. Scientia Sinica (Informationis), 2012,42:815-830 (in Chinese with English abstract) . |

| [15] | Xiao P, He JS, Fu YF. A secure mutual authentication protocol for roaming in wireless mesh networks. Journal of Networks, 2012, 7(2):267-275 . |

| [16] | Xu J, Zhu WT, Feng DG. An efficient mutual authentication and key agreement protocol preserving user anonymity in mobile networks. Computer Communications, 2011,34(3):319-325 . |

| [17] | Yoon EJ, Yoo KY, Ha KS. A user friendly authentication scheme with anonymity for wireless communications. Computers and Electrical Engineering, 2011,37(3):356-364 . |

| [18] | Jiang Q, Ma JF, Li GS, Ma Z. Security integration of WAPI based WLAN and 3G. Chinese Journal of Computers, 2010,33(9): 1675-1685 (in Chinese with English abstract) . |

| [19] | Bellare M, Canetti R, Krawczyk H. A modular approach to the design and analysis of authentication and key exchange protocols. In: Proc. of the 30th ACM Symp. on Theory of Computing. Dallas, 1998. 419-428 . |

| [20] | Canerri R, Krawczyk H. Analysis of key exchange and their use for building secure channels. In: Proc. of the Eurocrypt. Springer- Verlage, 2001. 452-474 . |

| [21] | Tin YST, Boyd C, Nieto JG. Provably secure key exchange: An engineering approach. In: Proc. of the Australasian Information Security Workshop. 2003. 97-104. |

| [14] | 王良民,姜顺荣,郭渊博.物联网中移动Sensor节点漫游的组合安全认证协议.中国科学:信息科学,2012,42:815-830 . |

| [18] | 姜奇,马建峰,李光松,马卓.基于WAPI的WLAN与3G网络安全融合.计算机学报,2010,33(9):1675-1685 . |

2015, Vol. 26

2015, Vol. 26