计算机、通信、微电子、传感器等技术的飞速发展,推动了物联网技术的进步[1,2].物联网通过将物理世界网络化、信息化,对传统分离的物理世界和信息空间进行互联与融合,代表未来网络的发展趋势[3].近年来,物联网理论与技术引起了政府、学术界、工业界的广泛关注,已成为各国竞争的焦点和制高点.作为未来网络的核心基础设施,物联网的发展对我国国民经济的发展有重大影响,在我国食品溯源、卫生健康、平安家居、公共安全、环境监测、智能交通、智能电网、国防军事等领域有重大应用需求[4].2009年开始,我国把物联网上升为国家战略.

随着各种便携式设备的迅速普及,市场上的平板电脑、智能手机、车载感知设备等终端集成了多种类型的传感器(光传感器、距离传感器、GPS、加速度传感器、地磁传感器、陀螺仪、麦克风、摄像头等),感知、计算和通信的能力越来越强.利用这些便携式设备组成的移动感知网络,可以随时随地对人类经常活动的热点区域进行机会感知,满足物联网泛在互联与透彻感知的需求.这种以人为中心的感知方式,对有意识主动部署传感网进行数据收集方式构成了重要的互补[5, 6, 7, 8, 9, 10].与此同时,网络拓扑时变性、节点资源受限性等特点,也使得传统的无线传感网络或移动自组织网络通信模式难以有效运行.比如:在传输感知数据之前,无线传感网络需要预先通过CTP(collection tree protocol)[11]协议生成一棵以Sink为根节点的汇聚树;移动自组织网络则需要AODV(ad hoc on-demand distance vector)[12],DSR(dynamic source routing)[13]等路由算法建立端到端的通信路径.这两种工作模式隐含的一个共同假设是网络拓扑在绝大部分时间是连通的,即:对于任意一对节点,在它们之间至少存在一条完全连通的路径.而在移动机会网络中,网络拓扑有可能被分割成几个不连通的子区域,发送端和接收端有可能位于不同的子区域而导致常规的CTP等路由算法无法正常工作.实际上,节点对之间不存在端到端连通的路径并不意味着不能实现通信,由于节点的移动,两个节点可以在进入相互的通信范围后完成数据交换[14].移动机会网络正是利用节点之间的这种机会式接触,将感知数据从发送端逐跳地转发至接收端.

移动机会网络不要求网络全连通的特点,更符合实际环境下的自主组网需求,近年来成为学术界关注的热点[14,15].国际学术界陆续在IEEE系列会议(INFOCOM,ICNP,PerCom等)、ACM系列会议(MobiCom,MobiHoc,UbiComp,MobiSys等)发表了一些重要研究成果.2008年,IEEE开始组织移动机会网络研讨会(Int’l Workshop on Mobile Opportunistic Networks).ACM也于2012年专门发起高性能移动机会系统研讨会(ACM Workshop on High Performance Mobile Opportunistic Systems),交流相关领域研究成果.微软研究院[16,17]、欧洲电信[18]、卡内基梅隆大学[19]、普林斯顿大学[20]、南加州大学[21]、麻省理工学院[22]、剑桥大学[23]、滑铁卢大学[24]、渥太华大学[25]、悉尼大学[26]、新加坡国立大学[27]等纷纷启动了相应的科研工作.我国学者也非常重视该领域研究,中国科学院[28]、清华大学[29]、上海交通大学[30]、北京邮电大学[5,31]等已开始了该领域的探索和相关研究.但是这些研究成果尚处于起步阶段,距离实际需求还有差距.本文在介绍移动机会网络概念和体系结构的基础上,给出了当前移动机会网络的一些典型应用,探讨了移动机会网络面临的挑战,着重阐述了国内外在机会路由问题方面取得的一些最新成果,最后对机会路由未来的研究趋势进行了分析与展望.

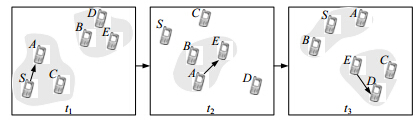

1 移动机会网络 1.1 移动机会网络概念移动机会网络是一种在通信链路间歇式连通的情况下,利用节点移动所带来的接触机会实现数据传输的自组织网络.图 1显示了一个数据包从发送端至接收端的数据转发过程:发送端S和接收端D在t1时刻分别位于两个不连通的子区域,在它们之间不存在一条完整的路径,因此,S将数据包转发给节点A,由于节点A同样没有到D的合适路径,节点A携带该数据包并等待合适的转发机会;在时刻t2,节点A进入到节点E的通信范围,它将数据转发给E;节点E在t3时刻与接收端D相遇,完成数据移交.

| Fig. 1 Illustration of data forwarding process in mobile opportunistic networks图 1 移动机会网络数据转发过程示意图 |

移动机会网络的部分概念来源于早期的间歇式连通网络ICNs(intermittently connected networks)[32]和延迟容忍网络DTNs(delay-tolerant networks)[33]研究.ICNs是为了解决不连通区域之间的数据收集问题而提出的,通过部署往返于不连通区域之间的移动节点来完成数据收集任务[32];DTNs最初由IETF的DTNs工作组提出,其主要技术路线是采用存储-携带-转发的路由机理解决深空通信中带来的长延时、高误码率问题[34].ICNs和DTNs的相关研究共同构成了机会组网的理论基础.对比ICNs和DTNs,移动机会网络包括的范围更广一些; ICNs和DTNs着重强调应用的延迟容忍特性.

1.2 移动机会网络体系结构为了支持在具有长时间的数据传输、间歇式的链路连通、机会式的节点接触等特征的不同子网之间实现互联和通信,移动机会网络在现有的TCP/IP协议栈的传输层与应用层之间插入了一个新的协议层-束层(bundle layer).这里,束是指多个数据包融合在一起所形成的数据协议单元.束层通过与特定网络类型下的底层协议进行配合,可以使应用程序运行在不同的网络类型之上(如图 2所示,这里的T1/T2/T3,N1/N2/N3分别代表不同的传输层、网络层协议).在同一个网络内,束层使用该网络本身的协议进行通信;在不同网络之间,束层通过提供:(1) 基于保管方式的重传;(2) 处理间歇式连通的能力;(3) 利用机会连接的能力;(4) 通过标识符后绑定来形成网络地址等功能来实现跨域通信.

| Fig. 2 Location of the bundle layer in the Internet architecture图 2 束层在Internet体系结构中的位置[35] |

早期的移动机会网络应用主要关注挑战环境下的通信需求,比如野生动物追踪[36,37]以及乡村通信[38]等.近年来,随着各类便携式设备的快速普及,利用移动终端进行数据收集以及终端之间内容共享的需求越来越强烈,为机会组网提供了更加广阔的平台,典型应用包括:

(1) 位置服务[19].定位的准确性,是各类基于位置的服务成功与否的关键所在.考虑到单个手机定位易受环境噪音的干扰以及需要用户一直手持设备的局限性,卡内基梅隆大学的研究团队提出利用多部手机协作感知用户的周围环境信息(声音、图像等),通过手机配置的蓝牙功能实现自主组网,从不同角度对同一环境进行协作感知.用户之间通过共享各自感知的环境信息,降低环境噪音的影响,提高定位的准确性.同时也解放了用户,不需要一直手持设备进行位置识别;

(2) 媒体服务[22].在许多大规模的文体活动中(现场演唱会、庆典、体育赛事等),用户所处位置对观看效果有较大影响,坐在后排或角落的人们由于视觉受限而影响观看质量.麻省理工学院移动与媒体实验室的研究团队提出了一种面向3G环境的多媒体共享架构CoCam.CoCam利用手机自带的摄像功能,坐在不同位置的用户通过分发、共享视频数据获得满意的视觉效果;

(3) 数据卸载[39].近年来,手机上网的网民数量已经超过计算机上网的网民数量.利用手机配置的蓝牙、WiFi功能自主组网实现数据卸载,一方面可以缓解移动互联网产生的数据流量对3G骨干网络造成的压力,另一方面可以降低手机用户的上网费用[29].Opp-Off是由马里兰大学和德国电信公司共同开发的一套自组织网络系统,当用户经历网络拥塞而又需要从骨干网下载一些对延时不太敏感的应用程序时(比如音乐、视频或电子书等),用户将这些下载任务移交给那些网络连通性能好的节点来完成;然后,节点之间组成移动机会网络交换、共享数据;

(4) 智能交通[10].利用用户携带的便携式设备对路况信息进行收集,经共享平台服务器处理后反馈给用户,向用户提供相对舒适、环保的出行路线或建议.比如,文献[10]利用智能手机上携带的传感器检测当前交通灯的颜色,与附近车辆内的感知设备一起组成一个临时的移动机会网络,通过共享信号灯信息来预测未来一段时间内信号灯的变化状态.基于对信号灯状态的预判,驾驶员动态调整开车速度,从而达到减少停车次数、降低燃油消耗的目的,同时也改善了交通状况;

(5) 突发事件[21].突发事件的随机性,使得很难通过传统的固定部署感知网络的方式对其进行监控.南加州大学的研究团队[21]提出了一种基于众包的突发事件侦测与跟踪系统——Medusa.当突发事件发生时(比如美国的“占领运动”),现场志愿者利用随身携带的手机对事件进行拍照或记录,然后通过一跳或多跳的方式将收集到的信息上传至服务器,分析整理后的信息及时通知有关用户.

1.4 移动机会网络研究内容作为一种新兴的网络形态,移动机会网络面临着许多在传统网络中不曾遇到的挑战,主要表现在以下几个方面.

1.4.1 移动机会网络中的用户激励用户的广泛参与是移动机会网络众多实际应用的基础.移动机会网络中,参与用户在数据传输过程中具有不同的社会行为.有的用户只愿意接收或转发自己感兴趣的数据,有的用户只愿意与自己熟悉的用户共享数据.用户的参与程度将不可避免地影响移动机会网络的性能[40,41].因此,有必要采取切实可行的激励机制来刺激用户之间的相互协作.

相关工作主要围绕以下几个方面开展研究:

a) 基于信誉度的激励机制[42, 43, 44, 45, 46].节点信誉度指的是网络中其他节点对该节点的信用评价.信誉度低的节点被认为协作性差,信誉度高的节点则具有较好的协作性.具体实施时,每个节点通过观察其他节点在网络中的转发行为对节点的信用进行打分;

b) 基于等价交换的激励机制.等价交换的主要特点是简单易行.两个节点相遇时,它们交换相同数量或价格的数据[47,48];

c) 基于虚拟货币的激励机制[49,50].该机制主要是用来避免等价交换机制所带来的一些问题(比如说在等价交换机制中,两个节点只能交换各自所需数据量的最小值,影响数据传输效率).如果一个节点参与到数据转发的过程中,它会收到一部分虚拟货币作为回报;同样,当它需要数据时,它要花费一部分虚拟货币进行购买;

d) 基于逆向拍卖的激励机制[51, 52, 53].在传统的数据竞拍过程中,出于成本的考虑,有的用户报出的竞拍价格较高,使得连续竞拍失败而退出转发过程.为了避免这种情况发生,近期的工作采用逆向拍卖的激励机制.当用户转发数据时,接收方采用逆向拍卖机制来对其进行收购;如果数据被收购,接收端将会支付给用户竞拍时要求的费用,从而达到刺激用户参与转发的目的.

1.4.2 移动机会网络中的隐私保护移动机会网络应用中最基本的前提就是需要用户之间的相互协作来转发数据.在这些数据中有可能携带与用户相关的敏感信息,如何保护用户的个人隐私,是移动机会网络面临的另一个重要问题.Ganti等人[54]设计了一种可以在手机上运行的轻量级数据加扰工具,通过对用户转发的数据进行加扰保护用户的个人隐私.考虑到用户使用的扰码来自于同一个分布,这样很容易被破解从而使得个人的隐私遭到窃取,Zhang等人[55]对上述方法进行改进,使得每个用户采用的扰码来自于完全不同的分布,且各扰码的分布会随着转发的数据而动态发生变化,这样就增大了隐私数据的窃取难度.

在基于加扰的隐私保护方法中,由于数据中被加入了其他干扰信息,当接收方利用这些信息进行建模的时候,就会对模型的精度造成影响.为了解决这个问题,Ahmadi等人[56]提出利用数据转换的方法来进行隐私数据保护,即在用户采集的数据中提取出和建模相关的、有用的特征信息,在转发数据的时候转发这些特征信息,然后用这些特征信息进行建模,这样得到的模型和利用原始数据建立起来的模型具有相同的精度.此外,在用户转发数据时,为了不使这些数据被人截获,Khuong等人[57]提出采用“空间斗篷”的思想来保护用户的隐私.

1.4.3 移动机会网络中用户接触行为分析对移动机会网络中节点的接触行为进行分析,是移动机会网络众多实际应用的基础.当前的研究工作主要遵循下面两条技术路线:

a) 基于数据集进行实际观察.通过对用户的移动轨迹进行分析,文献[58]发现,每个用户每天的平均活动时间呈明显的幂率分布;文献[59]的研究结果显示,用户的接触次数、接触时长均呈现重尾分布;在文献[27]中,Natarajan等人对新加坡国立大学在校学生一学期内接触情况进行了统计,他们发现,除了间隔时长之外,用户之间的其他重要度量指标诸如接触次数、接触时长等均服从幂率分布;文献[60,61]对大学校园、集市等5种场景下的数据集进行了分析,发现用户的移动性介于布朗移动模型与随机游走模型之间,满足截尾的帕累托分布;

b) 基于随机移动模型进行理论分析.文献[62]利用传染病模型对节点的接触情况进行了分析,研究结果表明:在随机移动模型下,节点之间的接触时长及间隔时长均服从指数分布.文献[63]分析了用户位置分布的时空相关性对其接触情况的影响,利用马尔可夫链对用户的接触情况进行了合理抽象,给出了文献[62]所获结论的一种更紧的上限表示.

1.4.4 移动机会网络中的路由问题相对于拓扑稳定的网络环境,在移动机会网络中,由于链路时断时续,很少存在端到端连通的路径,使得传统路由算法采用的先路由-后传输的工作模式无法有效运行.在这种情况下,机会路由作为实现间歇式连通环境下节点通信的理论基础,具有十分重要的研究意义.考虑到移动机会网络的弱连接性,目前机会路由采用边路由-边传输的工作模式.在这种工作模式下,当节点收到来自上一跳节点转发的数据后,节点携带该数据并等待下一跳转发机会的到来.针对需要转发的数据,如何选择合适的转发时机以及中继节点,是目前机会路由研究的关键问题.

2 移动机会网络中的路由问题机会路由是实现间歇式连通环境中数据收集与内容共享的一项重要支撑技术.本节对机会路由在评价指标、设计需求、算法分类、研究进展方面进行详细介绍.

2.1 评价指标虽然对机会路由的研究已经开展多年,但如何合理地评价一个算法的优劣,仍然是当前研究面临的重要问题[64].这里从路由算法有效性方面讨论几个重要的指标[65]:

2.1.1 投递率投递率是指成功接收的数据包个数与发送的数据包个数之间的比值.投递率是衡量路由算法好坏的最重要指标之一.在有限的传输时间内,接收到的数据包越多,投递率就越高.在目前小规模的移动机会网络原型系统中[10,66],多数采取洪泛策略传输数据,往往在取得高投递率的同时,伴随着高的数据转发代价.

2.1.2 转发代价转发代价是指在数据包传输过程中,转发的数据包总量与成功接收的数据包总量之间的比值.由于目前大多数机会路由算法采用多备份的数据转发策略来提高数据包的投递率,转发代价的值通常大于1.一个路由算法的转发代价越高,意味着它需要占用更多的系统资源,算法的可扩展性就越差.

2.1.3 传输延时传输延时是指数据包从发送端传输至接收端花费的时间.在移动机会网络中,该指标一般以分钟或小时为单位.传输延时一般与转发代价负相关,低延时通常伴随着高代价,反之亦然.

上述3个指标是评价机会路由算法性能优劣的重要参考.除此之外还有一些衍生指标,比如能量有效性(通常与转发代价正相关)、传输抖动(前后两次传输延时的差值)、传输效率(相同时间内传输的成功率)等.现有的转发策略大多是围绕两个或多个相互矛盾的指标展开研究,在这些性能指标上取得平衡,也是目前研究的热点和难点.

2.2 设计需求当前,移动机会网络下的数据转发策略主要针对特定应用场景,通过节点之间的相互协作完成数据传输.在上述过程中,需要同时考虑下面两个方面的需求:

2.2.1 机会路由算法的投递率与传输延时之间的平衡在移动机会网络中,随着节点的移动,数据包的传输路径动态变化,需要经过多跳转发才能到达接收端,在每一跳之间往往经历较长的等待延时,这样就造成高的投递率通常伴随着高的传输延时.

2.2.2 机会路由算法的转发代价与传输延时/投递率之间的平衡机会路由算法利用节点的移动性,通过节点之间的机会式接触传输数据,数据传输一般要经历很大的延时.为了提高数据传输效率,目前采取的策略是向系统中注入大量的冗余数据,通过同时传输数据的多个冗余备份来达到降低传输延时、提高投递率的目的.但同时,这种策略也占用了大量系统资源,加重了数据转发的代价.

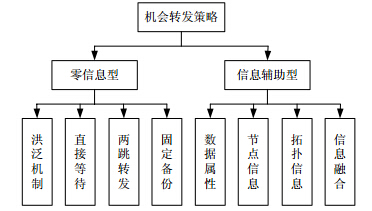

2.3 算法分类机会路由最初是为了满足稀疏移动的自组织网络环境下的数据通信需求而提出的[67].2003年,Fall等人[33]在SIGCOMM会议上进一步提出存储-携带-转发的数据传输机制来解决由节点的移动性所带来的链路间歇式连通性问题.从那时开始,机会路由便引起多个领域研究人员的关注(如深空通信[34]、车载网络[9]、P2P系统[68]、3G网络[39]).按照在设计数据转发策略过程中是否需要额外信息的辅助,我们把目前的机会路由算法划分为零信息型和信息辅助型两类(如图 3所示).

| Fig. 3 Classification of opportunistic routing methods图 3 机会路由算法分类 |

零信息型又可以细分为洪泛机制、直接等待、两跳转发、固定备份这4类.

(1) 洪泛机制.文献[69]提出了一种类似传染病扩散的洪泛算法Epidemic.当两个节点相遇时,首先交换对方缓存队列中的数据包ID.在此基础上,进一步判断并交换对方携带而自己没有携带的数据包. Epidemic算法具有最优的延时性能,但同时,网络的负载最大,算法的可扩展性最差;

(2) 直接等待.Shah等人[70]提出了一种源节点直接等待的数据传输机制,源节点只有在遇到目的节点时才将数据发送出去.显然,该机制的转发代价最低,但同时,在投递率和延时方面表现最差;

(3) 两跳转发.为了提高直接等待策略的传输效率,Zhao等人[32]提出了一种两跳转发的路由机制.源节点首先将感知数据转发给与之相遇的移动节点,然后由这些移动节点负责将数据转发给目标节点.通过将数据的多个备份限制在两跳范围之内,该机制降低了转发代价,同时,在一定程度上也加快了传输过程;

(4) 固定备份.与洪泛机制和两跳转发机制中不限制数据的备份数不同,文献[71]通过向网络中扩散一定数量的备份数据达到降低传输延时的目的.当两个节点相遇时,各自将携带的数据备份数目的一半分配给对方.当节点携带的数据备份数为1时,则采取直接等待策略.文献[72,73]通过在系统中的热点地区放置静态节点来改善固定备份策略的性能.当静态节点遇到移动节点时,将携带数据的一个备份转发给移动节点;当两个移动节点相遇时,采取二分法分配数据备份.

零信息型转发策略设计思路直观、易于实现,但由于在转发过程中没有考虑传输的数据、参与转发的节点、网络拓扑等因素对路由算法性能的影响,导致数据传输效率低,在投递率-延时-代价方面并没有达到比较好的平衡(见表 1).近年来,不少学者围绕信息辅助型转发策略展开研究,这也是当前研究的主流方向.

| Table 1 Performance analysis on four kinds of zero information based forwarding strategies 表 1 4种零信息型转发策略的性能分析 |

根据在设计转发策略时辅助信息的来源,信息辅助型转发策略又可以进一步划分为基于数据属性、基于节点信息、基于拓扑信息以及信息融合这4类.表 2总结了各类转发策略的研究内容,下面对每一类的主要工作逐一介绍.

| Table 2 Classification of information assisted forwarding strategies and their representative studies 表 2 信息辅助型转发策略分类及代表性工作 |

(1) 基于数据属性的转发策略

文献[74]提出一种基于数据包备份个数与数据包预期传输延时的转发策略.结合3个路由指标:最小化平均延时、最小化最坏情况延时、最大化特定延时,计算每个数据包的效用值.当两个节点相遇时,首先交换效用值最高的数据包.当缓冲区满时,删除效用值最低的数据包.文献[78]结合最大化投递率这一指标对上述工作进行了扩展,并提出了一种估计数据包备份个数的分布式算法.Prodhan等人[79]结合数据包的存活时间、跳数、备份个数以及数据包大小等因素,估计数据包的优先级.文献[29]首先利用网络编码技术将感知数据分解成多份编码包,然后采用混合整数规划方法来确定每个节点可以携带的编码包的数量.这种基于感知数据的转发策略的优点是可以从理论上获得最优的传输性能,缺点是需要一些全局性信息进行辅助(比如数据的备份个数),而这种全局性信息在移动机会网络中往往很难事先获得.文献[80]提出了一种感知数据时间敏感的路由策略,每个数据包被赋予了一个时间标签,该标签的值基于数据包的存活时间及优先级进行不同程度的衰退.

(2) 基于节点信息的转发策略

该类策略主要围绕中继节点与目的节点之间的接触概率、节点上下文信息(能量、移动速度、邻居变化情况等)、节点之间的社会关系、节点在网络中的社会地位等来选择下一跳节点.

· 接触信息

文献[81]利用节点之间的接触时长及接触次数,提出了一种基于节点接触概率的路由算法PROPHET.当两个节点相遇时,它们的接触概率增加,否则随时间衰退.PROPHET还考虑了节点之间接触概率的传递性问题,即:若节点a遇到节点b,节点b遇到节点c,那么节点a也有可能遇到节点c.文献[82]利用节点的接触位置及接触次数,分析了两跳邻居之间的接触概率.此外,基于节点的运动模式,文献[83]对节点之间的相似度进行了评价.

· 节点情境信息

文献[84]提出了一种考虑节点剩余能量、运动速度、邻居变化情况等情境信息的转发策略CAR.CAR通过对不同的情境信息设置不同的权值来评估节点参与数据转发的可能性;同时,利用信息的可获得性、可预测性来估计各类信息的权重.文献[85]结合节点的剩余能量,提出了一种差分概率的数据转发策略,即每个节点参与转发的概率依赖于该节点的剩余能量.这样一来,网络中节点的剩余能量处于一种动态平衡状态,从而达到最大化网络存活时间的目的.

· 节点社会关系

文献[86]提出利用节点的接触频率、平均接触时长、接触的规律性来识别节点的社会关系.该文献认为,朋友之间应该具有较高的接触频率、较长的接触时间以及相对固定的交互活动.以此为基础,设计了一种面向朋友关系的转发策略.在文献[75]中,Chen等人发现,用户的朋友关系具有稳定性.通过在邻居之间交换朋友关系,他们提出了一种基于用户社交图的路由算法,将计算节点的接触概率放在发送端进行,降低节点之间信息交换的次数.

· 节点社会地位

节点在网络中的地位不同,在转发过程中起的作用也不尽相同.将数据转发给社会地位高的节点,可以提高数据的投递率.基于这一点,工作主要围绕如何评价节点的社会地位展开研究.Bubble[87]利用传统社会化网络分析中的中介中心度计算节点的社会地位,结合K-CLIQUE[88]和WNA[89]方法对节点进行聚类,然后,同时考虑节点的中心度以及节点所在社区来设计转发策略.当数据包没有进入目的节点所在的社区时,数据包转发给中心度高的节点;当数据包到达目的节点所在的社区时,数据包转发给该社区内中心度高的节点.以此降低路由负载.文献[90]利用邻居节点的接触信息,分布式地估计节点的中心度和相似度,并融合二者为统一的SimBet度量.当两个节点相遇时,首先交换各自邻域知识,计算中心度和相似度,然后将数据包转发给SimBet值较高的节点.此外,文献[91]利用经典的PageRank算法分布式地计算节点的中心度,降低了传统社会化网络分析方法计算节点中心度的算法复杂度,取得了比较好的效果.文献[64]则对上述数据转发策略的能量平衡性问题进行了研究,他们的研究结果显示,相对公平的转发策略有助于提高网络性能.

(3) 基于拓扑信息的转发策略

文献[76]对节点在短时间内的邻居变化情况进行了分析,该文作者观察到网络中的某些节点在短时间内存在局部连通性,提出了一种基于节点连通性的转发策略.文献[92]针对网络拓扑在不同时刻的连通情况,提出了一种自适应备份数的转发策略.当网络状况向延迟容忍网络演变时,增加数据包备份个数;当网络状况向传统mesh网络演变时,减少数据包备份个数.文献[93]研究了网络社区结构对机会路由性能的影响,作者发现:在随机移动环境中,多备份路由机制具有较优的性能;而链路状态路由机制主要工作在节点移动性受控的环境中.

(4) 信息融合的转发策略

文献[77]提出了一种结合节点投递概率与数据包优先级的转发策略.首先对节点之间的投递概率进行比较来决定是否转发数据包,当决定转发时,优先考虑存活时间较短的数据包.在文献[94]中,Gunawarden等人观察到:在大部分情况下,将转发数据限制在两跳范围之内可以取得接近最优算法下的投递性能;同时,数据的多条转发路径之间存在着正相关性.结合这两点,他们提出了一种最大化投递率的转发策略.文献[95]结合公交车移动模式的半确定性及其接触情况,设计了一种投递率最大化的单备份路由机制.

下面对上述4类转发策略中最具代表性的工作进行进一步地介绍:

(1) 最大化数据包转发增益[74]

该转发机制中,每个数据包的转发增益有两部分来确定:其一是预测数据包转发给相遇节点后可以获得的延时增益,主要思路是结合节点之间接触的间隔时长进行估算;其二是该数据包的当前备份数.两者的比值为转发该数据包可以获得的转发增益.当两个节点相遇时,按照每个数据包转发增益的大小来决定数据包转发的顺序,直到双方完成交换或接触中断;当有一方缓冲区满时,删除转发增益最小的数据包.

(2) 基于社交图的转发策略[75]

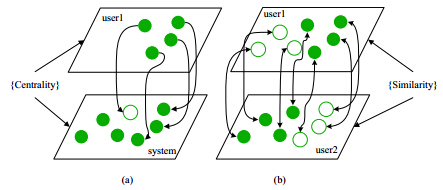

在大部分的信息辅助型转发策略中,节点对在决定转发数据之前需要交换各自的效用值(与目的节点的接触概率、节点的地位等).这样一来,信息交换的次数将随着转发次数的增长而增长,消耗大量的系统资源.文献[75]提出了一种基于社交图的转发策略,将节点效用值的计算放在发送端进行,从而避免过多的信息交换,提高转发效率.该文作者观察到:节点在不同时刻的朋友关系变化很小,具有稳定性.邻居之间通过交换各自的朋友关系可以得到一张描绘节点朋友关系的社交图,如图 4所示.图 4(a)为节点A的社交图初始状态,当节点A遇到B和K时,交换各自携带的社交图(如图 4(b)所示).

| Fig. 4 Social graph of node A图 4 节点A的社交图 |

基于社交图,发送端可以独立决定是否需要将数据包转发给相遇节点.比如说:当节点A遇到节点B时,如果节点A携带的数据包的目的节点是节点J,由于节点A知道B是J的一个朋友,因此决定把数据包转发给B;如果数据包的目的节点是节点N,则节点A放弃这次转发机会.

基于社交图的转发策略利用用户之间稳定的社交关系来提高转发效率,但同时,每个节点需要保存大量的社交信息,占用存储空间;另一方面,由于网络的弱连接性,当用户的社交关系发生改变时,社交信息有可能得不到及时的反映,存在信息陈旧的问题.

(3) 基于局部连通性的机会路由算法[76]

在移动机会网络环境下,虽然端到端的连通路径很少存在,但有可能存在一些局部拓扑连通的子集.利用这些局部连通的子集,可以采用单备份的转发策略来降低传统多备份算法中存在的重负载问题.该类算法的主要问题是连通集的维护问题,图 5显示不同时刻下两个连通子集的变化情况.在文献[76]中,作者用高斯分布表示这种局部连通性的变化情况,并结合节点对的接触概率来预测节点的转发效用.

| Fig. 5 Changes of the local connectivity图 5 局部连通性的变化 |

(4) 基于节点投递概率与包存活时间的策略[77]

该类转发策略包括两方面内容:a) 节点投递概率的计算;b) 数据包优先级的确定.文献[77]采用增量平均的方法计算节点之间的投递概率,节点的投递概率初始值为网络中节点个数的倒数.当两个节点相遇时,它们的投递概率加1,然后,所有节点对的投递概率采用增量平均的方法重新计算.最后,利用最短路径算法确定候选节点集.在进行转发决策的时候,考虑到节点对的接触时长以及节点缓冲区大小的影响,首先转发存活时间较短的数据包.

2.4 研究进展由于物联网动态时变性强,传统的IP网络路由方式难以适应,我们将IP网先路由后传输两者分离的方式,转变为物联网环境感知、传输、路由紧密联系、相互优化、协同应用三者不可分的方式,采用“存储-融合-携带-转发”的思想,从移动机会网络的信息扩散机理、能量有效的数据转发策略、节点社会性辅助的路由机制这3个方面,深入研究移动网元的机会转发策略,取得如下成果:

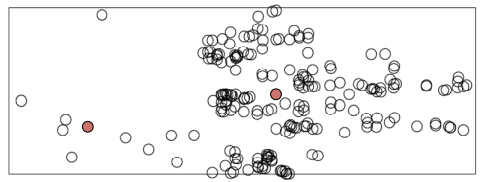

2.4.1 移动机会网络中的信息扩散机理研究移动机会网络中信息的扩散机理,是设计信息辅助型机会转发策略的基础;同时,在网络舆情处理、病毒预防等方面也具有非常重要的应用价值.已有的工作主要假定每个移动节点在网络中具有相同的扩散能力,然而在实际环境中,节点的位置分布由于节点的移动性而具有时空相关性,导致节点的扩散能力不同(如图 6所示,图中两个实心节点由于所处的位置不同,它们扩散数据包的能力具有显著差异),使得传统方法无法准确地刻画信息的扩散过程.针对节点具有不同的扩散能力这一事实,我们提出利用异质的传染率来刻画节点传播信息的能力[63].基于该传染率,利用马尔可夫链模型对移动机会网络信息的扩散情况进行了研究,给出了移动机会网络中信息扩散情况的更紧的下限表示.

| Fig. 6 Effects of the spatial-temporal correlation on node diffusibility图 6 时空相关性对节点扩散能力的影响 |

便携式设备能量受限的特点,是制约移动机会网络应用大规模普及的重要因素之一.如何以能量有效的方式完成协作感知任务,并达到较低的传输延迟、较好的数据投递率和感知质量,成为十分重要的研究内容.

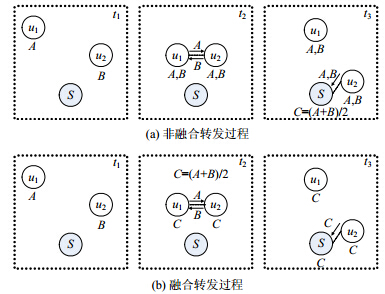

为了以较低的延迟和能量消耗完成一个满足特定感知质量需求的感知任务(比如说构建一幅城市中二氧化碳分布情况的感知地图),我们设计了一个称为COUPON的协同感知和数据转发框架.首先,注意到协同感知机制可以消除采样冗余并节省能量;然后,采用数据融合与机会转发相结合的方式进行数据收集.图 7对融合转发过程与非融合转发过程进行了对比,通过数据融合,可以减少数据传输量,从而节省能量消耗.具体地说,我们使用数据融合技术设计了两个协同转发机制:基于融合的传染路由机制(ERF)和基于融合的Binary Spray- and-Wait-Fusion(BSWF)机制[96].之前的工作假定每个数据包是独立扩散的,与此不同的是,我们考虑数据包在转发过程中是具有时空相关性的,并且基于传染病模型对融合转发过程下相关性数据包的扩散规律、网络传输负载、传输延迟等网络性能进行建模分析.我们从理论上证明了所提出的两种转发机制可以达到更好的投递延迟和传输负载的折中.同时,我们基于实际移动轨迹数据对COUPON框架进行了验证.仿真结果证明:协同感知机制与非协同感知机制相比可以减少93%的采样数,ERF机制与传统的传染路由机制相比可以减少78%的传输负载,BSWF机制与传统的Binary Spray-and-Wait(BSW)机制相比可以增加16%的投递率,并分别减少5%的投递延迟和32%的传输负载.

| Fig. 7 Illustration of the comparison of fusion-based and non-fusion-based data forwarding processes图 7 融合转发和非融合转发过程对比示意图 |

此外,现有数据转发的无区分化机制,将导致网络中节点的能量不平衡问题.为了保证节点能量平衡,并延长网络寿命,我们设计了区分化机制[85],基于不同节点的初始能量值为每个节点分配一个不同的转发概率值.我们对这种区分化机制下的数据分发规律进行数学建模,并提出了两个优化问题:(1) 在所有节点总能量消耗限制条件下最大化数据投递率;(2) 在每个节点能量消耗限制条件下最大化网络寿命.通过求解这两个优化问题,推导出适用于不同节点的最优数据转发概率.仿真结果显示:与现有的无区分化机制相比,我们设计的区分化机制可以在保证数据投递率的同时,达到延长网络寿命的目的.

2.4.3 节点社会性辅助的路由机制存储-携带-转发是解决移动机会网络中数据交换的一种重要技术手段.目前采用的多备份转发机制在加快信息扩散速度的同时,也加重了网络负载.为了提高系统的性能,我们以便携式设备具有的丰富社会属性为基础,围绕物联网终端节点的社会地位、节点之间的社会关系两个方面展开研究.

对于基于节点社会地位的机会转发策略而言,如何准确有效地估计节点在网络中的社会地位是一个关键问题.传统的采用社会化网络分析的节点中心度计算方法需要获取网络的全局性信息,无法满足分布式的机会转发需求.在对人们的移动轨迹进行分析之后,我们发现:日常生活中人们经常在一些相对固定的区域之间往返,人们的移动模式具有明显的自相似性.利用这种自相似性,我们提出了一种基于移动模式熵的数据转发策

略[97,98].该策略通过对节点访问不同区域的情况进行统计,挖掘节点的频繁移动模式.在此基础上,将整个网络系统抽象为一个超级节点,通过对单个节点移动模式的聚集,识别该超级节点的移动模式(称为系统的移动模式).最后,基于获取的这两类移动模式,结合信息熵理论量化节点的中心度以及相似性(如图 8所示).理论分析以及实验结果验证了所提方法的正确性、有效性.

| Fig. 8 Evaluation strategy of centrality and similarity with node mobility patterns图 8 面向节点移动模式的中心度及相似度量化策略 |

另一方面,利用移动机会网络中节点之间相对稳定的社会关系可以减少控制信息的交换次数,提高路由效率.我们对节点之间的社会关系在Epidemic算法和贪婪算法数据转发过程中的参与程度进行了分析,观察到3类现象:

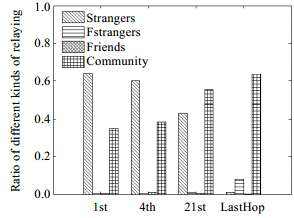

1) 陌生人具有两面性:一方面,许多陌生人出现在Epidemic算法的最短转发路径上,这说明陌生人可以加快数据包的扩散过程,具有积极的一面;另一方面,由于陌生人把数据包带到了其经常活动的区域,感染了该区域内的其他节点,进而加重了路由负载,陌生人又具有消极的一面;

2) 通过用部分熟悉的陌生人和社区伙伴代替原本应该出现在Epidemic算法最短路径上的部分陌生人,贪婪算法的确降低了负载,但增大了传输延时;

3) 伴随着数据转发过程的进行,陌生人所起的作用逐步降低,而社区伙伴所起的作用逐渐增大(如图 9所示).

| Fig. 9 Participation ratios of different social relationships at each hop of the shortest paths图 9 各种社会关系在最短路径上每一跳的参与比例 |

基于上面的观察结果,我们提出了一种面向节点社会关系的机会路由算法——STRON.STRON通过在数据转发过程中有意识地引入少量陌生人来提高路由效率[99].陌生人参与转发的概率随着转发过程的进行而逐步降低.实验结果表明:STRON在不影响传输延时的基础上,路由负载只有原有工作的四分之一左右.

3 机会路由亟待解决的问题 3.1 用户参与转发的个性化激励移动机会网络利用大量便携式设备从物理世界感知各种数据,并通过连续或不连续的接触进行数据转发.尽管智能移动终端的迅速普及为移动机会网络应用提供了海量的潜在用户,但由于数据在收集和传输的过程中需要耗费用户设备的大量资源(如能量、通信能力、计算能力等),且还需承担个人隐私泄露的风险,所以用户的参与意愿相对低下.同时,在移动机会网络环境中,用户参与意愿随着时空情境改变而呈现出动态变化的特点,这使得传统自组织网络中一刀切式的激励机制并不适用,需要对用户所处情境进行识别,并根据情境特点实施个性化的激励[100].

3.2 辅助信息的自适应获取为了提高零信息型路由算法的数据传输效率,移动机会网络中节点之间需要频繁分发、交换各类启发式信息来辅助数据转发.与此同时,这种方式也加重了感知设备的通信负载,不利于移动机会网络的大规模应用.如何解决机会路由过程中辅助信息的大量存储需求与感知设备资源受限之间的矛盾,是机会路由面临的重要问题.需要根据网络的局部连通情况与节点的邻域变化情况,自适应地调整辅助信息的分发与更新时机,设计轻量级的信息获取机制.

3.3 感知数据的时效转发移动机会网络中,由于用户联网时间不一、网络接入方式异构及网络通信手段多样,移动用户之间采用的是一种“弱”连接的方式.传统网络中,面向强连通网络环境的数据采集、聚合、传输技术难以用来解决移动机会网络中感知数据的时效转发问题.这需要根据移动机会网络中参与节点多、感知数据量大、数据感知连续的特点,综合考虑参与用户的社会属性[99]、感知终端能力、网络弱连接性和具体应用的需求,设计满足感知数据时效性需求的机会转发策略.

3.4 路由性能的通用性评价对移动机会网络的路由过程进行建模分析,是评价各类路由算法性能优劣的一种重要技术手段.当前的评价模型主要面向零信息型的路由策略,对于信息辅助型路由策略,研究人员目前普遍采用仿真或实验的手段进行定量观察,缺乏有效的定性定量分析机制.需要结合节点接触规律、数据转发路径的时空相关性[63]、网络拓扑局部稳定性等信息,研究通用的路由评价模型和方法.

4 结 论移动机会网络利用节点接触形成的通信机会逐跳地传输数据,这种机会传输的方式是移动感知数据交换的重要手段,与有意识主动部署感知网络进行数据收集方式相互补充,共同满足物联网透彻感知与泛在互联的需求.机会路由作为实现移动机会网络中节点数据传输的重要方法,具有十分重要的研究意义.本文在介绍移动机会网络概念、体系结构、典型应用的基础上,探讨了移动机会网络面临的挑战,详细阐述了机会路由算法的评价指标、设计需求与转发机制,从信息扩散机理、能量有效的数据转发策略、节点社会性辅助的路由机制这3方面介绍了我们的一些最新研究进展,并展望了进一步的研究方向.期望本文的介绍能为同行学者对这一新兴技术的关注与研究提供参考.

| [1] | Atzori L, Iera A, Morabito G. The Internet of Things: A survey. Computer Networks, 2010,54(15):2787-2805 . |

| [2] | Liu YH. The vision of next generation internet: From pervasive computing, CPS to Internet of Things. Communications of the CCF, 2009,5(12):66-69 (in Chinese with English abstract). |

| [3] | Ma HD. Internet of Things: Objectives and scientific challenges. Journal of Computer Science and Technology, 2011,26(6): 919-924 . |

| [4] | Wu HQ. Review on Internet of Things: Applications and challenges. Journal of Chongqing University of Telecommunications (Natural Science Edition), 2010,22(5):526-531 (in Chinese with English abstract). |

| [5] | Ma HD, Zhao D, Yuan PY. Opportunities in mobile crowd sensing. IEEE Communications Magazine, 2014,52(8):29-35 . |

| [6] | Zhou PF, Zheng YQ, Li M. How long to wait? Predicting bus arrival time with mobile phone based participatory sensing. In: Proc. of the ACM MobiSys 2012. 2012. 379-392 . |

| [7] | Liu YH. Crowd-Sensing computing. Communications of the CCF, 2012,8(10):1-4 (in Chinese with English abstract). |

| [8] | Yang Z, Wu C, Liu YH. Locating in fingerprint space: Wireless indoor localization with little human intervention. In: Proc. of the ACM MobiCom 2012. 2012. 269-280 . |

| [9] | Hull B, Bychkovsky V, Zhang Y, Chen K, Goraczko M. CarTel: A distributed mobile sensor computing system. In: Proc. of the ACM SenSys 2006. 2006. 125-138 . |

| [10] | Koukoumidis E, Peh L, Martonosi M. SignalGuru: Leveraging mobile phones for collaborative traffic signal schedule advisory. In: Proc. of the ACM MobiSys 2011. 2011. 27-140 . |

| [11] | Gnawali O, Fonseca R, Jamieson K, Moss D, Levis P. Collection tree protocol. In: Proc. of the ACM SenSys 2009. 2009. 1-14 . |

| [12] | Perkins C, Belding-Royer E, Das S. Ad hoc on-demand distance vector (AODV) routing. RFC3561, 2003. |

| [13] | Johnson D, Maltz D, Broch J. DSR: The Dynamic Source Routing Protocol for Multihop Wireless Ad Hoc Networks. Ad hoc Networking. Boston: Addison-Wesley, 2001. 139-172. |

| [14] | Xiong YP, Sun LM, Niu JW, Liu Y.Opportunistic networks. Ruan Jian Xue Bao/Journal of Software, 2009,20(1):124-137 (in Chinese with English abstract). http://www.jos.org.cn/1000-9825/3467.htm |

| [15] | Conti M, Kumar M. Opportunities in opportunistic computing. Computer, 2010,43(1):42-50 . |

| [16] | Liao Y, Tan K, Zhang ZS, Gao LX. Estimation based erasure-coding routing in delay tolerant networks. In: Proc. of the IEEE IWCMC 2006. 2006. 557-562 . |

| [17] | Karagiannis T, Boudec J, Vojnovic M. Power law and exponential decay of Inter contact times between mobile devices. In: Proc. of the ACM MobiCom 2007. 2007. 183-194 . |

| [18] | Shikfa A, Onen M, Molva R. Privacy and confidentiality in context-based and epidemic forwarding. Computer Communications, 2010,33(13):1493-1504 . |

| [19] | Cheng H, Sun F, Buthpitiya S, Griss M. SensOrchestra: Collaborative sensing for symbolic location recognition. Mobile Computing, Applications, and Services, 2012,76:195-210 . |

| [20] | Koukoumidis E, Peh L, Martonosi M. RegReS: Adaptively maintaining a target density of regional services in opportunistic vehicular networks. In: Proc. of the IEEE PerCom 2011. 2011. 120-127 . |

| [21] | Ra M, Liu B, Porta T, Govindan R. Medusa: A programming framework for crowd-sensing applications. In: Proc. of the ACM MobiSys 2012. 2012. 337-350 . |

| [22] | Toledano E, Sawaday D, Lippman A, Holtzman H, Casalegno F. CoCam: A collaborative content sharing framework based on opportunistic P2P networking. In: Proc. of the IEEE CCNC 2013. 2013. 158-163 . |

| [23] | Chaintreau A, Pan H, Crowcroft J, Diot C, Gass R, Scott J. Impact of human mobility on the design of opportunistic forwarding algorithms. In: Proc. of the IEEE INFOCOM 2006. 2006. 1-13 . |

| [24] | Jones EPC, Li L, Schmidtke JK, Ward PAS. Practical routing in delay-tolerant networks. IEEE Trans. on Mobile Computing, 2007,6(8):943-959 . |

| [25] | Rose F, Ruiz P, Stojmenovic I. Acknowledgment-Based broadcast protocol for reliable and efficient data dissemination in vehicular ad-hoc networks. IEEE Trans. on Mobile Computing, 2012,11(1):33-46 . |

| [26] | Ma Y, Jamalipour A. A cooperative cache-based content delivery framework for intermittently connected mobile ad hoc networks. IEEE Trans. on Wireless Communications, 2010,9(1):366-373 . |

| [27] | Natarajan A, Motani M, Srinivasan V. Understanding urban interactions from bluetooth phone contact traces. In: Proc. of the ACM PAM 2007. 2007. 115-124. |

| [28] | Wang S, Liu M, Cheng X, Song M. Routing in pocket switched networks. IEEE Wireless Communications, 2012,19(2):67-73 . |

| [29] | Zhuo XJ, Li QH, Gao W, Cao GH, Dai YQ. Contact duration aware data replication in delay tolerant networks. In: Proc. of the IEEE ICNP 2011. 2011. 236-245 . |

| [30] | Zhu H, Lin X, Lu R. An opportunistic batch bundle authentication scheme for energy constrained DTNs. In: Proc. of the IEEE INFOCOM 2010. 2010. 605-613 . |

| [31] | Yuan PY, Ma HD, Mao XF. The dissemination speed of correlated messages in opportunistic networks. In: Proc. of the IEEE ISCC 2011. 2011. 309-315 . |

| [32] | Zhao W, Ammar M, Zegura E. A message ferrying approach for data delivery in sparse mobile ad hoc networks. In: Proc. of the ACM MobiHoc 2004. 2004. 187-198 . |

| [33] | Fall K. A delay-tolerant network architecture for challenged internets. In: Proc. of the ACM SIGCOMM 2003. 2003. 27-34 . |

| [34] | Ivancic W, Eddy W, Stewart D, Wood L, Northan J, Jackson C. Experience with delay-tolerant networking from orbit. In: Proc. of the IEEE ASMS 2008. 2008. 173-178 . |

| [35] | Scott K, Burleigh S. Bundle protocol specification. RFC 5050, IETF Network Working Group, 2007. |

| [36] | Small T, Haas ZJ. The shared wireless infostation model—A new ad hoc networking paradigm. In: Proc. of the ACM MobiHoc 2003. 2003. 233-244 . |

| [37] | Haas ZJ, Small T. A new networking model for biological applications of ad hoc sensor networks. IEEE/ACM Trans. on Networking, 2006,14(1):27-40 . |

| [38] | Pentland A, Fletcher R, Hasson A. DakNet: Rethinking connectivity in developing nations. Computer, 2004,37(1):78-83 . |

| [39] | Han B, Pan H, Kumar A. Mobile data offloading through opportunistic communications and social participation. IEEE Trans. on Mobile Computing, 2012,11(5):821-834 . |

| [40] | Li Y, Su G, Wu D, Jin D, Su L, Zeng L. The impact of node selfishness on multicasting in delay tolerant networks. IEEE Trans. on Vehicular Technology, 2011,60(5):2224-2238 . |

| [41] | Keränen A, Pitkanen M, Vuori M, Ott J. Effect of noncooperative nodes in mobile dtns. In: Proc. of the IEEE WoWMoM 2011. 2011. 1-7 . |

| [42] | Li N, Das S. Radon: Reputation-assisted data forwarding in opportunistic networks. In: Proc. of the ACM MobiOpp 2010. 2010. 8-14 . |

| [43] | Wei L, Zhu H, Cao Z, Shen X. Success: A secure user-centric and social-aware reputation based incentive scheme for DTNs. Ad Hoc & Wireless Sensor Networks, 2013,19(1-2):95-118. |

| [44] | Bigwood G, Ironman T. Using social networks to add incentives and reputation to opportunistic networks. In: Proc. of the IEEE SocialCom 2011. 2011. 65-72 . |

| [45] | Dini G, Duca A. A reputation-based approach to tolerate misbehaving carriers in delay tolerant networks. In: Proc. of the IEEE ISCC 2010. 2010. 772-777 . |

| [46] | Lu RX, Lin XD, Zhu HJ, Shen XM, Preiss B. Pi: A practical incentive protocol for delay tolerant networks. IEEE Trans. on Wireless Communications, 2010,9(4):1483-1493 . |

| [47] | Buttyan L, Dora L, Felegyhazi M, Vajda I. Barter trade improves message delivery in opportunistic networks. Ad Hoc Networks, 2010, 8(1):1-14 . |

| [48] | Li QH, Gao W, Zhu SC, Gao CH. A routing protocol for socially selfish delay tolerant networks. Ad Hoc Networks, 2012,10(8): 1619-1632 . |

| [49] | Chen B, Chan M. Mobicent: A credit-based incentive system for disruption tolerant network. In: Proc. of the IEEE INFOCOM 2010. 2010. 1-9 . |

| [50] | Onen M, Shikfa A, Molva R. Optimistic fair exchange for secure forwarding. In: Proc. of the IEEE MobiQuitous 2007. 2007. 1-5 . |

| [51] | Lee J, Hoh B. Sell your experiences: A market mechanism based incentive for participatory sensing. In: Proc. of the IEEE PerCom 2010. 2010. 60-68 . |

| [52] | Jaimes LG, Vergara-Laurens I, Labrador MA. A location-based incentive mechanism for participatory sensing systems with budget constraints. In: Proc. of the IEEE PerCom 2012. 2012. 103-108 . |

| [53] | Yang D, Xue G, Fang X, Tang J. Crowdsourcing to smartphones: Incentive mechanism design for mobile phone sensing. In: Proc. of the ACM MobiCom 2012. 2012. 173-184 . |

| [54] | Ganti RK, Pham N, Tsai YE, Abdelzaher TF. PoolView: Stream privacy for grassroots participatory. In: Proc. of the ACM SenSys 2008. 2008. 281-294 . |

| [55] | Zhang F, He L, He W, Liu X. Data perturbation with state-dependent noise for participatory sensing. In: Proc. of the IEEE INFOCOM 2012. 2012. 2246-2254 . |

| [56] | Ahmadi H, Pham N, Ganti R, Abdelzaher T, Nath S, Han JW. Privacy-Aware regression modeling of participatory sensing data. In: Proc. of the ACM SenSys 2010. 2010. 99-112 . |

| [57] | Khuong V, Zheng R, Gao J. Efficient algorithms for K-anonymous location privacy in participatory sensing. In: Proc. of the IEEE INFOCOM 2012. 2012. 2399-2407 . |

| [58] | Henderson T, Kotz D, Abyzov I. The changing usage of a mature campus-wide wireless network. In: Proc. of ACM MobiCom 2004. 2004. 187-201 . |

| [59] | McNett M, Voelker G. Access and mobility of wireless PDA users. ACM SIGMOBILE Mobile Computing and Communications Review, 2005,9(2):40-55 . |

| [60] | Rhee I, Shin M, Hong S, Lee K, Kim SJ, Chong S. On the levy-walk nature of human mobility. In: Proc. of the IEEE INFOCOM 2008. 2008. 924-932 . |

| [61] | Lee K, Hong S, Kim S. SLAW: A mobility model for human walks. In: Proc. of the IEEE INFOCOM 2009. 2009. 855-863 . |

| [62] | Zhang X, Neglia G, Kurose J, Towsley D. Performance modeling of epidemic routing. Computer Networks, 2007,51(10): 2867-2891 . |

| [63] | Yuan PY, Ma HD. Impact of infection rate on scaling law of epidemic routing. In: Proc. of the IEEE WCNC 2012. 2012. 2934-2939 . |

| [64] | Mtibaa A, Harras K. Fairness-Related challenges in mobile opportunistic networking. Computer Networks, 2013,57(1):228-242 . |

| [65] | Song L, Kotz D. Evaluating opportunistic routing protocols with large realistic contact traces. In: Proc. of the ACM CHANTS 2007. 2007. 35-42 . |

| [66] | Eisenman S, Miluzzo E, Lane N, Peterson RA, Ahn GS, Campbell AT. The BikeNet mobile sensing system for cyclist experience mapping. In: Proc. of the ACM SenSys 2007. 2007. 87-101 . |

| [67] | Juang P, Oki H, Wang Y, Martonosi M, Peh LS, Rubenstein D. Energy-Efficient computing for wildlife tracking: Design tradeoffs and early experiences with ZebraNet. In: Proc. of the ACM ASPLOS 2002. 2002. 96-107 . |

| [68] | Zhang Y, Gao W, Cao G, La Porta T, Krishnamachari B, Lyengar A. Social-Aware Data Diffusion in Delay Tolerant MANETs. Handbook of Optimization in Complex Networks Optimization and Its Applications. Springer-Verlag, 2012. 457-481 . |

| [69] | Vahdat A, Becker D. Epidemic routing for partially connected ad hoc networks. CS2200006. Durham North Carolina: Duke University, 2000. |

| [70] | Shah R, Roy S, Jain S, Brunette W. Data MULEs: Modeling and analysis of a three-tier architecture for sparse sensor networks. Ad Hoc Networks, 2003,1(2-3):215-233. |

| [71] | Spyropoulos T, Psounis K, Raghavendra C. Efficient routing in intermittently connected mobile networks: The multiple-copy case. IEEE/ACM Trans. on Networking, 2008,16(1):77-90. |

| [72] | Yuan PY, Ma HD. Hug: Human gathering point based routing for opportunistic networks. In: Proc. of the IEEE WCNC 2012. 2012. 3024-3029 . |

| [73] | Wu J, Xiao M, Huang L. Homing spread: Community home-based multi-copy routing in mobile social networks. In: Proc. of the IEEE INFOCOM 2013. 2013. 2319-2327 . |

| [74] | Balasubramanian A, Levine B, Venkataramani A. DTN routing as a resource allocation problem. In: Proc. of the ACM SIGCOMM 2007. 2007. 373-384 . |

| [75] | Chen K, Shen HY. SMART: Lightweight distributed social map based routing in delay tolerant networks. In: Proc. of the IEEE ICNP 2012. 2012. 1-10 . |

| [76] | Gao W, Cao G. On exploiting transient contact patterns for data forwarding in delay tolerant networks. In: Proc. of the IEEE ICNP 2010. 2010. 193-202 . |

| [77] | Burgess J, Gallagher B, Jensen D, Levine B. MaxProp: Routing for vehicle-based disruption-tolerant networks. In: Proc. of the IEEE INFOCOM 2006. 2006. 1-11 . |

| [78] | Krifa A, Barakat C, Spyropoulos T. Optimal buffer management policies for delay tolerant networks. In: Proc. of the IEEE SECON 2008. 2008. 260-268 . |

| [79] | Prodhan A, Das R, Kabir H, Shoja GC. TTL based routing in opportunistic networks. Journal of Network and Computer Applications, 2011,34(5):1660-1670 . |

| [80] | Xiao M, Wu J, Liu C, Huang LS. Tour: Time-Sensitive opportunistic utility-based routing in delay tolerant networks. In: Proc. of the IEEE INFOCOM 2013. 2013. 2085-2091 . |

| [81] | Lindgren A, Doria A, Schelen O. Probabilistic routing in intermittently connected networks. LNCS, 2004,3126:239-254 . |

| [82] | Burns B, Brock O, Levine B. MV routing and capacity building in disruption tolerant networks. In: Proc. of the IEEE INFOCOM 2005. 2005. 398-408 . |

| [83] | Leguay J, Friedman T, Conan V. Evaluating mobility pattern space routing for DTNs. In: Proc. of the IEEE INFOCOM 2006. 2006. 1-10 . |

| [84] | Musolesi M, Hailes S, Mascolo C. Adaptive routing for intermittently connected mobile ad hoc networks. In: Proc. of the IEEE WoWMoM 2005. 2005. 183-189 . |

| [85] | Zhao D, Ma HD, Yuan PY, Liu L. Differentiated probabilistic forwarding for extending the lifetime of opportunistic networks. In: Proc. of the IEEE WCNC 2012. 2012. 3002-3007 . |

| [86] | Bulut E, Szymanski B. Exploiting friendship relations for efficient routing in mobile social networks. IEEE Trans. on Parallel and Distributed Systems, 2012,23(12):2254-2265 . |

| [87] | Pan H, Crowcroft J, Yoneki E. BUBBLE rap: Social-based forwarding in delay tolerant networks. IEEE Trans. on Mobile Computing, 2011,10(11):1576-1589 . |

| [88] | Palla G, Derenyi I. Uncovering the overlapping community structure of complex networks in nature and society. Nature, 2005, 435(7043):814-818 . |

| [89] | Newman M. Analysis of weighted networks. Physical Review E, 2004,70:056131 . |

| [90] | Daly E, Haahr M. Social network analysis for routing in disconnected delay-tolerant MANETs. In: Proc. of the ACM MobiHoc 2007. 2007. 32-40 . |

| [91] | Mtibaa A, May M, Diot C, Ammar M. PeopleRank: Social opportunistic forwarding. In: Proc. of theIEEE INFOCOM 2010. 2010. 111-115 . |

| [92] | Tie X, Venkataramani A, Balasubramanian A. R3: Robust replication routing in wireless networks with diverse connectivity characteristics. In: Proc. of the ACM MobiCom 2011. 2011. 181-192 . |

| [93] | Ochiai H, Esaki H. Mobility entropy and message routing in community-structured delay tolerant networks. In: Proc. of the ACM AlNTEC 2008. 2008. 93-102 . |

| [94] | Gunawardena D, Karagiannis T, Proutiere A. SCOOP: Decentralized and opportunistic multicasting of information streams. In: Proc. of the ACM MobiCom 2011. 2011. 169-180 . |

| [95] | Acer U, Giaccone P, Hay D, Neglia G, Tarapiah S. Timely data delivery in a realistic bus network. IEEE Trans. on Vehicular Technology, 2012,61(3):1251-1265 . |

| [96] | Zhao D, Ma HD, Tang SJ, Li XY. COUPON: A cooperative framework for building sensing maps in mobile opportunistic networks. IEEE Trans. on. Parallel and Distributed Systems, 2015,26(2):392-402. |

| [97] | Yuan PY, Ma HD. Opportunistic forwarding with hotspot entropy. In: Proc. of the IEEE WoWMoM 2013. 2013. 1-9. |

| [98] | Yuan PY, Ma HD. Differentiation forwarding with hotspot. Int’l Journal of Ad Hoc and Ubiquitous Computing, 2014,15(4): 227-238 . |

| [99] | Yuan PY, Ma HD, Duan PR. Impact of strangers on opportunistic routing performance. Journal of Computer Science and Technology, 2013,28(3):574-582 . |

| [100] | Zhao D, Li XY, Ma HD. How to crowdsource tasks truthfully without sacrificing utility: Online incentive mechanisms with budget constraint. In: Proc. of the INFOCOM 2014. 2014. 1213-1221 . |

| [2] | 刘云浩.从普适计算、CPS到物联网:下一代互联网的视界.中国计算机学会通讯,2009,5(12):66-69. |

| [4] | 邬贺铨.物联网的应用与挑战综述. 重庆邮电大学学报(自然科学版),2010,22(5):526-531. |

| [7] | 刘云浩.群智感知计算.中国计算机学会通讯,2012,8(10):1-4. |

| [14] | 熊永平,孙利民,牛建伟,刘燕.机会网络.软件学报,2009,20(1):124-137. http://www.jos.org.cn/1000-9825/3467.htm |

2015, Vol. 26

2015, Vol. 26