2 解放军信息工程大学, 河南 郑州 450000;

3 数学工程与先进计算国家重点实验室, 河南 郑州 450000

2 PLA Information Engineering University, Zhengzhou 450000, China;

3 State Key Laboratory of Mathematical Engineering and Advanced Computing, Zhengzhou 450000, China

计算机网络的出现,使得一个个孤立的信息通过数据交换构成了一个广阔的信息共享与交换平台,因此在网络中处处渗透着信息交换的思想.然而人们在享受信息共享与交换带来巨大优越性的同时,随之而产生的病毒传播、恶意攻击、非授权访问、信息泄露等问题也对网络的健康发展构成了重大的威胁.为此,人们采取了许多安全措施,如网络隔离、通过网闸摆渡要交换的数据、划分不同的安全域、在每个区域边界上部署防火墙对交换的数据进行安全检测等,这些技术解决了一部分数据安全交换的问题.但是,随着云计算、传感器网络、P2P网络等大规模复杂网络的快速发展,对数据安全交换技术提出了新的挑战.交换的数据不仅仅是静态的、固定大小的已知数据,而是一种连续的、无限的、快速的、随时间变化的流(如电视会议、实时监控、在线视频、股票交易等数据).所谓安全流交换,就是指将这种流从一个网络域安全的流转到另一个安全级别更高的网络域.传统的方法是在区域边界上设置防火墙来保证流入数据的安全性,但是现在网络上很多攻击都能穿透防火墙,因此需要在应用层缓存整个流再对数据进行复杂的信息过滤和检测等.这种方式不能满足时延低、实时性高、计算复杂度小、所需存储空间少的要求,而且针对流的特点缓存整个流再进行验证和检测也是不现实的.

针对流的特点,实现流交换的安全性关键有3点:

(1) 流的可信性由流源头来负责,即,从流的发源地确定流的身份及其可信性;

(2) 由于流的实时性和连续性,要能够即来即验证,实现对流片段完整性的实时检测;

(3) 流经路径的可信性,即,存在一条可验证安全性的虚拟的流交换路径.

基于以上分析,代理重签名技术凭借其独特的签名转换功能[1,2],可以实现很多适合于跨域流交换所需要的功能,如跨域透明认证、提供遍历的路径证明、分散代理的签名权利、简化证书管理等.但是现有的可证明安全性的代理重签名算法通常需要进行幂运算,效率较低,延时较长,不能满足实时性较高的动态流交换要求.因此,本文将陷门Hash函数的概念引入到代理重签名算法中,构造了一个可证明安全的适用于流交换的代理重签名方案.

1.1 相关工作 1.1.1 陷门Hash函数陷门Hash函数的概念最早来源于Brassard等人[3]提出的陷门承诺的思想,Krawczyk和Rabin[4]首次构造了一种陷门Hash函数,并基于该陷门Hash函数构造了一种变色龙签名方案.陷门Hash函数也称为变色龙Hash函数,是一种单向陷门函数,可以防止除陷门信息拥有者以外的任何人,能够对每次给定的输入计算出碰撞.陷门Hash函数最初被用来设计变色龙签名和不可否认签名[5],能够实现签名信息的不可抵赖性和不可传递性. 1990年,Even等人[6]首次提出了在线/离线签名方案.后来,Shamir和Tauman[7]应用陷门Hash函数开发了一种新的机制,称为“Hash-sign-switch”,它能够将任何一种签名方案转化为一种在线/离线签名方案.基于陷门Hash函数构造的在线/离线签名方案与变色龙签名方案所不同的是:变色龙签名方案中是接收者拥有陷门信息,而在线/离线签名方案中是签名者拥有陷门信息.

Ateniese和deMedeiros[8]在2004金融密码年会上第一次提出了陷门Hash函数密钥泄露的问题,并首次提出基于身份的变色龙Hash函数来解决密钥泄露的问题.所谓陷门Hash函数密钥泄露问题,是指当有多个用户对不同消息使用相同的陷门Hash值时,将会导致陷门密钥的泄露,详细说明见第2.3节.文献[8]的主要思想是,基于身份和一次交易信息构成一次性密钥信息来解决密钥泄露的问题.本方案中,签名伪造只能导致签名者恢复与一个交易相关的陷门信息,因此签名者不能拒绝其他交易消息的签名,同时又没有泄露密钥.但是这种思想只能解决密钥泄露的部分问题,因为每次交易都需要改变接收者的公钥.同年,Chen等人[9]第一次使用双线性对构造了基于GDH无密钥泄露的变色龙Hash函数.后来,Ateniese和deMedeiros又在文献[10]中对文献[8]进行改进,提出了3种无密钥泄露的变色龙Hash函数:一种基于双线对,另两种基于RSA假设.2009年,Gaoetal[11]提出一种基于Schnorr签名的无密钥泄露的变色龙Hash函数,然而该方案在签名者和接收者之间有一个交互 式的协议,违背了最初定义变色龙Hash函数和签名方案的本意.

不同的无密钥泄露的陷门Hash函数方案构造的签名方案主要分为两大类:

· 一类用于构造变色龙签名方案,该类方案通常采用一种短签名来构造一次性密钥来解决密钥泄露问题,如文献[8, 9, 10, 11, 12];

· 另一类用于构造在线/离线签名方案,该方案通常是通过构造不同的陷门元素来解决密钥泄露问题.例如:文献[13,14]提出一种特殊双陷门Hash函数族,将密钥分为两部分——长久密钥和一次性密钥;文献[15]分别基于DL和因式分解构造了多碰撞陷门Hash函数族;文献[16]在文献[14]的基础上加以改进,引入对称密钥的概念,构造了一种3陷门Hash函数.

但是,以上这些陷门Hash函数不适合实时的、存储空间有限的、连续的流交换方案.

最近,Chandrasekhar[17]提出了一种新颖的对陷门Hash函数的应用,将陷门Hash函数应用到签名分期偿还机制中,构造了一种基于陷门Hash函数的流认证方案.该方案大大提高了对流认证的效率,本文正是由此得到启发,将其扩展到代理重签名方案中,首次提出一种新颖的、高效的代理重签名方案.与文献[17]中的方案不同: 文献[17]中所提方案的陷门密钥由发送方掌握;而本文的方案陷门密钥由代理掌握,并且将一个由两方参与的流认证方案扩展为可由第三方控制的安全流交换方案.此外,基于本文所提出的陷门Hash函数构造的流交换方案消除了文献[17]所提方案中的幂运算和逆运算,极大地提高了计算 效率,缩短了交换时延.

1.1.2 代理重签名代理重签名是现代密码学的一个新兴研究领域.在1998年的EUROCRYPT上,Blaze,Bleumer和Strauss (BBS)[18]首次提出了代理重签名(proxy re-signature)的概念.代理重签名体制中存在一个半可信的代理,可以把受托者的签名转换为委托者关于同一个消息的签名,而这个代理人不能得到受托者或委托者的签名密钥,也不能任意生成他们的签名.

代理重签名的概念虽然很早就被提出,但是由于Blaze等人未给出代理重签名的形式化定义,人们很容易把它与其他签名类型(如代理签名、传递签名、群签名、多签名、聚合签名等)相混淆,而且Blaze等人提出的第一个代理重签名方案在受理人签名的产生过程和签名转换的过程中,用户需要进行k个幂指数计算,计算效率低,不适合在实际应用中使用.为了改变这种情况,Ateniese等人[19]给出了代理重签名形式化的定义,特别是与上述几种签名类型加以区别,并提出两个方案Sbi和Suni,其中,Sbi是双向的、多用的,Suni是单向的、单用的.但是,他们对安全属性的描述不够简练,所给出的用公式表示的安全模型存在很多冗余.第一个可证明安全的代理重签名方案Smb是由Shao等人[20]提出来的,同时还提出了第一个基于身份的方案Sid-mb.这两个方案最主要的问题是需要大量的公开参数和耗时的计算,而且他们定义的安全模型有很多限制,影响了方案在实际应用中的推广.

近年来,代理重签名成为密码学研究的一个热点,除了这些基本的代理重签名方案[19, 20, 21, 22]以外,还有一些特殊用途的代理重签名方案.如:研究从一种签名机制转换为另一种签名机制的代理重签名方案[23,24];研究解决代理重签名密钥泄漏问题的门限代理重签名方案[25-28];研究解决隐私保护问题的盲代理重签名[29];无证书代理重签名[30];简单、通用、可组合代理重签名方案[31]等.但这些方案都没有考虑对实时性、海量的动态流数据进行认证和签名转换的效率问题,成为代理重签名方案在大规模海量流数据中应用的瓶颈.本文将无密钥泄露的陷门Hash函数引入到代理重签名算法中,不仅可以大大提高代理重签名的实时性和安全性,还可以使代理重签名方案以一种高效的方式处理流数据.

1.2 论文的组织本文第1节介绍一些预备知识.第2节描述本文提出的一种新的无密钥泄露的陷门Hash函数,并对其安全性进行分析.第3节给出基于该陷门Hash函数的代理重签名方案的形式化定义.第4节基于椭圆曲线离散对数给出具体的用于流交换的基于陷门Hash函数的代理重签名方案.第5节对方案的安全性及效率进行分析,并在随机预言模型下证明该方案在适应性选择消息攻击下是不可伪造的.同时,将方案的效率与现有的几种典型的可证明安全性的代理重签名方案进行对比分析.第6节举例说明本文提出的代理重签名方案在流交换中的应用,并分析本方案在安全性方面和性能方面与传统的流交换方案相比的优势.第7节给出论文的结论.

2 预备知识 2.1 椭圆曲线离散对数假设令l为一个素数的幂,E(Fl)是有限域Fl上的椭圆曲线.令#E(Fl)为E(Fl)的阶,E(Fl)中元素P的阶为素数q且q|#E(Fl).记G是P生成的一个q阶循环群.椭圆曲线离散对数问题(ECDLP):给定(P,Q)ÎE(Fl),寻找一个整数aÎZq,使得在G中有Q=aP.

定义1(椭圆曲线离散对数假设) . 如果没有一种概率多项式时间(PPT)算法在时间T内以至少e的概率解决群G上的椭圆曲线离散对数问题,则称群G上的(T,e)-ECDLP假设成立.

2.2 陷门Hash函数定义2(陷门Hash族) . 一个陷门Hash族由一对二元组(I,H)所组成:

· I是一种概率多项式时间的密钥生成算法,输入1k,输出Hash/陷门密钥对(HK,TK),使得HK,TK的长度是k的多项式;

· H是一个随机的Hash函数族,H中的每一个函数关联一个Hash密钥HK,其作用于消息空间M中的一个消息和有限空间R中一个随机数.Hash函数HHK的输出与TK无关.

一个陷门Hash函数族(I,H)满足如下性质:

· 有效计算:给定Hash密钥HK和一对(m,r)ÎMxR,HHK(m,r)在多项式时间内可计算;

· 抗碰撞:不存在多项式时间的算法A,在只输入HK的情况下,以不可忽略的概率得到两对(m1,r1),(m2,r2)ÎMxR满足m1¹m2且HHK(m1,r1)=HHK(m2,r2)(其概率与HK有关,在这里(HK,TK)¬I(1k),且与算法A投掷的随机硬币有关);

· 陷门碰撞:存在一种概率多项式时间的算法.输入(HK,TK)¬I(1k),一对(m1,r1)ÎMxR和消息m2ÎM,输出r2ÎR满足:HHK(m1,r1)=HHK(m2,r2).如果r1在R上服从均匀分布,则r2在R上服从的分布与均匀分布在计算上是不可区分的.

2.3 代理重签名的标准模型定义3[19]. 代理重签名方案是一个多项式时间内的元组PRS=(KeyGen,ReKey,Sign,ReSign,Verify),满足:

(1) (KeyGen,Sign,Verify)是标准的密钥生成、签名、验证算法;

(2) 输入(pkA,skA,pkB,skB)后,重签名密钥生成算法Rekey为代理产生一个密钥rkA®B,rkA®B,能将Alice的签名转换为Bob的签名(Bob是委托者,Alice是受托者),pkA和skA是Alice的公钥和私钥,pkB和skB是Bob的公钥和私钥,skA在这个式子中不是必需的;

(3) 输入Alice的公钥pkA、消息m、Alice在m上的签名sA(m),重签名函数ReSign后,若Verify(pkA,m,sA(m)) =1,则输出sB(m);否则,输出^.

正确性:正确性要满足两个条件.对于消息空间中的任何消息m和公钥密钥对(pk,sk),(pk¢,sk¢¬KeyGen(1k)),假定s=Sign(sk,m)和rk¬ReKeyGen(pk,sk,pk¢,sk¢),则必须满足以下两个条件:

· Verify(pk,m,s)=1;且

· Verify(pk¢,m,ReSign(rk,s))=1.

即,所有由签名算法和重签名算法合法产生的签名均能通过签名验证.

3 一种新的无密钥泄露的陷门Hash函数本节在文献[13,14]定义的无密钥泄露陷门Hash函数的基础上进行改进,构造了一个新的基于椭圆曲线离散对数假设的无密钥泄露陷门Hash函数方案,并对其安全性进行了分析.

3.1 形式化定义定义4(双陷门Hash函数族). 一个双陷门Hash函数族由一个三元组(I,I¢,H)所组成:

· I是一种概率多项式时间的密钥生成算法,输入1k,输出一对长久Hash/陷门密钥对(HK,TK),使得HK,TK的长度是k的多项式有关;

· I¢是一种概率多项式时间的密钥生成算法,输入1k,输出一对一次性Hash/陷门密钥对(HK¢,TK¢),使得HK,TK的长度是k的多项式有关;

· H是一个随机的Hash函数族.输入1k,一对Hash/陷门密钥对(HK,TK),一对(m,r)ÎMxR和一个消息m¢¹m,输出一个碰撞参数r¢和HK¢,使得HHK(m,r)=HHK¢(m¢,r¢).当HK¹HK¢时,HK¢与其关联的陷门密钥TK¢称为一次性密钥对.

定义5. 一个双陷门Hash函数族(I,I¢,H)应满足如下性质:

性质1(有效计算). 给定Hash密钥HK和一对(m,r)ÎMxR,HHK(m,r)在多项式时间内可计算.

性质2(陷门碰撞). 存在一种概率多项式时间的算法.输入(HK,TK)¬I(1k),一对(m,r)ÎMxR和消息m¢ÎM,输出r¢ÎR满足:HHK(m,r)=HHK¢(m¢,r¢).如果r在R上服从均匀分布,则r¢在R上服从的分布与均匀分布在计算上是不可区分的.

性质3(抗碰撞). 不存在多项式时间算法A,在只输入HK的情况下,以不可忽略的概率得到两对(m,r),(m¢,r¢)ÎMxR满足:[m¹m¢]Ù[THHK(m,r)=HHK¢(m¢,r¢)].当HK=HK¢时称为简单碰撞,当HK¹HK¢时称为一次性碰撞.

性质4(抗密钥泄露). 不存在多项式时间的算法A,在输入一个长久Hash密钥HK,两个一次性Hash密钥HK¢和HK²,两对(m,r),(m¢,r¢)ÎMxR并且满足[m¹m¢]Ù[THHK(m,r)=HHK¢(m¢,r¢)]情况下,能够以不可忽略的概率得到长久陷门密钥TK.

性质5(语义安全). 在给定消息m的陷门Hash值C的情况下,m的条件熵H[m|C]等于m的熵H[m].换句话说,消息m的陷门Hash值C没有泄露任何关于m的信息.

3.2 一种基于椭圆曲线的无密钥泄露的陷门Hash函数方案本节基于椭圆曲线离散对数构造一种新的无密钥泄露的双陷门Hash函数方案.

定义6(一种基于椭圆曲线离散对数的无密钥泄露的陷门Hash方案EDL-MTH). EDL-MTH是一个四元组:

TH=(SysParGen,KeyGen,THGen,TrapColGen).

· SysParGen:令l为一个素数的幂,E(Fl)是有限域Fl上的椭圆曲线.令#E(Fl)为E(Fl)的阶,E(Fl)中元素的P阶为素数q且q|#E(Fl).记G为由元素P生成的子群.定义一个安全Hash函数f:ZqxG®Zq,则系统参数为params={G,q,P,f};

· KeyGen:使用系统参数params生成陷门/Hash密钥对,(TK,HK)=(a,Y),这里随机选择![]() ,计算

,计算

Y=aP.

· THGen:实体选择元素rÎZq,使用Hash密钥Y生成消息mÎZq的陷门Hash函数,陷门Hash函数定义为

THY(m,r)=f(m,Y)Y+rP.

· TrapColGen:给定陷门/Hash密钥对,(TK,HK)=(a,Y),![]() 及

及![]() ,计算碰撞

,计算碰撞![]() .步骤如下:

.步骤如下:

(1) 选择一次性陷门![]() ,计算K=bP;

,计算K=bP;

(2) 使用陷门密钥a和b计算r¢,使得THY(m,r)=THK(m¢span>,r¢),计算r¢=af(m,Y)-bf(m¢,K)+r.

3.3EDL-MTH方案安全性分析证明EDL-MTH方案的安全性,即证明在群G上的离散对数问题假设下,EDL-MTH满足定义5的5种性质.

定理1. EDL-MTH方案在(T,e)-ECDLP假设下,群G上的椭圆曲线离散对数问题是难解的.

证明:

(1) 有效性

给定Hash密钥HK和一对(m,r)ÎMxR,可以在多项式时间内计算出HHK(m,r).

(2) 碰撞性

假设给定Hash密钥(HK,HK¢)、陷门密钥(TK,TK¢)、一对(m,r)ÎMxR和消息m¢ÎM,找到r¢,使得:

f(m,Y)Y+rP=f(m¢,K)K+r¢P.

r¢值可通过下式计算得出:

r¢=af(m,Y)-bf(m¢,K)+r.

如果r在R上服从均匀分布,则r¢在R上服从的分布与均匀分布在计算上是不可区分的.

(3) 抗碰撞性

基于定义5,我们需要考虑两种情况:

(a) HK=HK¢(针对抵抗简单碰撞伪造);

(b) HK¹HK¢(针对抵抗一次性碰撞伪造).

· 情况(a):当HK=HK¢时.

抗碰撞伪造意味着假设输入系统参数params和Hash密钥HK,不存在一个PPT碰撞伪造者F,能够以不可忽略的概率e成功输出,满足[m¹m¢]Ù[THHK(m,r)=HHK(m¢,r¢)].

反证法.假设存在一个PPT碰撞伪造者F,能够以不可忽略的概率e成功输出,满足[m¹m¢]Ù[THHK(m,r)= HHK(m¢,r¢)].给定一个离散对数难题的实例áG,q,P,Yñ,其中,陷门/Hash密钥为(y,Y=yP).由于THHK(m,r)=HHK(m¢,r¢),可以得到等式:yf(m,Y)+r=yf(m¢,Y)+r¢mod q,从而推出y=((f(m,Y)-f(m¢,Y))-1+r¢-r)mod q.

因此可以求出y,违背(T,e)-ECDLP.得证.

事实上,情况(a)中描述的简单碰撞问题,就是引言中提到的著名的密钥泄露问题.通过以上分析可知:如果给定两对消息满足(m,r),(m¢,r¢)ÎMxR,则第三方就可以通过TK=((f(m,HK)-f(m¢,HK))-1+r¢-r)mod q成功地计算出陷门密钥TK,从而产生密钥泄露的问题.

· 情况(b):当HK¹HK¢时.

假设这里存在一个PPT碰撞伪造者F,能够以不可忽略的概率e抵抗定义6中提出的陷门Hash方案.给定Hash密钥HK,HK¢¹HK和系统参数params,在多项式时间运行F并输出ám,r,m¢,r¢ñ,这里,m¹m¢,r¹r¢,THHK(m,r)= THHK¢(m¢,r¢)具有不可忽略的概率.假设F可以构造一个PPT算法h,能够破解离散对数难题.给定一个离散对数

难题的实例áG,q,P,Xñ,h需要找到![]() 满足X=xP,h选择

满足X=xP,h选择![]() 计算Y=yP,独立平行运行伪造者F的两个实例,F的每个实例输入áG,q,P,Xñ是随机选择的.直到F的每个实例分别产生一个碰撞伪造

计算Y=yP,独立平行运行伪造者F的两个实例,F的每个实例输入áG,q,P,Xñ是随机选择的.直到F的每个实例分别产生一个碰撞伪造![]() 和

和![]()

![]() ,如果m1=m2或者r1=r2或者

,如果m1=m2或者r1=r2或者![]() 或者

或者![]() ,F重复执行.

,F重复执行.

给定![]() 并且

并且![]() ,我们获得下面两个线性等式:

,我们获得下面两个线性等式:

![]()

显然,以上两个线性等式是可解的,因此可以求出x和y,违背(T,e)-ECDLP假设.得证.

(4) 抗密钥泄露性

根据EDL-MTH方案,所谓抗密钥泄露意味着给定两个元组ám,r,HKñ,ám¢,r¢,HK¢ñ,这里,m¹m¢,r¹r¢并且THHK(m,r)=THHK¢(m¢,r¢),能够输出TK的一种PPT算法的概率是可以忽略的.

反证法.假设这里存在一种PPT算法,能够在多项式时间以不可忽略的概率输出TK,则可以通过下式计算出Hash密钥HK¢的离散对数TK¢:

TK¢=(f(m¢,HK¢)-1(f(m,HK)TK+r-r¢)mod q.

显然违背(T,e)-ECDLP假设.得证.因此,提出的陷门Hash方案是抗密钥泄露的.

(5) 语义安全性

由于m,r是独立的变量.因此条件概率m(m|C)=m(m|r)成立,那么我们就能证明条件熵H[m|C]=H[m]:

综上所述,基于(T,e)-ECDLP假设,EDL-MTH方案满足可计算性、碰撞性、抗碰撞性、抗密钥泄露性和语义安全性.

4 基于陷门Hash函数的代理重签名方案的形式化定义定义7(基于陷门Hash函数的代理重签名). 一个基于陷门Hash函数的代理重签名方案是一个六元组:

MTH-PRS=(ParGen,KeyGen,ReKeyGen,ReSignini,ReSignsub,Verify).

· ParGen:输入一个安全参数,输出系统参数par;

· KeyGen:输入系统参数par生成系统私/公钥对(sk,pk),陷门/Hash密钥对(TK,HK)=(x,Y);

· ReKeyGen:输入一个受托者的公私钥对(pkA,skA)和一个委托者的公私钥对(pkB,skB),输出一个重签名密钥rkA®B.代理者使用rkA®B可将受托者的签名转换为委托者的签名;

· ReSignini:初始化签名算法(与在线/离线算法不同的是,陷门密钥由代理掌握):

(1) 设初始化消息为m¢,选择一个随机数r¢,计算并存储![]() 这里,Y0为长久Hash密钥,

这里,Y0为长久Hash密钥,

则其相应的长久陷门密钥为x0;

(2) 受托者运行PRS的签名算法Sign生成对h的原始签名sA(h),但代理者不知道受托者的私钥skA的任何信息;

(3) 代理使用pkA,m¢,r¢验证sA(h)的有效性,若无效,则终止;

(4) 否则,运行PRS的重签名算法ReSign,输入sA(h),rkA®B,m¢,r¢,生成重签名sB(h);

· ReSignsub:后续信息重签名算法:

(1) 输入待签名消息mi,一个私钥skA,运行PRS的签名算法Sign生成消息mi的签名qA(mi);

(2) 使用公钥pkA验证qA(mi)的有效性,若Verify(pkA,mi,qA)=1,随机选择Yi并计算ri满足![]()

![]() ,输出qB(mi)=(ri,Yi);否则,输出^;

,输出qB(mi)=(ri,Yi);否则,输出^;

· Ver:验证算法:

(1) 初始信息验证.输入消息m¢,r¢,计算![]() 并保存在缓存中.若验证

并保存在缓存中.若验证![]()

r¢),sB)=1,则sB(h)是对应于公钥pkB的消息m¢的合法重签名;否则,输出^;

(2) 输入消息mi,若验证![]() ,则qB是对应于公钥pkB的消息mi的合法重签名;否则,输出^.

,则qB是对应于公钥pkB的消息mi的合法重签名;否则,输出^.

本节基于第3节提出的EDL-MTH方案构造一个新的代理重签名方案MTH-PRS,该方案可以将已有的任意一个代理重签名方案转换为一个用于流交换的代理重签名方案.本方案主要由五方实体参与:委托者、受托者(发送方)、代理、接收方和密钥管理中心.密钥管理中心负责密钥及重签名密钥的管理,由于篇幅所限,具体细节不在本文中讨论.这里,受托者相当于流的发送方,代理相当于一个具有认证和密钥转换功能的安全流交换服务器,委托者相当于流的被授权访问者,接收方通过验证委托者的签名判断交换的流的安全性.接收方不能直接验证发送方的签名,只能验证经过安全流交换服务器认证后转换的委托者的签名,从而实现由安全流交换服务器控制的跨域流交换.

定义8(流). 用S={b0,b1,…,bn}表示一个逻辑上有序的流,其中,bi=(mi,s)(0≤i≤n)表示流中的一个片段,mi表示片段bi的信息,s表示片段bi的签名.根据实现签名的层次不同,片段代表的含义有所不同.如:在网络层实现签名,则一个片段可以表示为一个数据包.

一个基于陷门Hash函数的代理重签名方案MTH-PRS=(ParGen,KeyGen,ReKeyGen,ReSignini,ReSignsub,Ver)由以下有效算法组成:

1. 系统参数生成ParGen:

令l为一个素数的幂,E(Fl)是有限域Fl上的椭圆曲线.令#E(Fl)为E(Fl)的阶,E(Fl)中元素的aP阶为素数q,且q|#E(Fl).记G为由元素P生成的子群.定义一个安全Hash函数f:ZqxG®Zq.给定陷门密钥/Hash密钥对:(TK,

HK)=(a,Y),这里随机选择![]() ,计算Y=aP.陷门Hash函数定义为

,计算Y=aP.陷门Hash函数定义为

THHK(m,r)=f(m,Y)Y+rP.

令PRS=(KeyGen,ReKey,Sign,ReSign,Verify)为任何一个可证明安全的代理重签名方,则系统参数为

par={E(Fl),G,q,P,f,THHK,PRS}.

2. 密钥生成KeyGen:

· 输入1k,运行原始签名方案的密钥生成算法KeyGen,输出一个受托者的公私钥对(pkA,skA)和一个委托者的公私钥对(pkB,skB);

· 输入1k,运行陷门Hash函数的密钥生成算法,输出长期Hash/陷门密钥对(HK=Y=xP,TK=x).

3. 重密钥生成ReKeyGen:

运行PRS的重密钥生成算法ReKey,输入一个受托者的公私钥对(pkA,skA)和一个委托者的公私钥对(pkB,skB),输出一个重签名密钥rkA®B.代理使用rkA®B可将受托者的签名转换为委托者的签名.

4. 初始块重签名ReSignini:

· 受托者生成初始块的原始签名,具体操作如下:

(1) 受托者A输入流片段的初始块消息m0、Hash密钥Y、一个随机数r0,计算![]() ,这里,Y0为长久Hash密钥,则其相应的长久陷门密钥为x0;

,这里,Y0为长久Hash密钥,则其相应的长久陷门密钥为x0;

(2) 受托者A计算![]() ,并运行PRS的签名算法Sign,在公钥pkA下生成对h的原始签名

,并运行PRS的签名算法Sign,在公钥pkA下生成对h的原始签名

sA=Sign(h),但交换代理不知道受托者的私钥skA的任何信息;

(3) 发送(m0,r0,sA)给代理;

· 代理接收到信息后进行认证,认证通过后生成重签名,具体操作如下:

(1) 输入(m0,r0)和长期密钥Y0,计算![]() 并保存在缓存中;

并保存在缓存中;

(2) 运行验证算法,若![]() ,则签名有效;否则,输出^;

,则签名有效;否则,输出^;

(3) 运行PRS的重签名算法ReSign,生成重签名sB:ReSign(sA,rkA®B,h)=sB;

(4) 将ám0,r0,sBñ转发给接收者.

5. 后续块重签名ReSignsub:

· 受托者输入后续待签名消息mi,运行PRS的签名算法Sign,生成消息mi的签名![]()

· 代理验证签名的有效性,若![]() ,则消息合法;否则,输出^;

,则消息合法;否则,输出^;

· 代理将合法消息的签名转换为委托者的签名.对于合法的消息mi,代理随机选择xiÎRZq,计算Yi=xiP,则(xi,Yi)为一次性陷门/Hash密钥对;计算ri=f(m0,Y0)x0-f(mi,Yi)xi+r0,则对消息mi的重签名为qB(mi)= (ri,Yi),并将ámi,qB(mi)ñ转发给接收者.

6. 验证Ver:接收方对接收到的信息进行验证.

· 初始块验证:

(1) 计算![]() ,并保存在缓存中;

,并保存在缓存中;

(2) 运行PRS的验证算法Verify,若![]() 签名有效;否则,输出^;

签名有效;否则,输出^;

· 后续块验证:

(1) 从缓存中恢复![]()

(2) 计算![]()

(3) 检测等式![]() 是否成立:如果相等则重签名qB(mi)=(ri,Yi)有效,否则无效.

是否成立:如果相等则重签名qB(mi)=(ri,Yi)有效,否则无效.

验证的有效性分析:由于ri=f(m0,Y0)x0-f(mi,Yi)xi+r0,于是可以得到下式:

因为sB是PRS中委托者对h的有效重签名,所以sB也是PRS中委托者对![]() 的合法重签名.

的合法重签名.

基于陷门Hash函数构造的代理重签名方案(MTH-PRS)的安全性可以归约为两个方面:(1) 所采用的代理重签名的安全性;(2) 所采用的陷门Hash函数的安全性,即,EDL-MTH方案的安全性.如果攻击者可以输出MTH-PRS的一个伪造,则意味着攻击者可以伪造一个代理重签名或找到陷门Hash函数的一个碰撞.因此,只要所采用的代理重签名方案是安全的且陷门Hash函数是安全的,则相应的基于陷门Hash函数的代理重签名方案也是安全的.

6.1 攻击模型本节攻击模型建立在文献[19,20,32]定义的代理重签名安全模型的基础之上.下面考虑一个游戏:

![]()

这里,1k是一个安全参数.![]() 是挑战者C和攻击者A之间的游戏.模型的具体描述如下:

是挑战者C和攻击者A之间的游戏.模型的具体描述如下:

1. 游戏建立

挑战者C以安全参数1k为输入,运行ParGen算法生成公开参数par,并将par发送给攻击者A.

2. 问询阶段

攻击者A在多项式时间内可以适应性地向挑战者C相应的预言机进行以下问询:

· 密钥预言机Dk:当攻击者A输入公钥pk向密钥预言机Dk问询时,密钥预言机Dk返回公钥pk相应的私钥sk给攻击者A;当攻击者A输入Hash密钥Y向密钥预言机Dk问询时,密钥预言机Dk返回Hash密钥Y相应的陷门密钥x给攻击者A;

· 重签名密钥预言机Dpk:攻击者A输入一个受托者的公钥pkA和一个委托者的公钥pkB向重签名密钥预言机Dpk问询,重签名预言机Dpk返回一个重签名密钥rkA®B给攻击者A;

· Hash函数预言机Of:攻击者A输入(m,Y)向Hash函数预言机Of问询,Hash函数预言机Of返回f=f(m,Y)给攻击者A;

· 陷门Hash预言机OH:攻击者A输入(m,Y)向陷门Hash函数预言机OH问询,Hash函数预言机OH选择mÎRZq,计算THY(m,r)=f(m,Y)Y+rP,并将THY(m,r)给攻击者A;

· 原始签名预言机Os:攻击者A输入(pk,Y,m)向原始签名预言机Os问询,原始签名预言机Os返回一个关于h=THY(m,r)在公钥pkA下的原始签名sA给攻击者A;

· 重签名预言机Ors:当攻击者A输入(pkA,pkB,m,sA)向重签名预言机Ors问询,重签名预言机Ors返回消息m的一个重签名sB给攻击者A.当攻击者A输入{b0,b1,b2,…,bn,mn+1}向重签名Ors问询(其 中,b0=(m0,sB),bi=(mi,ri,Yi)),重签名预言机Ors返回消息mn+1的一个重签名(rn+1,Yn+1)给攻击者A.这里,bn+1=(mn+1,

rn+1,Yn+1),并且![]() .

.

3. 伪造阶段

攻击者A的目标是输出一个或多个如下伪造:

· 类型1

攻击者A能生成一个新初始消息![]() 的合法签名

的合法签名![]() 和合法重签名

和合法重签名![]() 这里,

这里,![]() 从来没有被提交给Os问询,并且

从来没有被提交给Os问询,并且![]() 能通过MTH-PRS对初始块的验证,即,伪造了MTH-PRS方案所关联的代理重签名方案的一个原始签名和重签名.

能通过MTH-PRS对初始块的验证,即,伪造了MTH-PRS方案所关联的代理重签名方案的一个原始签名和重签名.

· 类型2

攻击者A输出一个伪造的流![]() 满足如下的条件:

满足如下的条件:

1) ![]() 未向预言机Os进行过问询;

未向预言机Os进行过问询;

2) ![]() 提交给Os进行问询,并返回

提交给Os进行问询,并返回![]()

3) ![]() 在公钥PKA,PKB下分别通过了MTH-PRS的初始块的验证,

在公钥PKA,PKB下分别通过了MTH-PRS的初始块的验证,![]() 在公钥PKB和Hash密钥Y下通过了MTH-PRS对后续块的验证.

在公钥PKB和Hash密钥Y下通过了MTH-PRS对后续块的验证.

攻击者在游戏后得到伪造MTH-PRS签名的优势定义为![]() 这里,概率的大小完全取决于挑战者和攻击者之间的抛币概率:

这里,概率的大小完全取决于挑战者和攻击者之间的抛币概率:

定义9(不可伪造性). MTH-PRS方案在适应性选择消息攻击下是不可伪造的,若对任意的攻击者A在多项式时间内赢得上述游戏的优势![]() 是可忽略的.

是可忽略的.

本节给出关于基于EDL-MTH的代理重签名方案的详细安全分析.在第2.3节中我们已经详细分析了MTH-PRS方案所关联的EDL-MTH方案的安全性,定理1证明了EDL-MTH满足可计算性、碰撞性、抗碰撞性、抗密钥泄露性和语义安全性.下面在定理1的基础上,证明MTH-PRS方案在适应性选择消息攻击下是不可伪造的.

定理2. 在随机预言模型下,假设采用的代理重签名方案PRS在适应性选择消息攻击下是不可伪造的,那么在群G上的(T,e)-ECDL问题假设成立的情况下,基于陷门Hash函数的代理重签名方案MTH-PRS在适应性选择消息攻击下也是不可伪造的.

证明:如果存在攻击者A可以在多项式时间内以不可忽略的优势![]() 攻破上述方案,则要么存在一个攻击者可以在多项式时间内以不可忽略的优势攻破PRS方案;要么存在一种算法能够以不可忽略的优势

攻破上述方案,则要么存在一个攻击者可以在多项式时间内以不可忽略的优势攻破PRS方案;要么存在一种算法能够以不可忽略的优势![]() 破解(T,e)-ECDL问题.

破解(T,e)-ECDL问题.

设(T,e)-ECDL问题的一个实例(P,aP)ÎG,B的目标是确定aP的离散对数aÎZq.

1. 系统建立Setup

B以安全参数1k为输入,运行ParGen算法生成公开参数par,并将par发送给攻击者A.

其中,B分别模拟Hash函数随机预言机Of和OH以及签名预言机Os和Ors来回答A的问询.此外,B还需维护3个初始化为空的Hash列表f List,H List和M List,用于保存A对随机预言机和签名预言机的问询以及相应B的模拟响应.

2. 问询阶段

· 当A以(mi,Yi)问询Of时,B进行如下的操作:

(1) 检查(mi,Yi)Îf List,如果存在,返回fi给A,也就是fi=f(mi,Yi);

(2) 否则,选择fiÎRZq,使得f(mi,Yi)=fi,并将fi保存在f List;

· 当A以消息m问询Os和Ors时,B进行如下操作:

(1) 检查ám,×ñÎM List,如果存在,返回ásA,sBñ给A;

(2) 否则,选择rÎRZq,计算![]() 和

和![]() 并将

并将![]() 保存在H List;

保存在H List;

(3) 运行PRS的签名算法Sign生成对h的原始签名sA=Sign(h),运行PRS的重签名算法ReSign,生成对h的重签名sB;

(4) 将ásA,sBñ保存在M List,并将ásA,sBñ返回给A;

· 当A以{b0,b1,…,bn,mn+1}问询Os和Ors时,B进行如下操作:

(1) 检查{b0,…}ÎM List(这里,b0=(m0,r0,sA,sB)),若不存在B,则返回^并中止;否则,B恢复M List列表的

信息为![]() .如果ipn,则问询无效,B返回^并中止;否则,重排{b1,…,bn}使得

.如果ipn,则问询无效,B返回^并中止;否则,重排{b1,…,bn}使得![]() 相似地,重排

相似地,重排![]() 得到

得到![]() 对于j=1,…,n,检查

对于j=1,…,n,检查![]() ,&l t;/ span>如果不等,问询无效,B返回^;

,&l t;/ span>如果不等,问询无效,B返回^;

(2) 如果ifn,则返回![]() (这里,

(这里,![]() 否则,B进行如下操作:

否则,B进行如下操作:

(a) 随机选择![]() ,恢复f0=f(m0,Y0),如果不存在,则中止;

,恢复f0=f(m0,Y0),如果不存在,则中止;

(b) 计算Yn+1=(f0Y0+r0P-rn+1P)/fn+1,这里,fn+1=f(mn+1,Yn+1),将ámn+1,Yn+1,fn+1ñ保存在表f List;

(c) 问询签名预言机Os获得受托者对消息mn+1的原始签名![]()

(3) 将![]() 保存到表M List与序列{b0,…}相关链的位置;

保存到表M List与序列{b0,…}相关链的位置;

(4) B返回![]() 给A,其中,

给A,其中,![]()

3. 伪造阶段

最终,A输出类型1或类型2的伪造.若A输出类型1的伪造![]() ,则意味着存在关于消息

,则意味着存在关于消息![]() 的签名

的签名![]() 是代理重签名方案PRS的伪造签名,与定理2的假设前提相矛盾.若A输出类型2的伪造

是代理重签名方案PRS的伪造签名,与定理2的假设前提相矛盾.若A输出类型2的伪造![]() ,则意味着下面两个条件必然有一个是成立的:

,则意味着下面两个条件必然有一个是成立的:

1) 假设A以m问询Os时得到响应ásA,sBñ,并且假设A以(b,m¢)(b=(m,r,Y,sA))问询Os得到响应ám¢,r¢,Y¢ñ,A

可以利用ám,m¢,r,r¢,Y0,Y¢ñ计算出Y的离散对数y0(即实现了密钥泄露),并用y0生成一个伪造的块![]() ;

;

2) A生成![]() ,使得

,使得![]() ,即,伪造了一个一次性碰撞.

,即,伪造了一个一次性碰撞.

以上任何一种情况,根据第3节中的定理1,B都可以计算出同一个消息m的两个合法签名(m,r,Y,qA)和(m,r¢,Y¢,qA),则可以通过a=(y0f(m0,Y0)+r0-r)/f(m,Y)mod q求得aP关于P的离散对数.

6.3 算法的效率分析流交换过程中,如果交换效率不高,会出现流断续现象,严重时会造成整个流的传输失败.而影响流交换效率的因素主要有两方面:一是交换过程所采用算法的计算复杂度带来的延时;二是由于高实时性通常采用的是不可靠的传输,会出现包丢失现象.因此,在交换过程中需要考虑包丢失所带来的延时.

本文提出的流交换方案主要思想是对初始块信息的处理采用原始的代理重签名方案,为的是充分发挥原始代理重签名方案在流交换中的优势(如流身份可验证性、流交换的可控性、简化流交换密钥管理等).但是针对流交换的实时性高、连续性强等特点,对后续流交换中的重签名生成算法和验证算法进行改进,引入了陷门Hash函数的思想,因此,本文在进行性能分析时只对后续流信息处理时的重签名算法和验证算法的效率进行比较.在本方案中,后续流信息交换时重签名的生成只需寻找陷门Hash函数的一次碰撞,对重签名验证也只需检测两个陷门Hash函数的值是否相等即可.

下面以一个具有n个数据块的流S为例,将已有的可证安全性的代理重签名方案和本方案的重签名生成算法和验证算法的效率进行比较,其结果见表 1.

| Table 1 Performance comparison of re-signature algorithm and verification algorithm 表 1 重签名算法和验证算法的性能比较 |

在本节中,我们通过一个典型的应用示例来说明MTH-PRS在流交换中的应用,并说明本方案在安全性方面和性能方面比传统的流交换方案有明显的提高.

7.1 应用示例本文关注的是使用改进的代理重签名方案实现实时的、高效的、安全流交换问题,目的是为组成数字流的每一块数据提供完整性,起源认证和不可抵赖性.

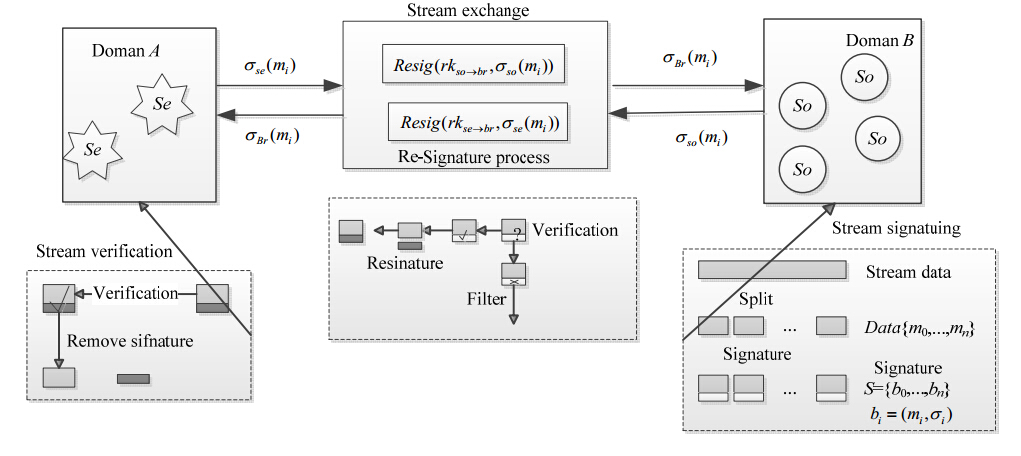

这里,我们以股票交易系统为例进行说明.在股票市场中有3个参与方:股票所有者、券商和股票交易所.其中,一个股票交易所为多个券商提供服务,一个券商为多个股票交易所提供服务.股票交易过程中,最重要的就是实时性和完整性,因此,股票所有者发出的交易请求必须经过签名,券商收到后要求能够做出快速响应,同时把验证后的请求发送给股票交易所.股票价格信息随时都在变化,股票所有者需要不断地与股票交易所进行交互才能实时地掌握股票信息,从而做出正确的决策.因此,整个股票交易过程中通常是一个频繁交互的流.这里,我们将MTH-PRS方案应用到股票交易过程中,图 1描述了基于MTH-PRS的安全流交换的工作原理图.股票所有者(stock owner,简称So)代表流的发送者,也就是代理重签名中的委托者;券商(brokerage,简称Br)代表安全流交换的控制者,负责对So提交的流进行验证并对通过验证的流进行重签名;股票交易所(stock exchange,简称Se)代表流的接收者.

| Fig. 1 The working process of stream exchange图 1 流交换工作过程图 |

安全流交换的具体过程如下:

(1) 我们假设这里存在一个密钥管理中心,负责产生、分发和管理密钥和重密钥;

(2) 当So要进行股票交易时,首先进行流初始化操作,生成初始块的签名sSo=Sign(rkSo,m0);券商收到请求后对sSo进行验证,验证通过后生成重签名sBr=ReSign(rkSo®Br,m0),并将初始化信息和sBr转发给股票交换所;Se对sBr进行验证,验证通过 后形成一条从股票所有者到券商、券商到股票交易所的安全流交换链;

(3) 在后续的交易过程中,So生成流中每个块的签名放入块负载信息中;

(4) Br收到块信息后,经验证后无需再计算重签名,只需按照MTH-PRS方案中的步骤5计算碰撞信息,将碰撞值加入信息块中转发给Se.对于没有通过验证的块不再进行转发,这样不仅可以过滤非法用户的流,又可以节约传输带宽和时间;

(5) Se收到信息后,无需再对签名进行验证,只需计算陷门Hash值并从缓存中恢复出相应的陷门Hash值进行比对即可.

7.2 安全性分析从安全的角度来看,在实际网络中,股票交易所通常位于安全性要求较高的内网,而广大股民通常都是来自互联网的用户,券商(相当于安全流交换服务器)将起到全面的控制与管理的作用:一方面,券商有效地隔离了非法股票所有者与股票交易所之间的直接交互,减少了互联网用户对股票交易所构成的安全威胁;另一方面,为了防止券商的权限过大(如,近期发生的光大证券乌龙事件),应用该方案可以有效降低券商权限,以保证股票所有者的合法权益.

在股票交易过程中,股票所有者将请求先发送给券商,得到放行确认,并同时由券商在请求中加入该券商的签名信息,再转发给相应的股票交易所.在整个过程中,与传统的签名方案相比,不仅可以验证股票所有者的签名,还具有中间券商的重签名控制,保证了交换源头身份的可信性、交换内容的完整性和交换方的不可抵赖性.而且对于券商的重签名还需要股票所有者的参与,限制了券商的权限,防止券商权限的滥用.另外,由于股票交易市场有着明确的编制与隶属关系,因此在密钥的分发和证书的撤消方面有着独特的优越性,可以最大限度地保证方案中私钥分发的安全性.此外,在第6.2节中已经证明:该应用采用的MTH-PRS方案在随机模型下是适应性选择消息攻击安全的 ,保证了签名的不可伪装性.以上分析表明,该流交换方案是安全的.

7.3 性能分析从性能的角度来看,将MTH-PRS应用于流交换方案与传统的流交换方案相比具有以下优势:

(1) 实时性高、鲁棒性强

由于对数据流是分块签名,且每块的签名和验证(当第1块验证通过后)不受其他块的影响,可以独立进行,因此可以实现对流中数据块的实时签名和验证,无需等待接收整个流后再做处理,减少了延时.此外,数据块的独立性使得当出现块丢失时不会影响对收到块的验证,能够容忍包丢失,具有较好的鲁棒性.

(2) 计算资源少

对流的验证主要依赖于对初始块的处理,因此,缓存中只需保留初始块的陷门Hash值,而且无需提供接收整个流的空间,所需存储空间小,可以应用于计算资源有限的设备中(如手机、智能卡等).

(3) 计算开销小,交换效率高

在不考虑网络拥塞的情况下,流交换中的时延主要产生在对流的重签名和验证.从第6.3节表 1的分析中可以看出:本文提出的MTH-PRS方案的效率比传统的代理重签名方案计算开销小、延时低、交换效率高.此外,券商还可以将来自不同股票所有者的流汇聚成一个流进行批验证,进一步提高重签名和验证的效率.

(4) 降低密钥管理复杂度

假设一个股票交易所可以为m个券商服务,一个券商可以为n个股票所有者服务,则传统的方案中股票交易所需要管理mn个公钥才能实现对所有股票所有者的验证,密钥管理复杂度为O(mn).采用本文方案对于股票交易所来说,只需管理m个公钥,复杂度为O(m);对于券商来说,只需管理n个公钥,复杂度为O(n).显然,

O(m)pO(mn),O(n)pO(mn),因此,本方案可以降低密钥管理的复杂度.

(5) 流经路径可信,流交换可控

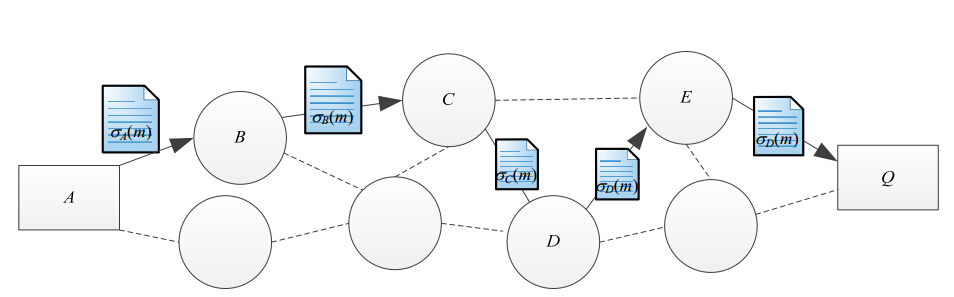

基于MTH-PRS实现的股票交易过程,从本质上是一种受控的流交换过程.券商可以对非法股票所有者的请求进行过滤、控制,或者说股票所有者和股票交易所之间必须经过第三方券商这条路径才能进行交换.对于流转过程复杂、流转路径要求严格的流交换应用,本方案的优势会更加突出.例如基于工作流的公文流转系统,如图 2所示,假设公文必须从A经过B,C,D,E逐级流转到Q,采用本文的方案可以在流转的节点上设置代理进行验证,生成下一步可验证的重签名,通过对签名的逐级验证和转换实现跟踪流交换路径和控制流交换范围的功能.

| Fig. 2 Document exchange path diagram based on the workflow图 2 基于工作流的文档交换路径图 |

综上所述,本文提出的基于MTH-PRS的流交换方案极大地改善了流交换的安全性和整体性能.本方案不仅可以广泛地应用于内、外网之间或不同安全域之间受控的流交换,也可以适用于云计算、物联网、P2P网络等大规模复杂网络环境下的应用.

8 结 论为了解决流跨域交换的安全问题,本文提出应用代理重签名技术实现对流源头认证、流数据完整性验证和交换的不可抵赖性.针对流交换的特点,本文引入陷门Hash函数的概念对代理重签名方案进行改进,提出一种新的无密钥泄漏的陷门Hash函数方案(EDL-MTH),并基于EDL-MTH构造一个适用于安全流交换的代理重签名方案(MTH-PRS).在随机预言模型下,证明了MTH-PRS在适应性选择消息攻击下是不可伪造的,并与已有的代理重签名方案进行了性能比较.其结果表明:在流交换中,本方案重签名效率更高,具有一定的实用性.将来的工作是在本文方案的基础上设计多流交换的动态 授权方案.

| [1] | Ateniese G, Fu K, Green M, Hohenberger S. Improved proxy re-encryption schemes with applications to secure distributed storage. In: Proc. of the 12th Annual Network and Distributed System Security Symp (NDSS 2005). Berlin, Heidelberg: Springer-Verlag, 2005.29-43 . |

| [2] | Taban G, Crrdenas AA, Gligor VD. Towards a secure and interoperable DRM architecture. In: Proc. of the ACM DRM 2006. Berlin, Heidelberg: Springer-Verlag, 2006. 69-78 . |

| [3] | Brassard G, Chaum D, Crépeau C. Minimum disclosure proofs of knowledge. Journal of Computer and System Sciences, 1988, 37(2):156-189 . |

| [4] | Krawczyk H, Rabin T. Chameleon Hashing and signatures. In: Proc. of the 7th Annual Network and Distributed System Security Symp. 2000. 143-154. http://www.freepatentsonline.com/6108783.html |

| [5] | Chaum D, van Antwerpen H. Undeniable signatures. In: Proc. of the Advances in Cryptology-Crypto’89. LNCS 435, Springer- Verlag, 1989. 212-216 . |

| [6] | Even S, Goldreich O, Micali S. On-Line/Off-Line digital signatures. In: Proc. of the Crypto’89. LNCS 435, Santa Barbara, Berlin: Springer-Verlag, 1990. 263-277 . |

| [7] | Shamir A, Tauman Y. Improved on-line/off-line signature schemes. In: Proc. of the Crypto 2001. LNCS 2139, Santa Barbara, Berlin: Springer-Verlag, 2001. 355-367 . |

| [8] | Ateniese G, de Medeiros B. Identity-Based chameleon Hash and applications. LNCS 3110, Springer-Verlag, 2004. 164-180 . |

| [9] | Chen XF, Zhang FG, Kim K. Chameleon Hashing without key exposure. In: Zhang K, Zheng Y, eds. Proc. of the 7th Int’l Conf. on Information Security (ISC). 2004. 87-98 . |

| [10] | Ateniese G, de Medeiros B. On the key exposure problem in chameleon Hashes. In: Proc. of the SCN 2004. LNCS 3352, Springer- Verlag, 2005. 165-179 . |

| [11] | Gao W, Li F, Wang X. Chameleon Hash without key exposure based on Schnorr signature. In: Proc. of the Computer Standards and Interfaces. 2009. 282-285 . |

| [12] | Chen XF, Zhang FG, Tian H, Wei B, Kim K. Discrete logarithm based chameleon Hashing and signatures without key exposure. Computers & Electrical Engineering, 2011,37(4):614-623 . |

| [13] | Chen XF, Zhang FG, Susilo W, Mu Y. Efficient generic on-line/off-line signatures without key exposure. In: Proc. of the ACNS 2007. LNCS 4521, Berlin: Springer-Verlag, 2007. 18-30 . |

| [14] | Chen XF, Zhang FG, Tian H, Wei B, Susilo W, Mu Y, Lee H, Kim K. Efficient generic on-line/off-line(threshold) signatures without key exposure. Information Sciences, 2008,178:4192-4203 . |

| [15] | Harn L, Hsin WJ, Lin C. Efficient on-line/off-line signature schemes based on multiple-collision trapdoor Hash families. The Computer Journal, 2010,53(9):1478-1484 . |

| [16] | Lin DR, Wang CI, Guan DJ. Efficient vehicle ownership identification scheme based on triple-trapdoor chameleon Hash function. Journal of Network and Computer Applications, 2011,34(1):12-19 . |

| [17] | Chandrasekhar S, Chakrabarti S, Singhal M. A trapdoor Hash-based mechanism for stream authentication. IEEE Trans. on Dependable and Secure Computing, 2012,9(5):699-713 . |

| [18] | Blaze M, Bleumer G, Strauss M. Divertible protocols and atomic proxy cryptography. In: Proc. of the Advances in Cryptology: EUROCRYPT’98, Vol.1403. Helsinki, 1998. 127-144 . |

| [19] | Ateniese G, Hohenberger S. Proxy re-signatures: New definitions, algorithms, and applications. In: Proc. of the ACM CCS 2005. Berlin, Heidelberg: Springer-Verlag, 2005. 3l0-319 . |

| [20] | Shao J, Cao Z, Wang L, Liang X. Proxy re-signature schemes without random oracles. In: Srinathan K, Rangan CP, Yung M, eds. Proc. of the Progress in Cryptology—INDOCRYPT 2007. Berlin, Heidelberg: Springer-Verlag, 2007. 197-209 . |

| [21] | Kim K, Yie I, Lim S. Bidirectional proxy re-signature scheme in indocrypt 2007. Int’l Journal of Network Security, 2009,9(1): 8-11. |

| [22] | Sunitha NR, Amberker BB. Proxy re-signature schemes: Multi-Use, unidirectional translations. Journal of Advances in Information Technology, 2011,2(3):165-176. |

| [23] | Sunitha NR, AmberkerBB. Proxy re-signature scheme that translates one type of signature scheme to another type of signature scheme. In: Recent Trends in Network Security and Applications, Vol.89. Berlin: Springer-Verlag, 2010. 270-279 . |

| [24] | Yang HB, Sun JL, Wang XA, Cui J. Proxy re-signature scheme from CBS to IBS. Advanced Materials Research, 2011(304): 355-358 . |

| [25] | Yang XD, Wang CF. Threshold proxy re-signature schemes in the standard model. Chinese Journal of Electronics, 2010,19(2): 345-350. |

| [26] | Yang XD, Wang CF, Lan CH, Wang B. Flexible threshold proxy re-signature schemes. Chinese Journal of Electronics, 2011,20(4): 691-696. |

| [27] | Yang PY, Cao ZF, Dong XL. Threshold proxy re-signature. Journal of Systems Science and Complexity, 2011,24(4):816-824 . |

| [28] | Yang XD, Wang CF, Zhang YL, Wei WY. A new forward-secure threshold proxy re-signature scheme. In: Proc. of the IEEE Int’l Conf. on Network Infrastructure and Digital Content (IC-NIDC 2009). 2009. 566-569 . |

| [29] | Deng YQ. A blind proxy re-signatures scheme based on random oracle. Advanced Materials Research, 2011,(204):1062-1065 . |

| [30] | David P, Jacques S. Security arguments for digital signatures and blind signatures. Journal of Cryptology, 2000,13(3):361-369 . |

| [31] | Hong X, Chen KF, Wan ZM. Simplified universally composable proxy re-signature. Ruan Jian Xue Bao/Journal of Software, 2010,21(8):2079-2088 (in Chinese with English abstract). http://www.jos.org.cn/1000-9825/3634.htm |

| [32] | Shao J, Feng M, Zhu B, Cao ZF, Liu P. The security model of unidirectional proxy re-signature with private re-signature key. In: Steinfeld R, Hawkes P, eds. Proc. of the Information Security and Privacy. Berlin, Heidelberg: Springer-Verlag, 2010. 216-232 . |

| [31] | 洪璇,陈克非,万中美.简单的通用可组合代理重签名方案.软件学报,2010,21(8):2079-2088. http://www.jos.org.cn/1000-9825/3634.htm |

2015, Vol. 26

2015, Vol. 26