2(清华大学计算机科学与技术系,北京 100084)

2(Department of Computer Science and Technology, Tsinghua University, Beijing 100084, China)

互联网已成为重要的信息基础设施,E-mail、社交网络、电子商务到网上银行等各种活动,都需依托互联网进行.然而,当前互联网的安全机制较为薄弱,系统性不强,各种欺骗、隐私窃取等恶意攻击泛滥,安全问题越来越引起人们的关注,互联网的可信任性已影响到国家经济发展以及社会的和谐稳定.在现有的互联网体系结构中,地址同时兼具身份与位置双重属性,这种语义过载的特性造成了大量基于地址欺骗的攻击,不仅严重扰乱互联网秩序,同时隐藏了肇事者的身份以致很难溯源追查.因此可以说,地址的安全性是构建可信任互联网的基础.但当前,互联网并不具备地址真实性验证的内在机制,地址的安全可信已成为亟待解决的重要问题之一.由Clark等人主导、美国多所高校联合研究的项目NewArch[1]明确指出:包括地址验证在内的身份验证体系,对下一代互联网安全具有关键意义.为了解互联网地址安全的研究现状,本文从研究体系、实现机制以及关键技术这3个维度对目前的地址安全技术进行了归纳研究,并在深入分析的基础上,对它们的地址欺骗防御能力、可部署性以及开销等指标进行了对比与评估.

Shoch最早给出了关于地址的定义——“An address indicates where it is”[2],该定义简单且容易被理解,类似于我们日常生活中的邮政系统,即地址标识了主体的地理位置.2011年,Woojik等人为了分析名字、地址、身份标识、定位标识这四者的关系,给地址赋予了一个新的定义——“An address denotes position to where an entity can be placed (or attached)”[3],并认为:地址在能够唯一标识主体的情况下,可以被作为身份标识使用.而在当前互联网体系结构中,IP地址的语义至少包括身份(identifier)和位置(locator)这两种属性[4],其中,身份属性用来标识通信对端,而定位属性代表拓扑位置,是路由寻址的基础.也就是说,具有持久性的身份标识与动态的拓扑位置其实是绑定在一起的,这难免会带来一系列的管理和安全问题.为了解决这些问题,研究者们开始从地址本身的构造方式、结构特征以及路由寻址协议着手进行创新性改造,也提出了很多替代传统IP地址的方案.由于实现思想及技术手段的区别,这些方案中的地址分别聚合了不尽相同的语义特征和属性空间.本文所论述的地址可以定义为:以某种方式产生,兼具位置标识、身份标识以及结构、安全、可扩展等多重属性的网络实体标签.而地址的安全主要是指地址属性中身份和位置属性的可信可控.

当前的互联网变得越来越庞大而复杂,已不具备通信双方互相信任的前提.Steiner的那副卡通画“On the Internet, nobody knows you are a dog”[5]非常形象地说明了互联网中用户的匿名性.上一节中提到的IP地址兼具身份和定位的语义过载特性带来了极大的安全威胁,甚至阻碍了互联网体系结构的演进发展.当前,互联网中的网络设备仅根据报文中的目标IP地址进行寻址转发,并不对源地址进行验证;核心协议BGP(border gateway protocol)缺乏路由信息认证机制,路由安全,尤其是地址前缀宣告的真实性面临极大的威胁.鉴于此,本文讨论的地址欺骗主要体现在以下两个方面:

1) 源地址欺骗:产生原因在于用户可以随意伪造报文中的源IP地址以隐藏身份,而数据平面无法验证一个节点是否拥有其所声明的源地址.互联网中大量的网络攻击(如Dos/DDos[6],flooding attack[7], smurf[8]攻击等)大都借助了源地址欺骗技术,使得追溯定位变得极为困难;

2) 地址前缀欺骗:前缀劫持是BGP面临的最主要的威胁[9],产生的根本原因在于互联网体系结构的控制平面缺少验证AS是否授权通告某IP前缀的安全机制,恶意AS可以对外宣告一个不属于自身的IP地址前缀以劫持网络流量,进行监听、篡改等恶意行为,文献[10, 11]分别从技术和经济的角度对前缀劫持进行了深入分析.

结合以上两类安全威胁,攻击者可以伪装成他人的身份进行非法操作,或是劫持路由地址前缀以改变分组流向,从而达到不可告人的目的,我们称这种行为为地址欺骗.

2005年,MIT ANA成立了Spoofer Project研究小组[12],通过全球范围内的测试主机向服务器发送源地址欺骗分组,来探测这些主机是否存在地址欺骗的能力,并用以进行不同欺骗粒度的统计.2012年11月18日发布的研究结果表明(如图 1所示[13]):有17.3%IP地址表示的主机、14.3%网络前缀以及23.3%的自治系统中的攻击者可以进行IP地址欺骗攻击(spoofable).这里的spoofable指的是至少可以成功伪造一个源地址,也就是说,实际可以伪造的IP 源地址将远远高于17.3%.虽然相比之前的数据,unspoofable的端系统(即能够被防御机制有效拦截的)数量大幅增加[14],但可执行地址欺骗的主机仍然占据着相当可观的比例.

近年来,地址前缀劫持事件也是层出不穷,给互联网的正常运行带来了极大的危害.其中比较著名的是2008年巴基斯坦的恶意劫持事件[15]:为了对国内用户屏蔽YouTube网站,巴基斯坦电信管理局在本国范围内宣告了伪造的地址前缀,但由于配置错误,导致该非法前缀向全球蔓延,从而造成大量用户对YouTube的访问中断.这表明:IP地址欺骗仍然是互联网中一个巨大的安全漏洞,必须引起人们的足够关注[16].

从上节中对地址欺骗的分析可知,互联网地址安全应包括源地址安全以及路由前缀安全两个方面:伪造的源地址隐藏了攻击者的身份,被劫持的地址前缀导致网络流量被重定位到非法目的位置.然而,当前互联网体系结构的数据平面和控制平面中都不具备地址真实性认证的安全机制.可以说,确保互联网地址身份及其位置属性的真实可信,已成为下一代互联网研究中重要的技术挑战[17].

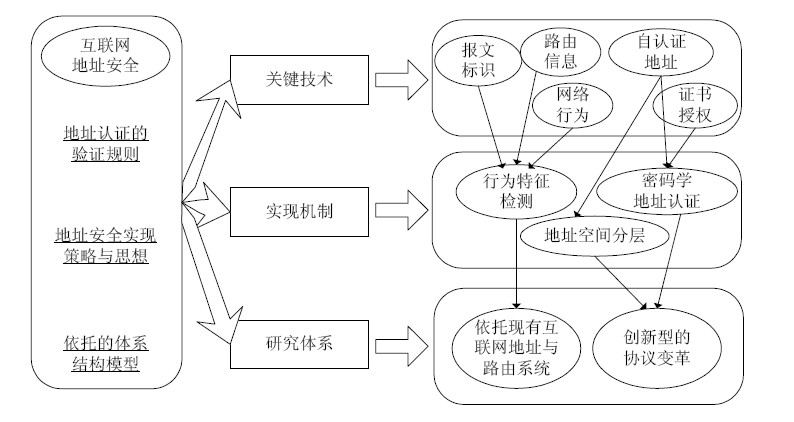

本文所论述的地址安全可以概括为(如图 2所示):通过一定的安全手段,保证地址身份标识的唯一性以及路由位置的真实性;确保地址(前缀)来自于授权使用方,在分配及使用过程中不被篡改、伪造;对于非授权的地址(前缀)应能及时检测或过滤,从而为互联网安全可信提供良好的基础.

| Fig.2 Definition of Internet address security

图 2 互联网地址安全概念 |

自1989年Bellovin指出基于地址欺骗是存在于互联网中一种极具威胁的安全问题[18]以来,地址安全研究不断推陈出新.一个优秀的方案应能在保证地址安全的同时还具有易于部署、开销低等特性,这将是地址安全研究面临的一个长期挑战.

地址和路由系统是当前互联网体系结构的核心,要对它们做出革新无疑是非常困难的.因此,早期的研究集中在体系结构缺陷的修补上,并不对地址或路由协议作本质革新.随着研究的不断深入,研究工作开始从地址的语义特征以及协议的扩展着手,以建立一套完整的路由寻址协议乃至从体系结构为出发点来解决地址安全问题.借鉴于互联网体系结构研究思路的划分,本文从是否对地址或路由协议进行扩展或革新的层面上,将地址安全研究归为“改良型”和“革新型”两类研究体系.

互联网几十年来取得了巨大成功,IP地址和域间路由协议BGP作为体系结构的核心基础,证明了其强大的适应性和稳定性,轻易地变革将会导致设计和部署上的巨大开销[19].鉴于此,“改良型”的研究思路采用“增量式修补”策略,在保证现有地址体系和路由协议稳定的基础上,通过增加检测机制以保障地址安全.这类检测方案的基本思想是:正常情况下,网络中的分组流向、路由状态等特征应当是稳定的,检测机制通过在主机、路由器或第三方进行监测与地址相关的网络特征,若出现异常,则怀疑发生了地址欺骗.如:伪造源地址的报文进入路由器的接口可能会发生变化;而地址前缀劫持常会被检测到多个AS 宣告相同前缀的异常现象(MOAS冲突)[20].

这类研究认为修补的方法缺少设计的指导原则[21],并且不能从根本上解决地址安全问题,只是一种事后的补救策略.因此,研究者们开始从协议的改进或更新入手来解决问题,研究的重点转向了在地址系统和路由协议中绑定安全机制,使用密码学的方法实现源地址的认证.主要研究工作包括创建能够自我验证的地址以及对源AS授权认证两方面.另外,为了解决移动性及路由可扩展性问题,业界提出了很多IP地址身份和位置标识分离(ID/LOCATOR split)[22, 23]的方案.虽然其初衷是为了建立一套基于身份、定位功能分离的新型互联网体系结构,但其解决了IP语义过载这一根本问题,因此对互联网的地址安全也具有十分重要的意义.

“改良型”方案具有较强的部署能力,但不能从源头上避免地址欺骗,而且大量补丁势必造成地址以及路由系统性能的下降;“革新型”的研究思路试图从根本上保证地址安全,但其所带来的开销以及实际部署能力不容乐观.图 3展示了互联网地址安全研究体系、机制、技术手段以及三者之间的隶属关系.

| Fig.3 Architectures, mechanisms and technologies of address security

图 3 地址安全研究体系、机制与技术 |

基于密码学的源认证机制能够对地址(前缀)宣告源进行授权认证,是一种欺骗避免机制,但其巨大开销带来的部署难题一直遭受质疑;从实际可部署的角度出发,基于行为特征检测的安全机制受到越来越多研究者的关注;而地址空间分层机制则重新定义了地址的基本语义和属性,对地址安全具有重要的意义.

无论是端系统的源地址欺骗还是地址前缀劫持,其根本原因都在于无法鉴别源的真实性,即无法验证源主机(AS)是否拥有其宣告地址(前缀)的授权.源认证是一种确认地址所有权的方法,基本思想是:在地址构造或BGP协议中使用密码技术进行源真实性鉴别,从而在根本上避免地址欺骗.基于密码学的源认证机制主要可以分为两类:自认证(self-certifying)的地址以及基于证书的公钥密码机制.

自认证的地址是指网络实体在不依赖于第三方权威的情况下能够证明自己对所宣称地址的拥有权,从源头上解决地址欺骗的问题.自认证的思想最早由Mazieres等人提出[24],底层通常使用加密的方法.产生自认证地址最直接的方法是将地址与公钥绑定,使用对应的私钥对消息进行签名.接收方使用发送方的公钥对消息进行有效性认证,这样无需外部安全基础设施的支持就可以实现源地址真实性认证.由于公钥的长度往往大于命名空间的长度,在实际方案中通常使用公钥的hash值命名节点.目前,构造自认证地址的思想已经得到了广泛的采用,如:CGA[25]地址的低64位是由基于公钥等一系列参数的哈希散列产生;TrueIP[26]则将IP地址直接作为公共密钥;AIP[27]最核心的部分在于使用了AD: EID这种自我验证的地址形态,其中,AD和EID分别是基于公钥散列产生的自治域及主机的全局唯一标识符.

基于证书的密码机制主要是针对源AS进行鉴别,即确认一个BGP发言者所在的AS是否具备宣告特定地址前缀的授权.其基本思想是:在BGP协议中增加PKI(公钥基础设施,public key infrastructure)机制,通过提供IP前缀和自治系统号码的授权证明来主动防范非法的前缀宣告.从信任模型上又可以分为集中式和分布式两类:集中式认证方案[28, 29, 30]依赖于严格的层次式PKI,以可信第三方为信任锚建立地址前缀、ASN(自治系统号)与公钥的绑定;而分布式认证[31, 32]没有一致的信任根,需要选择出信任的对等实体.一般来说,集中式认证安全能力比分布式要强,但部署难度更大.

该类机制借鉴了入侵检测的研究思路,通常包括两种基本组件:用于监测网络信息的监控设施以及提供匹配查询的网络特征库.基本思想是:将监测到的数据信息与事先采集的特征规则进行匹配,若发现异常行为,则进行报警或报文过滤.一般工作原理如图 4所示.

| Fig.4 General working procedure of detective mechanisms

图 4 检测机制的一般工作过程 |

源地址欺骗的检测规则分为基于路由和基于报文标识两种类型:基于路由信息的检测是指路由器利用路由表中的地址前缀及接口链路等信息生成验证规则,判断分组的出入接口是否符合该规则,以此鉴别源地址欺骗报文.这些方案[33, 34, 35, 36, 37]大都需要全局部署,且存在一个普遍问题:无法处理同一接入子网内地址伪造的问题.基于报文标识是指在分组头部插入标记或对分组进行签名,在主机或者路径上的路由器中通过检测分组头部字段的方式进行非法报文的验证及过滤.这类方案[38, 39, 40, 41]由于需要在报文中嵌入其他负荷,难免造成性能上较大的开销.另外,还有部分研究者专门针对源地址的定位提出了追踪回溯[42, 43]方法,同样也是通过添加分组标记来加以实现,但由于事后处理的设计思想及复杂的回溯算法,使其没有得到广泛应用.

地址前缀劫持监测机制根据网络信息或流量特征的变化来判断是否有欺骗的发生,根据监测的数据类型,可分为基于控制平面和数据平面两类:控制平面检测技术[44, 45, 46]大都采用被动监测路由信息(如路由更新报文)的方式,可部署性较好,但其检测结果的准确性和实时性都受到数据源的限制;基于数据平面的检测方法[47, 48, 49]多数要求设立若干观测点主动探测数据平面,根据观测到的特征(如传输路径或流量的变化)进行检测.另外,还有一些方案[50, 51]尝试同时收集两个平面的信息进行综合分析,但其准确性同样受到来自两个平面数据源的共同约束.

IP地址既充当定位符又作为标识带来了一系列路由可扩展性、移动性问题,为此,一些研究者们开始打破传统TCP/IP的限制,立足于创建IP地址身份和定位功能分离的体系结构[52, 53, 54, 55].这些方案大都采用两层命名空间的思想,将地址空间分为身份标识和位置标识两部分,其中,身份标识用来标识主体身份,位置标识用来进行路由,两者之间由一个映射系统负责相互转换.这类机制按实现位置主要分为两类:一类在主机侧实现分离,如HIP[56];另一类在边缘网络侧,由路由器等网络设备实现,如LISP[57]等.图 5以主机侧分离为例,说明了该机制的基本工作过程.

| Fig.5 General principle of ID/LOC split mechanism

图 5 身份与位置分离机制的一般原理 |

尽管这类机制并没有将地址安全作为主要设计目标,但在其中一些方案(如HIP)中,IP地址只标识主机位置及用于路由,主机身份标识HI(host identifier)基于主机公钥构造以保证其可信性.从地址生成技术来看,HIP同样属于自认证的地址机制,但地址空间分层思想考虑了IP地址语义过载这一根本性问题,将身份与位置剥离开,对于将来地址结构的发展有着深刻的影响,因此,本文将HIP纳入这一机制中进行阐述.

基于密码的源认证是一种欺骗避免机制,安全性好,但需要扩展地址和路由协议以及密码体系的支持,难免带来庞大的开销,实际部署难度大;攻击检测机制无法从根本上避免地址欺骗,只能进行事后的检测以降低攻击影响,但无需扩展协议,部署能力强,受到了研究者们的更多关注;地址空间分层机制从IP地址语义过载这一根本问题出发,旨在一体化地解决地址安全、路由可扩展以及移动性问题,但是部署迁移带来的开销也是相当可观的.地址安全机制的特点分析见表 1.

|

|

Table 1Analysis of address security mechanisms 表 1 地址安全机制分析 |

在本节中,我们以实现地址安全的基本技术手段作为分类依据,结合一些典型方案简要加以阐述分析.

基于路由信息是指路由器利用路由表中的地址前缀与接口链路的关系生成验证规则,通过检查流入的分组特征来验证是否为地址欺骗分组.

出入口过滤(ingress/egress filtering)[33]以IP前缀与子网的隶属关系作为验证规则,来判断是否为合法数据包.由边界网关路由器检查流入和流出的分组头部,对于一个边界网络内流出的数据包,若该数据包的源地址不属于该边界网络,则视其为欺骗数据包,称为出口过滤.同理,对于来自于该边界网络外部的数据包,如果这个数据包的源地址属于该边界网络,则判断其为源地址欺骗,称为入口过滤.该方案轻量且有效,但如果没有接近100%的部署率,则其效果将会大打折扣.

反向路径转发RPF(reverse path forwarding)[34]在验证规则中引入了接口信息.RPF认为:流入的任何源地址为d的分组,都将发送到目的地址为d的分组所转发的端口.也就是说,假如源地址为d的分组P从接口1进入,若路由表中没有á目的地址d,接口1ñ这一转发表项,则认为P是地址欺骗分组.但互联网中存在大量的不对称路由[58],势必造成一定的误判.

由于从特定源地址到特定目的地址所经过的链路是一定的,DPF(distributed packet filtering)[35]采用分布式过滤的方法.路由器通过维护路由信息来判断分组是否由错误的端口进入.假如一个攻击者想伪造一个源地址,他必须确保欺骗分组在每个经过的路由器中都由正确的端口进入.DPF实现原理如图 6所示:当节点H伪造节点C的报文时,节点G事先知道C的报文只会从固定的接口到达,因此丢弃H伪造的欺骗报文.实验结果表明,若有18%的网络部署DPF,就可以减少90%的地址欺骗报文,但在DPF中并没有提供一种路由器获取报文到达链路的方法.近年来,一些基于DPF的域间源地址认证方案[59, 60, 61]都提出了相应的解决办法,比如在IDPF(inter- domain packet filters)[59]中通过与直接邻居AS交换BGP消息来构建过滤规则,实现IDPF的路由器能够获取自治系统之间的关系信息,IDPF根据这些策略来确定从发送方到接收方可能的上游AS集合,并以此作为在域间进行欺骗分组过滤的标准.

| Fig.6 Detection in DPF

图 6 DPF的检测原理 |

SAVE(source address validity enforcement protocol)[36]提供了一种路由信息更新的机制,以允许每个路由器建立一张与转发表相对应的进入表(incoming table).正如转发表关联了接口与特定的目的地址空间,进入表将每个接口与合法的源地址空间绑定在一起.当分组到达时,便可以通过进入表来判断分组是否合法.SAVE在构建进入表时考虑了路由不对称带来的问题,但其更新消息的连续传递性,决定了无法进行增量式部署.

SPM(spoofing prevention method)[38]是一种域间地址验证方案,通过在报文中嵌入签名对来判断该数据包的合法性.源自治系统与目的自治系统共同协商一对动态变化的签名(s,d),其中,s表示源自治系统,d表示目的自治系统.当数据包发送时,源自治系统在报文中嵌入签名,到达自治系统d时,d对数据包的签名进行检查.

SPM开销较少,也具有较高的部署激励;但SPM是一种端到端的过滤机制,意味着路径中间的节点无法参与验证.

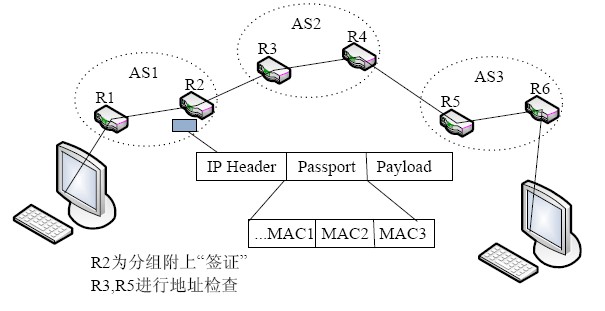

不同于SPM仅将目的自治域签名添加到报文中,Passport[40]添加所有经过的自治域签名.Passport定义一个自身的头部,类似于一个具有多个“签证”的“护照”,每个签证对应着沿途经过的部署Passport的自治系统.当报文到达时,自治系统将验证护照里对应的签证信息(如图 7所示).

| Fig.7 Illustration of passport

图 7 护照法示意图 |

Passport中的“签证”其实就是一个消息认证码(message authentication code,简称MAC),源自治系统使用与路径上每个AS共享的密钥计算出相应的MAC,将其嵌入到发送的分组中.当下游路由器收到这个分组时,便可以利用与源自治系统共享的密钥重新计算MAC值,以此进行地址验证.与SPM相比,Passport可以在伪造报文到达目的端之前进行过滤,但报文中嵌入的过多负荷造成了性能上的开销.

StackPi[41]使用TTL(time to live)作为分组标识域索引,并将标识域看作栈的形式.路径上支持StackPi的路由器分别将标记插入分组报文标识域.目的端接收到分组时并不清楚该分组的传输路径,但如果绝大多数分组都具有相同的标记,那么这些分组的传输路径则很可能是相同的.因此,一旦目的端系统识别出一个欺骗分组,即可过滤所有后续攻击报文.

HCF(hop-count filtering)[39]同样利用了分组的TTL变化规律,不同于StackPi的标记插入方式,HCF通过构造一张精确的IP地址与跳数计数的映射表áIP-Countñ来进行分组TTL的比对.

上述两种类型的部分方案已被路由器实际采用,在一定程度上减少了源IP地址欺骗的发生,但其关注面都比较单一,无法形成一套完整的地址认证安全体系.

2008年,清华大学和CERNET网络中心提出了基于真实IPv6源地址的网络寻址体系结构SAVA(source address validation architecture)[62],设计并实现了一种包括接入、域内、域间这3个层次的真实源地址验证系统,形成了一套有效而完整的源地址认证安全体系.接入子网的IPv6源地址验证目前的主要方案为SAVI(source address validation improvements)[37],主要原理是将IP地址动态绑定到交换机的端口上,通过建立三元绑定关系 á终端IPv6地址,终端MAC地址,接入设备的端口号ñ对流量进行过滤;自治域内源地址验证主要有入口过滤和CPF两种方案;域间使用的是SMA(state-machine based anti-spoofing)[63],通过对SPM进行扩展,建立信任联盟以实现真实地址的验证.以清华大学(AS45576)、中国电信(AS4134)两个AS成员为代表,已经部署了SMA方案组成信任联盟(如图 8所示),成员间彼此认证对方网络报文的真实性.

| Fig.8 Illustration of trusted alliance of SAVA

图 8 SAVA可信任联盟示意图 |

目前,SAVA正逐步部署于我国最大的纯IPv6网络CNGI-CERNET2之中.另外,在SAVA的基础上,清华大学联合中国电信分别针对IPv6接入网环境以及4over6过渡场景中的源地址认证作了深入的研究,并向IETF SAVI工作组提交了两项标准草案[64, 65].

利用加密产生地址的思想最初被应用于解决移动IPv6下的地址归属问题.为了保护IPv6网络中邻居发现协议(neighbor discovery protocol,简称NDP)的安全性,IETF的SEND工作小组提出了CGA(cryptographically generated addresses,即加密产生的地址)的模型并标准化为RFC[66].

CGA基于公钥产生地址,地址结构类似于IPv6,由64位子网前缀和64位接口标识符组成.不同的是,CGA的接口标识符是利用地址所有者的公钥、安全参数Sec等辅助参数通过hash计算形成的.图 9(a)说明了CGA地址的结构及生成过程.

| Fig.9 Data flows in generation and authentication of cryptographically generated addresses

图 9 CGA地址构造与认证过程 |

发送方用相应的私钥对要发送的数据进行签名,并以CGA生成的地址连带CGA参数数据结构一起发送出去.CGA接收方在收到数据后,通过对CGA参数重新散列等手段进行地址验证,具体验证步骤如图 9(b)所示.CGA的验证过程不需要额外的安全架构支持,但并不能确保经过认证的地址是否真的存在,且必须在部署了RSA算法的网络环境中才能使用,网络管理的难度较大.

另一种基于密钥产生的地址是由Schridde等人提出的TrueIP[26].TrueIP的核心思想是通过IBC(identity- based cryptography,简称IBC)[67]构造地址.基于标识加密(IBC)的概念最早由Shamir提出,用以解决公共密钥的复杂管理问题.IBC最大的优势在于使用了自认证的公共密钥.TrueIP正是基于这一点,直接使用IP地址作为公钥,不需要CA或PKI将IP地址绑定到其他公钥上,有效地减小了管理开销.在TrueIP中,发送方利用私钥对数据进行签名,证明自己对某个IP地址的合法拥有权,接收方利用公钥对其进行验证.

针对源地址安全的技术方案种类较多,且涉及到路由协议及安全的多个领域.为了清晰、直观地进行分析比较,我们从以下几个维度对它们进行分类(见表 2):

|

|

Table 2Analysis of source address security technologies 表 2 源地址安全技术方案分析 |

1) 验证的粒度:能够验证何种粒度IP地址的真实性,网络前缀的验证或是细粒度网络接口地址的验证;

2) 验证的部署位置:地址安全机制的部署位置,可以是在源端的接入交换机、边界路由器或者目的端;

3) 验证规则生成手段:基于何种技术或信息生成验证规则,包括利用路由信息、在报文中嵌入标识等;

4) 过滤的位置:过滤欺骗分组的地点,在欺骗分组到达目的之前的路径上过滤或是到达端系统时过滤.

地址前缀劫持的根本原因在于前缀和前缀宣告方之间缺乏安全绑定,一种典型的技术是在路由协议中增加PKI机制来验证源AS的身份,确认其地址所有权;另一类是攻击检测技术,基本思想是前缀劫持发生后能够被及时探测从而进行报警和恢复.

S-BGP(secure BGP)[29]是迄今为止相对完整的路由安全方案,采用两套PKI,分别用于地址所有权以及ASN (自治系统号)所有权认证,证书的签发并行于当前的地址分配系统,以ICANN为信任根,使用层次式的信任模型.ISP拥有两类证书:IP地址前缀证书和ASN证书,分别绑定了该地址前缀、ASN与该ISP的归属关系.为了对源和路径进行认证,S-BGP引入了一种可携带数字签名的路径属性,包括地址证明(address attestation,简称AA) 和路由证明(route attestation,简称RA):

· AA由地址前缀持有者产生,用来授予某AS宣告该地址前缀的权利;

· RA被路径上的每个AS使用私钥依次签名,这种嵌套签名的方式,使S-BGP具备了较好的路径验证 能力.

S-BGP的具体验证方式如图 10所示.

| Fig.10 Authentication procedure of S-BGP

图 10 S-BGP验证过程 |

soBGP(secure origin BGP)[30]是思科公司提出的一个轻量级方案,使用3类证书进行认证:EntityCert通过将AS号与公钥绑定以进行身份认证;AuthCert授权源AS宣告特定地址前缀;ASPolicyCert包含与当前AS相邻的所有AS列表,BGP路由器可以根据该证书计算出AS连接拓扑.BGP发言人在收到路由信息时,便可根据此拓扑验证路径的真实性.soBGP的源认证基于网状信任模型(Web of trust),无需严格的层次信任结构,但同时也相应降低了安全性;TBGP[71]定义了一组符合路由策略规范的更新与撤销规则,通过强制BGP路由器执行,从而形成一种信任传递关系,避免了仅仅依赖密码机制而带来的巨大开销.

S-BGP具有强大的路由安全能力,但同时也存在开销大、部署难等实际问题.为此,研究者们在S-BGP的基础上展开了大量研究工作,关注重点在于如何减小密码机制带来的开销[68, 69, 70].

基于控制平面的前缀劫持检测技术通常是将实时信息与历史数据的匹配结果作为检测规则,典型方案有MyASN[44],PHAS(prefix hijack alert system)[45]和Co-Monitor[46]等.

在MyASN中,用户首先需要注册,提供其所关注的地址前缀与源AS的映射关系;之后,MyASN系统会将实时监测的映射关系与事先采集的映射信息相匹配,若发现已注册的前缀被非法宣告,则生成地址源变更事件. PHAS类似MyASN,区别在于其本身并不采集BGP路由信息,而是利用诸如Route Views等公共路由数据. Co-Monitor基于“协作监测”的思想,让每个AS与其他参与者交换自定义的前缀-源自治系统映射信息,以形成一张全局映射表,同时监测本地BGP路由更新,一旦出现异常,则发出警报.

基于数据平面的检测技术主动发送探测数据包,并对返回的结果加以整理分析,从而进行检测判断.

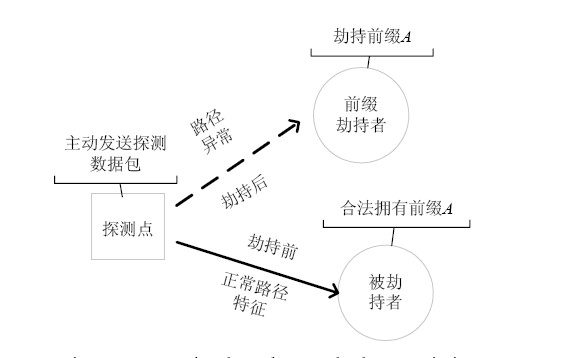

一般来说,网络上某点到目标前缀的路径是稳定的,当该路径出现明显变化时,则怀疑发生前缀劫持.基于这种思想,Zheng等人提出了一种分布式的检测方案[49].该方案周期性地探测从观测点到目标前缀的路径距离,并以是否发生显著变化为标准进行检测(如图 11所示).ISPY[47]是一种用来检测自身前缀是否被劫持的方案,其基本思想是:如果AS遭到前缀劫持攻击,该AS发送的数据包将无法收到回应(即自治域不可到达),因为响应分组的目的地址已被劫持.同时,前缀劫持造成的污染会导致基于该AS的可达性视图出现很多“断路”.为了提高判断的准确性,ISPY提出了“cut”值(即“断路”的数目)的概念,以区分自治域不可到达是否由前缀劫持所致.当“cut”值大于门限值时,则可判断前缀已被劫持.实验结果表明:门限值越大,误判的概率越小.类似的检测技术还有很多,如利用流量分布变化作为检测依据等[48],这里不再赘述.

| Fig.11 Detection based on path characteristic

图 11 基于路径特征的检测原理 |

综上可知:控制平面检测方法只需被动收集路由信息,实时性好,但检测结果的准确性在很大程度上受到数据集的限制;数据平面检测具备更强的部署能力,但需要不断地发送探测包,性能相对较低.

在BGP中,宣告非法地址前缀以及伪造AS_PATH都能够导致前缀劫持的发生[72],一种理想的前缀安全方案应当同时具备针对源以及路径的认证能力.基于密码的源认证技术通常具备路径认证能力,但计算和存储开销巨大;劫持检测技术可部署性好,但通常是以牺牲安全能力为代价.地址前缀安全技术分析见表 3.

|

|

Table 3Analysis of routing address prefix security technologies 表 3 路由地址前缀安全技术分析 |

如本文所述,地址安全方案数量众多,但通常关注面较为狭窄,而且大量的修补势必造成互联网的“臃肿不堪”.鉴于此,一些研究者提出了新型的安全路由寻址体系结构,旨在从根本上一体化地解决地址安全问题.

主机标识协议HIP(host identity protocol)[56]是一种典型的名址分离方案,最初由Moskowitz等人为解决IP网络中移动和多宿问题而提出.HIP在传输层和网络层之间插入了一个独立的新协议层——主机标志层HIL(图 12展示了现有体系结构与HIP的对比),利用加密的命名空间为每个通信主机赋予一个全局唯一的主机标志HI(host identity),而IP地址只用于数据包的路由与转发.

| Fig.12 Layer structure of HIP

图 12 HIP分层结构 |

主机标识符HI使用公钥表示,每一个HI可映射到一个或多个IP地址,这些IP地址标记了移动节点在网络中的位置.由于非对称密钥算法中的公钥长度并不一致,因此,HIP协议对HI进行单向散列变换,得到一个128位的主机标识标签HIT(host identity tag),用于绑定TCP连接.主机标志层HIL负责传输层与网络层报文中HIT与IP地址的转换.这样就可以实现áIdentity,HITñ以及áLocator,IPñ的绑定,从而实现了传输层和网络层的分离.HIP中,公钥的认证过程也就是主机身份的认证过程:在分组传递过程中,HIP使用自己的私钥对分组数据进行签名,对等实体收到签名的数据后,再用发送端的公钥进行认证,从而保证数据源身份的真实可信.HIT长度为128bit,与IPv6的兼容性较好,但主机及应用的部署迁移将会是复杂而又庞大的工程,需要进一步的实践证明其可用性.

所谓责任性(accountability)是指将可靠的网络实体与网络行为绑定在一起的能力.近年来,accountability的机制受到了业界的很大关注,并广泛用于解决网络体系结构中的安全问题.AIP[27]使用一种层次化的地址结构,使得网络层具有accountability的特性,并建立了一套完整的体系结构.AIP的核心在于自认证的地址标识,它将每个网络单元划分成一个或者多个责任单元Ads(accountability domains),每个AD都拥有全球唯一的ID号,为网络所在域(domain)的公钥Hash值;而AD中的每个主机唯一的终端号EID,则是相应主机公钥的Hash值(其中,AD,EID均为160位).因此在AIP体系结构中,主机就被表示为AD:EID的形式.

AIP通过扩展逆向路径转发(uRPF)[73]来进行地址认证:在第1跳路由器处,通过签名回询的方式验证直接相连的主机地址是否真实;在分组穿越的每个AD中,使用uRPF验证上一跳路由器地址的真实性.具体验证过程如图 13所示.

| Fig.13 Process of address authentication in AIP

图 13 AIP的地址验证过程 |

EID地址的验证过程如下:假设第1跳路由器R接收到没有认证的主机发来的分组,那么它将丢弃该分组并返回一个认证分组V,V中包含源分组中的源和目的地址、分组的hash值以及分组到达接口这3种信息的编码形式.R使用周期性更新密钥的HMAC(Hash-based message authentication code)对V进行签名.源主机必须通过使用与其EID相关联的密钥对V进行签名来证明自身的真实性.如果主机产生了正确的签名,R将缓存这条信息并正常转发剩余分组.AD层对于非信任AD中的主机发送的分组则使用逆向路径转发(uRPF)进行验证,但是,由于uRPF在多宿主及路由不对称情况下存在缺陷,因此,AIP通过结合发送认证分组的方式认证数据包的上一跳路由器的身份的真实性.

上一节分析了当前较为典型的地址安全方案的工作原理及特性.我们认识到,设计一种高效且易于部署的方案需要考虑到多方面的因素.一般来说,一种理想的地址安全技术方案应尽可能优化以下特性:

1) 地址欺骗防御能力:鉴别伪造地址(前缀)的能力,包括准确性、实时性等,还应结合追溯定位技术为审计追查提供基础;

2) 可部署性:对当前网络基础设施具备良好的兼容性,支持增量部署,为运营商提供部署激励;

3) 开销:方案的存储开销、计算开销、带宽开销等以及对网络性能造成的影响.

就目前来看,很少有哪一种方案或技术能够在各个方面都做得很优秀,安全能力与部署能力的矛盾始终是一个巨大的挑战.下面我们将当前典型的地址安全机制综合起来进行分析与比较.

所有的地址安全方案根据自身的部署情况,都具备一定程度的防范能力.一般来说,使用密码体系的方 案[29, 30, 40]安全能力更强;基于规则匹配的过滤机制[33, 34, 35, 36]的安全性依赖于部署程度;就实时性而言,路径上的检测方案[40]在地址欺骗造成影响前阻断,比目的端检测[38]实时性要好;控制平面的前缀劫持检测[44, 45, 46]的实时性要优于数据平面[47, 48, 49];在追溯定位方面,由于IP追踪需要路由器添加相应标签以重组信息,所以端系统过滤的机 制[38, 39]大都不具备溯源能力;基于自认证地址的方案[26, 56]以欺骗避免为目的,因此并没有考虑追溯定位.

IP分组头部部分字段的使用尚未标准化,基于对报文添加标识的方法[38, 39, 40]在实际部署时可能会产生一些不可预知的问题,因此可部署性不强.对于运营商的部署激励而言,过滤目的端欺骗分组的方案[38]比过滤源 端[33]的要强.一部分自认证地址方案CGA,TrueIP,HIP,AIP沿用了类似IPv6的地址结构形式,也考虑到了与现有协议的兼容性,因此具备增量部署的特性,但部署迁移过程复杂.依赖全局PKI支撑的集中式源认证机制实际部署难度很大,若只在局部部署,安全性能则大打折扣.

地址安全的实现需以存储开销、计算开销及带宽开销为代价,这些开销也是部分地址安全机制至今不能实际部署的主要原因.基于PKI安全机制的方案[29, 30]开销最大,自认证的地址基于密钥构造,同样有一部分计算和带宽开销.由于互联网“核心简单、边缘复杂”的设计思想,基于主机安全方案[40]的部署开销比基于路由器的要高.Ingress/Egress,RPF,DPF在源端过滤IP欺骗报文,开销相对较小;SPM及Passport需要维护一系列的签名信息,且存在路由器对流出分组进行标记并检查流入分组的计算开销;HIP的实现需要在传统TCP/IP的传输层网络层之间添加新的协议层,且加密解密过程较为复杂.AIP对现有网络体系结构进行了层次划分,增加了路由表数量,存储开销是需要解决的问题.

综合上述分析,我们在表 4中对一些代表性方案的性能指标进行了总结.

|

|

Table 4 Analysis and evaluation on Internet address security mechanisms 表 4 互联网地址安全方案分析与评估 |

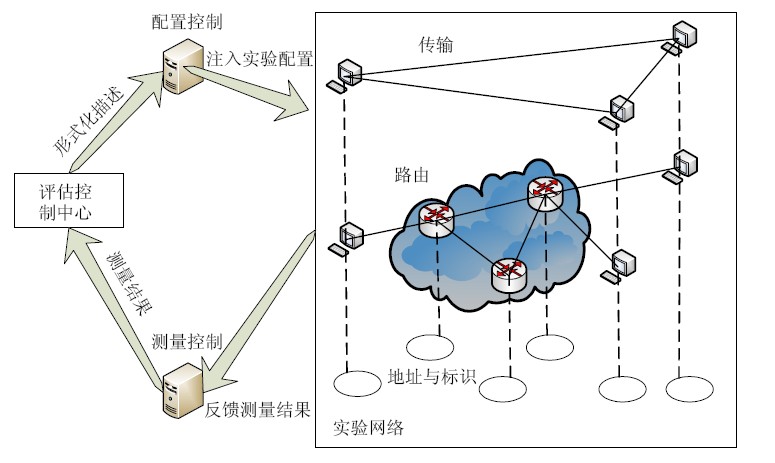

在众多地址安全解决方案中,安全性能与可部署性的矛盾是一个巨大的挑战,很难预测哪种方案未来将应用于互联网,目前也只有S-BGP进行过实际的部署实验.本文最后不是要提出一种地址安全方案,而是给出一种可以同时支持多种体系结构部署测试的通用实验平台的设想.在该平台中,可以对这些方案的实际性能和开销进行实验评估,并能给出一个直观的实验结果,从而进一步指出哪些特性会更加有利于实际部署.在这里,我们简单介绍一下通用实验平台的设计构想.

从互联网体系结构的层次及基本组成来看,我们认为该实验平台可在地址、路由、传输这3个通用模型的基础上来进行设计,图 14说明了实验网络平台的基本设计思路.

| Fig.14 Basic structure of general experimental platform

图 14 通用实验平台的基本结构 |

首先,研究人员根据脚本描述规则,将实验方案抽象并形式化;评估控制中心通过配置控制服务器将实验配置部署到整个实验网络;测量控制服务器负责收集网络测量和实验结果,进行汇总向控制中心报告;控制中心针对不同性能指标,利用相应的评估方法[74]对被实验方案的可部署性、开销等特性进行量化评估.

在这一节中,我们将重点以通用的地址与标识部署平台为例,简要介绍一下其设计方法.

通用地址平台可以为不同的地址标识方案提供统一的部署实验环境.为保证最大程度的通用性和可伸缩性,我们首先需要提供一套语义完备的、可解释当前乃至未来地址属性的描述规范,研究人员基于这套规范就可以自定义出所需地址方案.比如说,我们可以对当前各种地址方案总结归纳,抽取出可以涵盖地址属性的核心特征,如地址类型、地址长度、前缀、构造方式、安全性、映射及资源需求等,研究人员只需给出这些特征的属性值,通用平台便可根据此描述将实际方案部署到实验网络中.例如,可对IPv6地址结构使用XMLschema定义描述规范(如图 15所示).

| Fig.15 Description of IPv6 address using XML

图 15 基于XML语言的IPv6地址描述 |

另外,我们还需要抽象出地址相关操作的通用原语和API,使研究人员得以主动、可伸缩地参与和定制自己需要的地址与标识模型.例如:要在IPv6中增加SAVI机制,研究人员只需在上述描述规范中插入类似áxs: sProperty=“SAVI”/ñ的描述,该平台将能自动调用对应API以及分配所需资源;在部署实验过程中,研究人员还可以通过定义完备的API控制SAVI的绑定信息、过滤策略等,以便让系统能够按照自己所期望的方式工作.这样,我们便可以通过控制安全机制的运作过程对该方案的性能和开销进行具体的实验评估.

当前,互联网体系结构不具备地址真实性验证机制,源地址伪造与路由地址前缀欺骗给互联网乃至社会稳定带来了极大危害.本文从研究体系、实现机制以及关键技术这3个维度对地址安全研究进行了归纳分析,并对典型地址安全方案的性能指标进行了总结评估.基于自认证地址以及身份与位置分离的思想,是当前乃至未来一段时间的研究热点.

尽管当前网络中已经部署了一些安全机制,但由于开销及兼容性等问题无法形成统一的安全体系,对于防范地址欺骗的效用是有限的.鉴于地址安全的重要性以及部署难题,从设计、部署、实验这3个角度来看,我们认为,未来的相关研究应包括以下3个方面:

(1) 解决安全性能与开销之间的矛盾.

本文中提到的基于密码的机制[25, 26, 27, 28, 29, 30]虽然安全能力强,但大都使用了复杂加密算法以及需要全局PKI的支持,难以带来部署激励.目前,较新的研究都是在围绕如何减少加密开销的层面上[68, 69, 70].另外,在保证低开销的前提下,提高检测机制的准确性和实时性也是研究热点之一[47].

(2) 安全机制实际部署的策略与分析.

在现有的互联网体系结构中部署一种新机制,必须考虑到兼容性、开销等多方面的因素,而一种有效的部署策略也是值得深入研究的问题.如Gill等人[75]使用基于效用的模型对S-BGP的部署策略进行了分析,验证了通过少数部署推动全网部署这一原则的有效性,对S-BGP的实际部署有一定的指导意义.

(3) 对地址安全方案进行针对性实验评估,从而得到其实际性能与开销的具体结论.

针对性的实验评估,有助于更加清晰地了解方案的具体性能参数,对方案的设计、研究以及部署具有重要的参考价值.从目前来看,GENI[76]是最为强大的实验平台,但系统庞大、复杂并缺少针对性指导原则,导致设计过于自由和发散.本文最后提出的通用地址与标识平台提供了对地址方案进行针对性实验及评估的可能.

致谢 感谢审稿专家对论文初稿提出的宝贵意见.

| [1] | NewArch Project. Future—Generation Internet architecture. 2003. http://www.isi.edu/newarch/ |

| [2] | Postel J. Internet protocol—DARPA Internet program protocol specification. RFC 791, 1981. http://tools.ietf.org/html/rfc791 |

| [3] | Chun W, Lee TH, Choi T. YANAIL: Yet another definition on names, addresses, identifiers, and locators. In: Proc. of the CFI 2011. Seoul: ACM Press, 2011. 8-12 . |

| [4] | Wang JH, Wang Y, Xu MW, Yang JH. Separating identifier from locator with extended DNS. In: Proc. of the ICC 2012. IEEE, 2012. 2747-2751 . |

| [5] | Steiner P. On the Internet, nobody knows you’re a dog. 2013. http://en.wikipedia.org/wiki/Internet_Dog |

| [6] | Manoj R, Tripti C. An effective approach to detect DDOS attack. In: Meghanathan N, ed. Advances in Computing and Information Technology. Berlin, Heidelberg: Springer-Verlag, 2013. 339-345 . |

| [7] | Gilad Y, Herzberg A. LOT: A defense against IP spoofing and flooding attacks. ACM Trans. on Information and System Security (TISSEC), 2012,15(2):1-30 . |

| [8] | Kumar S. Smurf-Based distributed denial of service (DDoS) attack amplification in Internet. In: Proc. of the ICIMP 2007. Washington: IEEE Computer Society, 2007. 25-35 . |

| [9] | Li S, Zhuge JW, Li X. Study on BGP security. Ruan Jian Xue Bao/Journal of Software, 2013,24(1):121-138 (in Chinese with English abstract). http://www.jos.org.cn/1000-9825/4346.htm |

| [10] | Hiran R, Carlsson N, Gill P. Characterizing large-scale routing anomalies: A case study of the china telecom incident. In: Roughan M, Chang R, eds. Proc. of the Passive and Active Measurement. Berlin, Heidelberg: Springer-Verlag, 2013. 229-238 . |

| [11] | Bangera P, Gorinsky S. Impact of prefix hijacking on payments of providers. In: Proc. of the 2011 3rd Int’l Conf. on Communication Systems and Networks (COMSNETS). IEEE, 2011. 1-10 . |

| [12] | MIT ANA spoofer project. 2013. http://spoofer.csail.mit.edu/ |

| [13] | Spoofer project: State of IP spoofing. 2013. http://spoofer.cmand.org/summary.php |

| [14] | Beverly R, Berger A, Hyun Y. Understanding the efficacy of deployed internet source address validation filtering. In: Proc. of the ACM SIGCOMM 2009. Chicago: ACM Press, 2009. 356-369 . |

| [15] | YouTube hijacking: A RIPE NCC RIS case study. 2008. http://www.ripe.net/news/study-youtube-hijacking.html |

| [16] | Kováčik M, Kajan M, Žádník M. Detecting IP spoofing by modelling history of IP address entry points. In: Doyen G, ed. Proc. of the Emerging Management Mechanisms for the Future Internet. Berlin, Heidelberg: Springer-Verlag, 2013. 73-83 . |

| [17] | Wu JP, Wu Q, Xu K. Research and exploration of next-generation Internet architecture. Chinese Journal of Computers, 2008,31(9): 1536-1548 (in Chinese with English abstract). |

| [18] | Bellovin SM. A look back at “Security problems in the TCP/IP protocol suite”. In: Proc. of the ACSAC 2004. Washington: ACM Press, 2004. 229-249 . |

| [19] | Dovrolis C, Streelman JT. Evolvable network architectures: What can we learn from biology? ACM SIGCOMM Computer Communication Review, 2010,40(2):72-77 . |

| [20] | Biersack E, Jacquemart Q, Fischer F, Fuchs J, Thonnard O, Theodoridis G, Tzovaras D, Vervier P-A. Visual analytics for BGP monitoring and prefix hijacking identification. IEEE Trans. on Network, 2012,26(6):33-39 . |

| [21] | Feldmann A. Internet clean-slate design: What and why? ACM SIGCOMM Computer Communication Review, 2007,37(3):59-64 . |

| [22] | Kafle VP, Inoue M. Introducing multi-ID and multi-locator into network architecture. IEEE Trans. on Communications Magazine, 2012,50(3):104-110 . |

| [23] | Burness L, Eardley P, Jiang S, Xu XH. A pragmatic comparison of locator ID split solutions for routing system scalability. In: Proc. of the 3rd Int’l Conf. on ChinaCom 2008. 2008. 1024-1028 . |

| [24] | Mazières D, Kaminsky M, Kaashoek MF, Witchel E. Separating key management from file system security. In: Proc. of the 17th ACM SOSP. Charleston: ACM Press, 1999. 124-139 . |

| [25] | Rafiee H, Loewis MV, Meinel C. Transaction SIGnature (TSIG) using CGA algorithm in IPv6. Internet draft, 2013. |

| [26] | Schridde C, Smith M, Freisleben B. TrueIP: Prevention of IP spoofing attacks using identity-based cryptography. In: Proc. of the SIN 2009. New York: ACM Press, 2009. 128-137 . |

| [27] | Andersen DG, Balakrishnan H, Feamster N, Koponen T, Moon D, Shenker S. Accountable Internet protocol (AIP). In: Proc. of the SIGCOMM 2008. New York: ACM Press, 2008. 339-350 . |

| [28] | Liu ZH, Sun B, Gu LZ, Yang YX. Origin authentication scheme against BGP address prefix hijacking. Ruan Jian Xue Bao/ Journal of Software, 2012,23(7):1908-1923 (in Chinese with English abstract). http://www.jos.org.cn/1000-9825/4125.htm |

| [29] | Kent S, Lynn C, Seo K. Secure border gateway protocol (S-BGP). IEEE Journal on Selected Areas in Communications, 2000,18(4): 582-592 . |

| [30] | White R. Securing BGP through secure origin BGP. Business Communications Review, 2003,33(5):47-53. |

| [31] | Hu XJ, Zhu PD, Gong ZH. SE-BGP: An approach for BGP security. Ruan Jian Xue Bao/Journal of Software, 2008,19(1):167-176 (in Chinese with English abstract). http://www.jos.org.cn/1000-9825/19/167.htm |

| [32] | van Oorschot PC, Wan T, Kranakis E. On interdomain routing security and pretty secure BGP (psBGP). ACM Trans. on Information and System Security (TISSEC), 2007,10(3):1094-9224 . |

| [33] | Baker F, Savola P. Ingress filtering for multihomed networks. RFC 3704, 2004. |

| [34] | Wijnands IJ, Boers A, Rosen E. The reverse path forwarding (RPF) vector TLV. RFC 5496, 2009. |

| [35] | Park K, Lee H. On the effectiveness of route-based packet filtering for distributed DoS attack prevention in power-law internets. In: Proc. of the ACM SIGCOMM 2001. New York: ACM Press, 2001. 15-26 . |

| [36] | Li J, Mirkovic J, Wang MQ, Reiher P, Zhang LX. SAVE: Source address validity enforcement protocol. In: Proc. of the InfoCom 2002. New York: IEEE, 2002. 1557-1566 . |

| [37] | Nordmark E, Bagnulo M. FCFS SAVI: First-Come, first-served source address validation improvement for locally assigned IPv6 addresses. RFC 6620, 2012. |

| [38] | Bremler-Barr A, Levy H. Brief announcement: Spoofing prevention method. In: Proc. of the PODC 2004. Newfoundland: ACM Press, 2004. 375-375 . |

| [39] | Jin C, Wang HN, Shin KG. Hop-Count filtering: An effective defense against spoofed DDoS traffic. In: Proc. of the CCS 2003. New York: ACM Press, 2003. 30-41 . |

| [40] | Liu X, Li A, Yang XW, Wetherall D. Passport: Secure and adoptable source authentication. In: Proc. of the NSDI 2008. San Francisco: USENIX Association, 2008. 365-378. https://www.usenix.org/legacy/events/nsdi08/tech/full_papers/liu_xin/liu_xin.pdf |

| [41] | Yaar A, Perrif A, Song D. StackPi: New packet marking and filtering mechanisms for DDoS and IP spoofing defense. IEEE Journal on Selected Areas in Communications, 2006,24(10):1853-1863 . |

| [42] | Yang MH, Yang MC. RIHT: A novel hybrid IP traceback scheme. IEEE Trans. on Information Forensics and Security, 2012,7(2): 789-797 . |

| [43] | Saurabh S, Sairam AS. Linear and remainder packet marking for fast IP traceback. In: Proc. of the COMSNETS 2012. Bangalore: IEEE, 2012. 1-8 . |

| [44] | RIPE. Routing information service: MyASn system. 2013. http://www.ripe.net/data-tools/stats/ris/routing-information-service |

| [45] | Lad M, Massey D, Pei D, Wu YG, Zhang BC, Zhang LX. PHAS: A prefix hijack alert system. In: Proc. of the15th USENIX Security Symp. Vancouver: USENIX Press, 2006. 153-166. http://static.usenix.org/events/sec06/tech/lad.html |

| [46] | Liu X, Zhu PD, Peng YX. Co-Monitor: Collaborative monitoring mechanism for detecting prefix hijacks. Ruan Jian Xue Bao/ Journal of Software, 2010,21(10):2854-2598 (in Chinese with English abstract). http://www.jos.org.cn/1000-9825/3657.htm |

| [47] | Zhang Z, Zhang Y, Hu YC, Mao ZM, Bush R. Ispy: Detecting ip prefix hijacking on my own. IEEE/ACM Trans. on Network, 2010,18(6): 1815-1828 . |

| [48] | Liu YJ, Su JS, Chang RKC. LDC: Detecting BGP prefix hijacking by load distribution change. In: Proc. of the 2012 IEEE 26th Int’l Parallel and Distributed Processing Symp. Workshops & PhD Forum. IEEE, 2012. 1197-1203 . |

| [49] | Zheng CX, Ji LS, Pei D, Wang J, Francis P. A light-weight distributed scheme for detecting IP prefix hijacks in real-time. In: Proc. of the SIGCOMM 2007. Kyoto: ACM Press, 2007. 277-288 . |

| [50] | Xiang Y, Wang ZL, Yin X, Wu JP. Argus: An accurate and agile system to detecting ip prefix hijacking. In: Proc. of the ICNP 2011. Beijing: IEEE, 2011. 43-48 . |

| [51] | Hu X, Mao ZM. Accurate real-time identification of IP prefix hijacking. In: Proc. of the IEEE Symp. on Security and Privacy. Oakland: ACM Press, 2007. 3-17 . |

| [52] | Xu X. Routing architecture for the next generation Internet (RANGI). 2009. http://tools.ietf.org/id/draft-xu-rangi-02.txt |

| [53] | Shang WT, Bao CX, Li X. Research and comparison on the ID/locator separation network architecture. In: Proc. of the 2nd Int’l Conf. on CECNet 2012. IEEE, 2012. 1198-1203 . |

| [54] | Kafle VP, Li RD, Inoue D, Harai H. An integrated security scheme for ID/locator split architecture of future network. In: Proc. of the 2012 IEEE Int’l Conf. on Communications (ICC). IEEE, 2012. 5866-5871 . |

| [55] | Kanemaru S, Yonemura K, Teraoka F. ZNP: A new generation network layer protocol based on ID/locator split considering practical operation. In: Proc. of the 2011 IEEE Int’l Conf. on Communications (ICC). 2011. 1-6 . |

| [56] | Moskowitz R, Hirschmann V, Jokela P, Henderson T. Host identity protocol version 2 (HIPv2). 2013. https://datatracker.ietf.org/doc/draft-ietf-hip-rfc5201-bis/ |

| [57] | Farinacci D, Fuller V. The locator/ID separation protocol (LISP). RFC 6830, 2012. |

| [58] | Rodríguez A, Ruiz R. A study on the effect of the asymmetry on real capacitated vehicle routing problems. Computers & Operations Research, 2012,39(9):2142-2151 . |

| [59] | Duan ZH, Yuan X, Chandrashekar J. Constructing inter-domain packet filters to control IP spoofing based on BGP updates. In: Proc. of the InfoCom 2006. Barcelona: IEEE, 2006. 1-12 . |

| [60] | Velmayil G, Pannirselvam S. Defending of IP spoofing by ingress filter in extended-inter domain packet key marking system. Int’l Journal of Computer Network and Information Security (IJCNIS), 2013,5(5):47-54 . |

| [61] | Abhang TA, Kulkarni UV. An integrated approach to detect and limit IP spoofing. Int’l Journal of Computer Science and Mobile Computing, 2013,7(2):59-65. http://www.ijcsmc.com/docs/papers/July2013/V2I7201326.pdf |

| [62] | Wu J, Bi J, Li X, Xu K, Williams M. A source address validation architecture (SAVA) testbed and deployment experience. RFC 5210, 2008. |

| [63] | Liu BY, Bi J. SMA: State machine based anti-spoofing. 2013. http://www.paper.edu.cn/en_releasepaper/content/4514654 |

| [64] | Xu K, Zhu L, Hu G. SAVI requirements and solutions for ISP IPv6 access network. 2012. https://datatracker.ietf.org/doc/draft-shi-savi-access/ |

| [65] | Xu K, Hu G, Bi J, Xu M. The requirements and tentative solutions for SAVI in IPv4/IPv6 transition. 2012. https://datatracker.ietf.org/doc/draft-shi-savi-access/ |

| [66] | Aura T. Cryptographically generated addresses (CGA). RFC 3972, 2005. |

| [67] | Hoeper K, Gong G. Bootstrapping security in mobile ad hoc networks using identity-based schemes with key revocation. Technical Report, CACR 2006-04, Centre for Applied Cryptographic Research, University of Waterloo, Canada, 2006. 1-25. http://citeseerx.ist.psu.edu/viewdoc/download?doi=10.1.1.88.7797 |

| [68] | Mancini LV, Spognardi A, Soriente C, Villani A. Relieve Internet routing security of public key infrastructure. In: Proc. of the 21st Int’l Conf. on Computer (ICCCN). IEEE, 2012. 1-9 . |

| [69] | Wählisch M, Maennel O, Schmidt TC. Towards detecting BGP route hijacking using the RPKI. ACM SIGCOMM Computer Communication Review, 2012,42(4):103-104 . |

| [70] | Raimagia D, Singh S. A trusted centralized public key to secure border gateway protocol. IJEIR, 2012,3(1):226-230. |

| [71] | Li Q, Xu MW, Wu JP, Zhang XW, Lee PPC, Xu K. Enhancing the trust of internet routing with lightweight. In: Proc. of the ASIACCS 2011. Hong Kong: ACM Press, 2011. 92-101 . |

| [72] | Zhang Y, Pourzandi M. Studying impacts of prefix interception attack by exploring BGP AS-PATH prepending. In: Proc. of the 2012 IEEE 32nd Int’l Conf. on ICDCS. IEEE, 2012. 667-677 . |

| [73] | Ferguson P, Senie D. Network ingress filtering. RFC 2827, 2000. |

| [74] | Xu K, Zhu M, Lin C. Internet architeture evaluation models, mechanisms and methods. Chinese Journal of Computers, 2012,35(10): 1985-2006 (in Chinese with English abstract) . |

| [75] | Gill P, Schapira M, Goldberg S. Let the market drive deployment: A strategy for transitioning to BGP security. In: Proc. of the SIGCOMM 2011. Toronto, 2011. 14-25 . |

| [76] | GENI. http://www.geni.net |

| [9] | 黎松,诸葛建伟,李星.BGP安全研究.软件学报,2013,24(1):121-138. http://www.jos.org.cn/1000-9825/4346.htm |

| [17] | 吴建平,吴茜,徐恪.下一代互联网体系结构基础研究及探索.计算机学报,2008,31(9):1536-1548. |

| [28] | 刘志辉,孙斌,谷利泽,杨义先.一种防范BGP地址前缀劫持的源认证方案.软件学报,2012,23(7):1908-1923. http://www.jos.org.cn/1000-9825/4125.htm |

| [31] | 胡湘江,朱培栋,龚正虎.SE-BGP:一种BGP安全机制.软件学报,2008,19(1):167-176. http://www.jos.org.cn/1000-9825/19/167.htm |

| [46] | 刘欣,朱培栋,彭宇行.Co-Monitor:检测前缀劫持的协作监测机制.软件学报,2010,21(10):2584-2598. http://www.jos.org.cn/1000-9825/3657.htm |

| [74] | 徐恪,朱敏,林闯.互联网体系结构评估模型、机制及方法研究综述.计算机学报,2012,35(10):1985-2006 . |

2014, Vol. 25

2014, Vol. 25